点击访问原文

您还可以加入全栈技术交流群(QQ群号:254842154)

HTTP抓包分析工具有比较多,如Fiddler,FireBug,HttpWatch,Tcpdump,PAW(mac)等。在做移动开发时,找到一款合适自己的能进行移动设备HTTP抓包的工具也是非常重要的。正所谓,工欲善其事必先利其器。

个人非常喜欢Fiddler,功能强大,而且还支持替换文件,对于调试线上的js/css文件非常方便。可惜,没有MAC版本。于是我只能另寻利器。

今天给大家介绍一款强大的支持手机端抓包的工具:mitmproxy。官网地址:http://mitmproxy.org/ 。这是mitmproxy官网的自述:

an interactive, SSL-capable man-in-the-middle proxy for HTTP with a console interface

它是开源的,托管在github上,使用python开发,跨平台。

https://github.com/mitmproxy/mitmproxy

下面以android为例做介绍,iOS的调试类似,关键是设置好代理。

下载

下载地址:

http://mitmproxy.org/download/osx-mitmproxy-0.11.3.tar.gz

喜欢折腾的可以自己编译安装。

电脑端设置

电脑和手机连接到同一个wifi环境下。运行时,需要指定电脑的ip地址,并约定一个端口号:

/Applications/ProgramFiles/mitmproxy-0.11.3/mitmproxy -b 10.0.1.6 -p 2386

手机端设置

手机和电脑连接同一个wifi,然后设置代理。进入WLAN,找到当前连接的wifi,长按,弹出的框中选择“修改网络”,进入后,选择“显示高级选项”,代理选择为“手动”,代理服务器主机名设置为mac端的ip地址,端口号是跟刚刚设置的2386,设好后保存。如下图:

此时,手机端的所有http请求都会被mitmproxy检测到,并显示在控制台中。键盘的上下键可以控制黄色箭头 >> 的移动,回车直接进入请求详情。

mitmproxy基本操作

详细操作在这里可以找到:http://mitmproxy.org/doc/mitmproxy.html 。我在这里只列出一些经常用到的命令。

其实命令基本和vi一致。

C 清空控制台

tab 请求/响应切换

q 返回上一个界面

m 在响应结果中,输入m可以选择body的呈现方式,比如json,xml等

e 编辑请求、响应

a 发送编辑后的请求、响应

拦截HTTP请求

mitmproxy是一个支持SSL的HTTP中间人代理工具,它允许你检查HTTP和HTTPS流量并支持直接改写请求。它位于客户端和Server端之间,它可以获取客户端的Request,然后修改再发送给Server端;Server端得到Request之后再发出相应的Response,又会被mitmproxy拦截,如果你想修改response,便可修改后再发给客户端。

这个强大的功能曾经在一些有关iOS应用的隐私丑闻中都出现过,包括Path的地址簿上传丑闻。它的直接改写请求的能力也被用来针对iOS平台,其应用包括在GameCenter中伪造一个虚假的高分数值。感兴趣的可以阅读:

http://mitmproxy.org/doc/tutorials/gamecenter.html

下面我要做的就是拦截android的http请求,然后修改请求url,等待服务器返回后再修改响应体。

在默认情况下mitmproxy是过滤抓包的URL,例如我想拦截所有url中含有cmd=200的请求,操作如下:

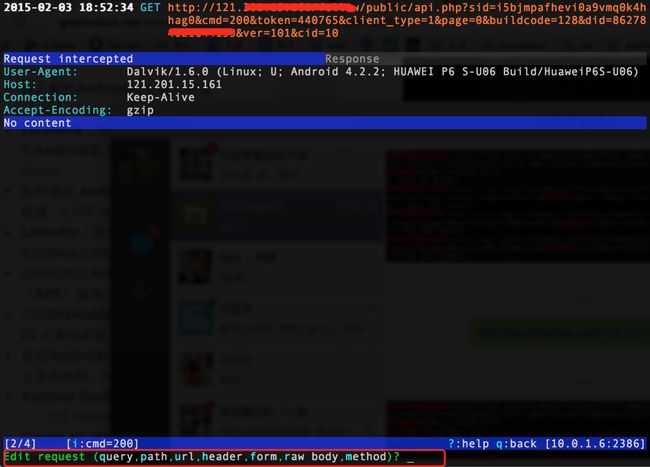

在请求列表界面,输入i(代表Intercept filter)进入命令行,输入cmd=200

然后在android客户端发起请求,我们可以看到被拦截的请求被标红高亮了

使用键盘的上下箭头移动黄色的>>,到被拦截的请求那一行,回车进入详情,使用tab键切换Request和Response,现在请求还没有发出去。输入e,按提示可以编辑相应的请求体。编辑完毕后回车,然后输入a(accept)发送给服务器。

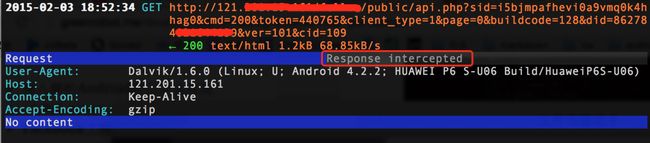

服务器响应后,会有Response,此时,响应还没有发给android客户端,可以看到是Response intercepted,代表是被拦截了。假如想编辑响应,一样是输入e编辑,进入编辑模式后,就是跟vi的操作一样了,编辑完后需要wq保存退出。然后再输入a,这时android客户端就会收到响应了。

其他拦截命令:

~q 拦截所有的请求

~c 404 拦截特定的响应码404

~m POST 拦截所有POST请求

更多拦截命令看这里:

https://mitmproxy.org/doc/features/filters.html

更详细的抓包过程也可以看这里:

http://greenrobot.me/devpost/how-to-debug-android-http-get-started/

HTTPS抓包

调试https请求稍微麻烦一点,需要安装自定义的SSL证书。可以参考官网的这篇文章:

https://mitmproxy.org/doc/certinstall/android.html

3G/4G抓包

官方没有给出解决方案,在网上找了一下,有人通过手机的移动热点来实现,需要用到两台安卓手机,假如为A和B,电脑为C。现在要对A手机的HTTP进行抓包。

①在B中启用WLAN热点功能

②A和C连接到B

③在A中设置代理IP(A的IP地址,通常是192.168.43.xxx )

参考:

http://greenrobot.me/devpost/how-to-debug-http-and-https-traffic-on-android/