1)SNMP简介

SNMP是目前网络上用的最广泛的网络管理协议 ,被广泛的接受并应用于保证管理信息在网络任意两点间传送,便于网络管理员在网络的任何节点,进行修改信息,定位故障等,其采用轮询机制,最适合于小型快速的网络环境中,由于基于UDP协议,所以可以实现众多产品设备的无障碍连接

2)SNMP的工作机制:

SNMP分为nms和agent两部分

NMS叫做网络管理站,目前常用的有华为的QuidView。IBM Netview等等,但是这些是在网络上下不到的资源

Agent是运行在网络设备上的服务器端软件,在设备发生异常情况时候,会主动向NMS发送Trap报文,进行报告

二者交流图如下:

3)实际中的应用

由于网络管理站在网络上下载不到,我们只能用别的软件来实现实验,进行实际模拟一下

这个软件叫

What's_up_Gold_v8.01可以在网络上下载到,这里就不在提供下载链接

a.实验设备:

H3C防火墙两台(模拟路由器) 华为S2000交换机一台 两台pc,其中一台pc安装管理软件,作为NMS。另一台pc搭建有web服务器,

且需要开启snmp服务。

b.拓扑图

c.实验配置

pc1

配置ip 192.168.2.200 子网掩码 255.255.255.0

pc2

配置ip 192.168.4.200 子网掩码 255.255.255.0

防火墙1(改名字为fw-1)

[H3C]sysname fw-1 //更改名字fw-1

[fw-1]int eth0/0 // 进入端口

[fw-1-Ethernet0/0]ip add 192.168.2.1 24 //配置ip地址

[fw-1-Ethernet0/0]int eth0/4 // 进入广域网接口

[fw-1-Ethernet0/4]ip add 192.168.3.1 24 //配置广域网接口ip

[fw-1-Ethernet0/4]quit

[fw-1]ip route-static 192.168.4.0 24 192.168.3.2 //配置向192.168.4.0网段的路由

[fw-1]ping 192.168.2.200 //测试能否同NMS主机通信

PING 192.168.2.200: 56 data bytes, press CTRL_C to break

Reply from 192.168.2.200: bytes=56 Sequence=1 ttl=128 time=14 ms

(省略部分测试显示信息)

[fw-1]firewall zone untrust //进入防火墙区域(防火墙端口需要加入区域)

[fw-1-zone-untrust]add interface eth0/4 //端口加入区域

[fw-2-zone-untrust]add interface eth0/0

[fw-1-zone-untrust]quit

[fw-1]snmp-agent //设备启用snmp服务

[fw-1]snmp-agent community read public // 设置以public为团体名及只读的访问权限

[fw-1]snmp-agent community write private // 设置以private为团体名及可写的访问权限

[fw-1]snmp-agent sys-info contact zhangsan // 设置系统维护联系信息

[fw-1]snmp-agent sys-info location jifang-1 // 设置系统管理所在物理位置

[fw-1]snmp-agent sys-info version all // 设置系统所能接受的版本

[fw-1]snmp-agent trap enable // 开启允许发送trap的功能

[fw-1]snmp-agent target-host trap address udp-domain 192.168.2.200 udp- port 162 params securityname public //配置接受trap报文的主机

[fw-1]snmp-agent trap enable standard linkdown linkup warmstart //设置报告的信息

防火墙2的配置

[H3C]sysname fw-2

[fw-2]int eth0/4

[fw-2-Ethernet0/4]ip add 192.168.3.2 24

[fw-2-Ethernet0/4]quit

[fw-2]firewall zone untrust

[fw-2-zone-untrust]add interface eth0/4

[fw-2-zone-untrust]add interface eth0/0

[fw-2-zone-untrust]ping 192.168.3.1

PING 192.168.3.1: 56 data bytes, press CTRL_C to break

Reply from 192.168.3.1: bytes=56 Sequence=1 ttl=255 time=15 ms

[fw-2-zone-untrust]int eth0/0

[fw-2-Ethernet0/0]ip add 192.168.4.1 24

[fw-2-Ethernet0/0]quit

[fw-2]ip route-static 192.168.2.0 24 192.168.3.1

[fw-2]ping 192.168.2.200 // 测试能否和主机通信

PING 192.168.2.200: 56 data bytes, press CTRL_C to break

Reply from 192.168.2.200: bytes=56 Sequence=1 ttl=127 time=8 ms

[fw-2]snmp-agent

[fw-2]snmp-agent community read public

[fw-2]snmp-agent community write private

[fw-2]snmp-agent sys-info contact lisi

[fw-2]snmp-agent sys-info location jifang-2

[fw-2]snmp-agent sys-info version all

[fw-2]snmp-agent trap enable standard linkup linkdown warmstart

[fw-2]snmp-agent trap enable

[fw-2]snmp-agent target-host trap address udp-domain 192.168.2.200 params securityname public

交换机的配置:

[Quidway]sysname sw-1

[sw-1]interface Vlan-interface 1

[sw-1-Vlan-interface1]ip add 192.168.4.2 24

[sw-1-Vlan-interface1]quit

[sw-1]ip route-static 0.0.0.0 0 192.168.4.1 //配置网关

[sw-1]snmp-agent

[sw-1]snmp-agent community read public

[sw-1]snmp-agent community write private

[sw-1]snmp-agent sys-info contact lisi

[sw-1]snmp-agent sys-info location jifang-2

[sw-1]snmp-agent sys-info version all

[sw-1]snmp-agent trap enable

[sw-1]snmp-agent trap enable standard linkup linkdown warmstart

[sw-1]snmp-agent target-host trap address udp-domain 192.168.2.200 params securityname public

[sw-1]local-user admin // 添加用户

New local user added.

[sw-1-luser-admin]password cipher admin //设置密码

[sw-1-luser-admin]service-type telnet level 3

[sw-1-luser-admin]quit

[sw-1]user-interface vty 0 3

[sw-1-ui-vty0-3]authentication-mode scheme

3)安装What's_up_Gold_v8.01

安装界面,一直点击下一步就行,默认安装即可 ,最后的安装界面

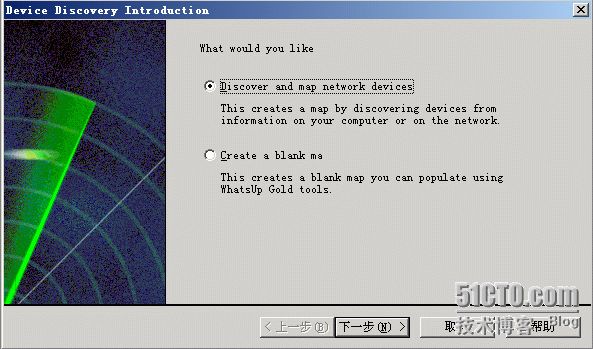

安装完成后所形成的界面,点击file下的new map wizard新建一个视图

点击下一步

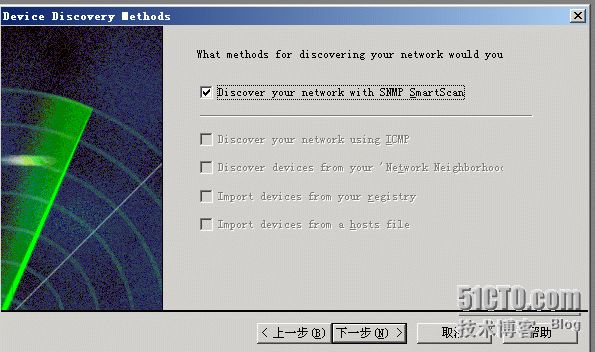

选择snmp选项

注意这里root device 需要填写服务器的网关

选择需要扫描的任务

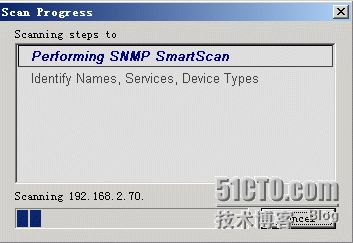

扫描的过程

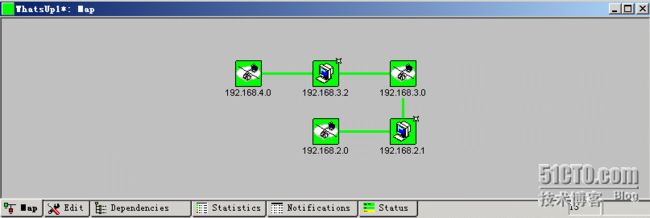

扫描后的结果,我们可以看到各个网段和服务器的ip地址

点击完成,会形成很多图标(包括各个网段的图标)

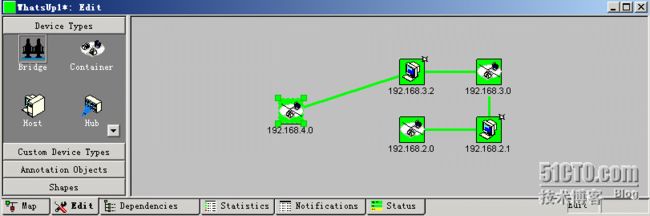

这时候我们需要把它们整合到一起,形成一个网络图,点击edit,鼠标放在图标上,我们点击右键选项copy就可以进行复制移动了

最终我们形成如下的网络图,(回到map)

如果想要控制某个设备只需要右键点击connect即可

点击后我们就可以控制该设备了

我们还可以进入设备的wap界面哦,同样在设备图标上,

右键点击browse浏览的选项即可,是不是很方便呢

在软件上还提供了设备正常运作的图示,如果某种服务发生了故障,停止了工作,会有所提示的哦

当交换机停止工作后显示如下:

好了,我们的实验完成了,有兴趣的可以去试验一下。