第一次攻防世界逆向小记录(纯re小白)

insanity

拖进IDA

直接F5查看见源代码

shift+F12查看main函数的字符串得到flag

python-trade

一道python逆向题

我们下载附件得到pyc文件

(pyc文件就是 py程序编译后得到的字节码文件)

安装uncompyle6

uncompyle6 test.pyc > test.py得到py文件

一个简答的加密函数,编写解密函数即可得到flag~

open-source

F5查看源代码

由于大一学的c语言,很久没用了,忘得差不多了,这儿记录一下函数的意义

strcpy就是复制字符串的意思

memset(str,’$’,7);将str的前7个字符变为’$’

put就是打印的意思

scanf读取输入

strcmp比较字符串

strcat截取字符串

就是和一个16进制的字符串对比

即输入CrackMeJustForFun,则success,所以flag就是为

即输入CrackMeJustForFun,则success,所以flag就是为CrackMeJustForFun。

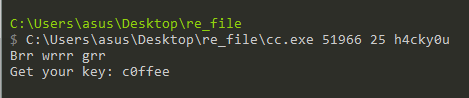

open-source

拿到一段c语言的源代码

#include 成语编译的时候会出错,记得加上#include 就可以了

然后编译成exe文件g++ 8b6405c25fe447fa804c6833a0d72808.c -o cc.exe

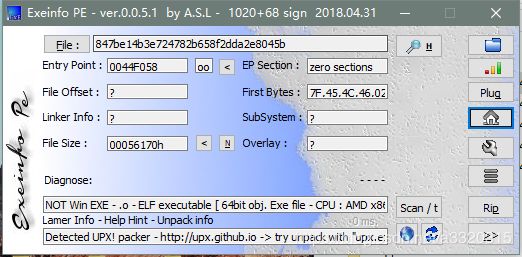

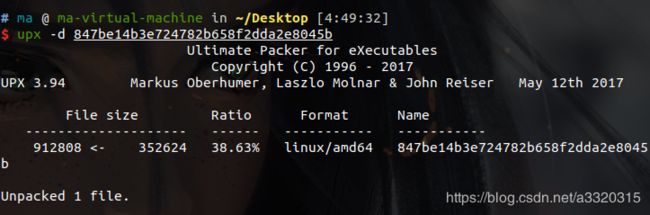

simple-unpack

解法一

直接拖进IDA,以二进制的方式打开然后SHIFT+F12,就能看见flag

解法二

logmein

void __fastcall __noreturn main(__int64 a1, char **a2, char **a3)

{

size_t v3; // rsi

int i; // [rsp+3Ch] [rbp-54h]

char s[36]; // [rsp+40h] [rbp-50h]

int v6; // [rsp+64h] [rbp-2Ch]

__int64 v7; // [rsp+68h] [rbp-28h]

char v8[8]; // [rsp+70h] [rbp-20h]

int v9; // [rsp+8Ch] [rbp-4h]

v9 = 0;

strcpy(v8, ":\"AL_RT^L*.?+6/46");

v7 = 28537194573619560LL;

v6 = 7;

printf("Welcome to the RC3 secure password guesser.\n", a2, a3);

printf("To continue, you must enter the correct password.\n");

printf("Enter your guess: ");

__isoc99_scanf("%32s", s);

v3 = strlen(s);

if ( v3 < strlen(v8) )

sub_4007C0(v8);

for ( i = 0; i < strlen(s); ++i )

{

if ( i >= strlen(v8) )

((void (*)(void))sub_4007C0)();

if ( s[i] != (char)(*((_BYTE *)&v7 + i % v6) ^ v8[i]) )

((void (*)(void))sub_4007C0)();

}

sub_4007F0();

}

需要注意的是,x86系列的CPU都是以小端序储存数据的,即低位字节存入低地址,高位字节存入高地址,所以正确的字符串应该反过来,即

脚本

v7 = 'harambe'

v8 = ':\"AL_RT^L*.?+6/46'

flag = ''

for i in range(len(v8)):

c = ord(v7[i % 7]) ^ ord(v8[i])

flag += chr(c)

print(flag)

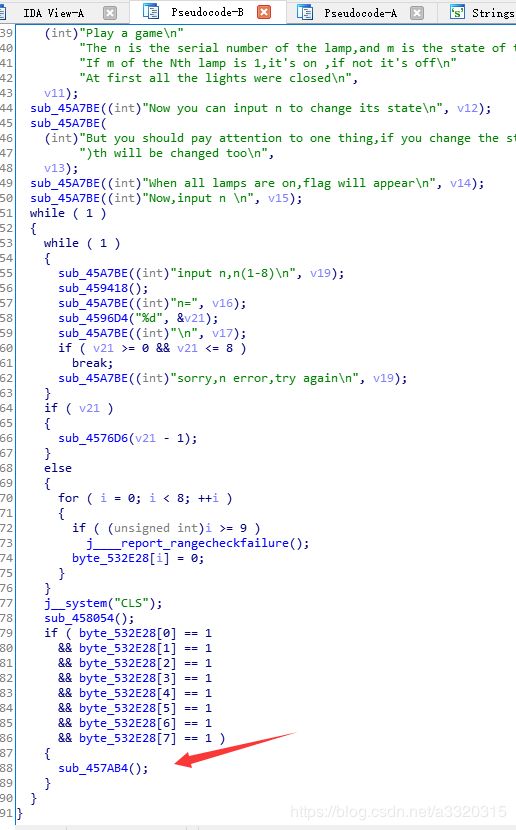

game

在main函数中,我们可以看见,当满足一定条件是

我们跟进这个函数

我们跟进这个函数

很明显这是我们想要的flag了~~

很明显这是我们想要的flag了~~

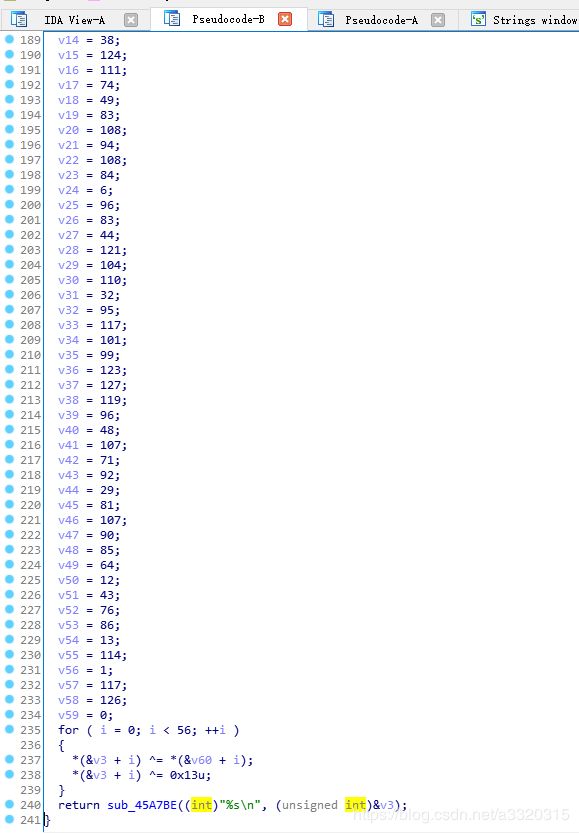

编写exp

a= [18,64,98,5,2,4,6,3,6,48,49,65,32,12,48,65,31,78,62,32,49,32,1,57,96,3,21,9,4,62,3,5,4,1,2,3,44,65,78,32,16,97,54,16,44,52,32,64,89,45,32,65,15,34,18,16,0]

b=[123,32,18,98,119,108,65,41,124,80,125,38,124,111,74,49,83,108,94,108,84,6,96,83,44,121,104,110,32,95,117,101,99,123,127,119,96,48,107,71,92,29,81,107,90,85,64,12,43,76,86,13,114,1,117,126,0]

flag = ''

for i in range(56):

a[i] = a[i]^b[i]

a[i] = a[i]^19

flag+=chr(a[i])

print(flag)

这儿会自动转换位ascii码来进行异或运算~~

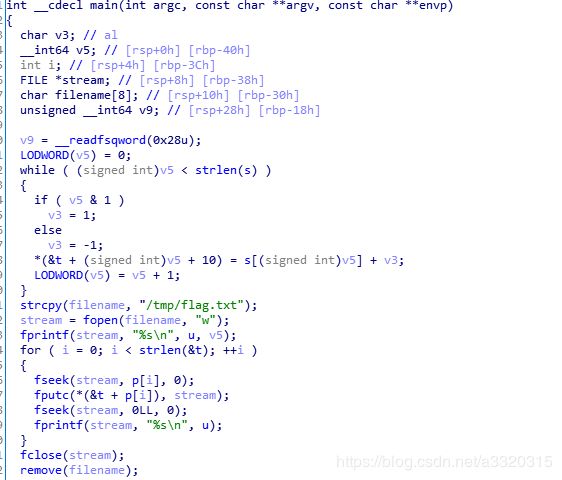

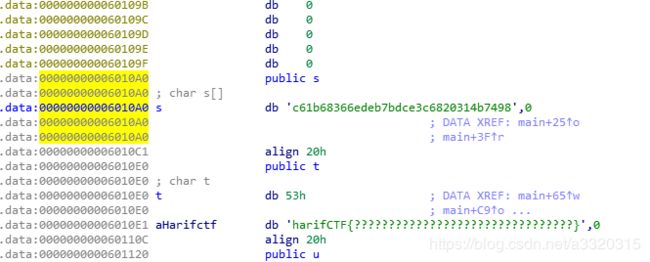

getit

a = 'c61b68366edeb7bdce3c6820314b7498'

flag = ''

for i in range(len(a)):

if i&1:

x=1

else:

x=-1

flag+=chr(ord(a[i])+x)

print(flag)

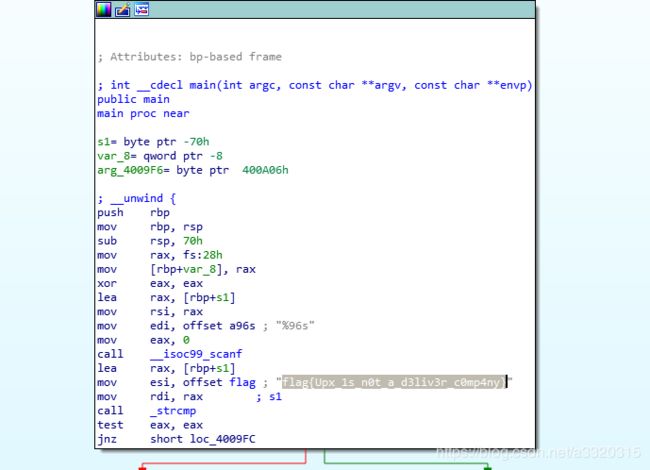

re1

这道题目我们用IDA打开,查看伪代码

我们知道当我们输入正确的值时,就会输出flag,这个值肯定就会存在某个常量中(因为这道题目不设到算法),但是我们SHIFT+F12确没看见,但是我们将这个exe文件放到记事本中是可以看见flag的,这是因为IDA将数据当作代码处理了

我们知道当我们输入正确的值时,就会输出flag,这个值肯定就会存在某个常量中(因为这道题目不设到算法),但是我们SHIFT+F12确没看见,但是我们将这个exe文件放到记事本中是可以看见flag的,这是因为IDA将数据当作代码处理了

毕竟IDA伪代码不是很准确~~

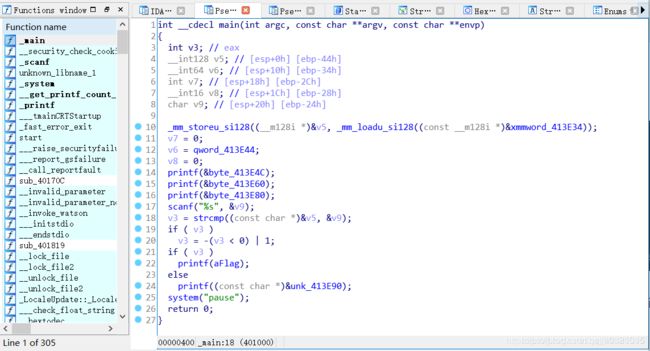

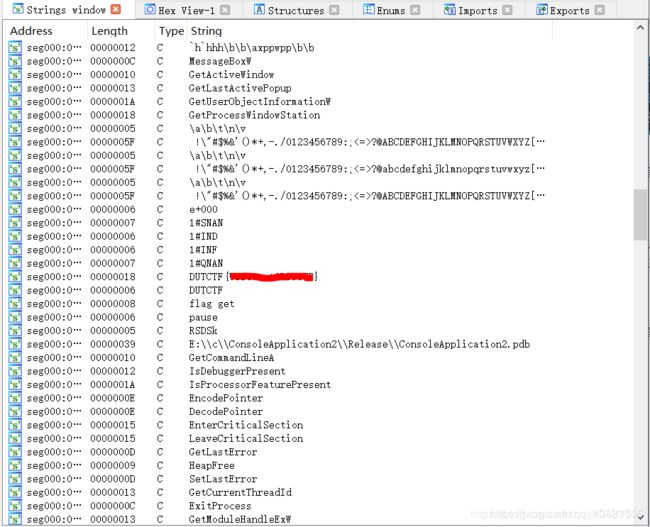

no-strings-attached

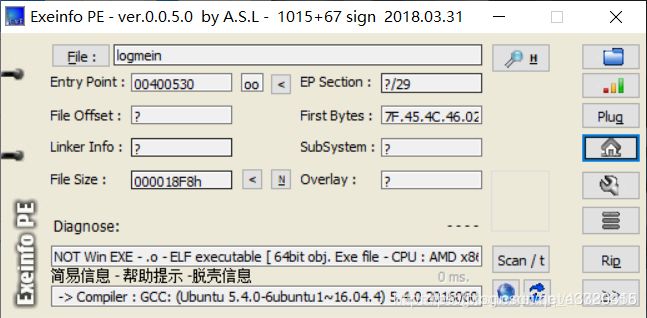

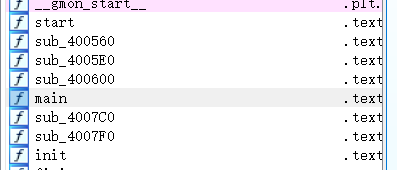

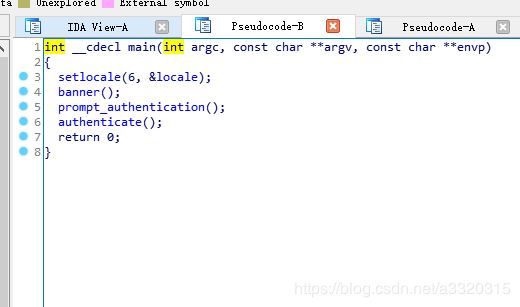

这个是ELF文件,我们先放进IDA中

F5查看伪代码

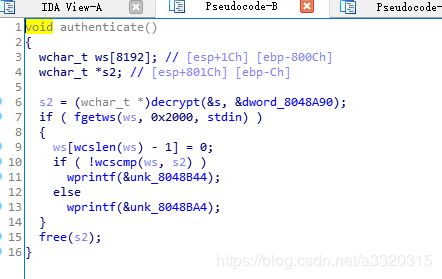

我们跟进authenticate()函数

我们跟进authenticate()函数

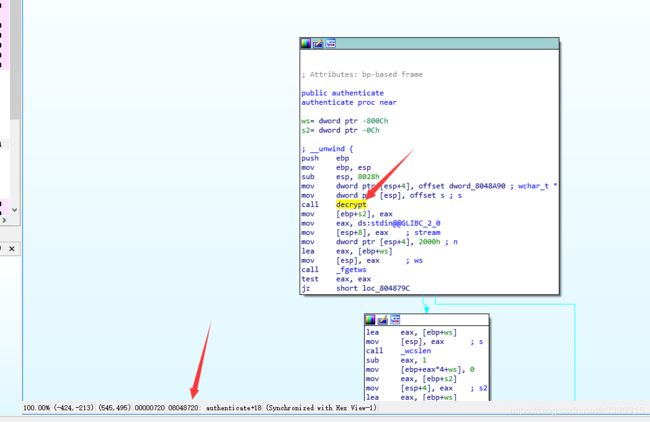

这个应该就是关键函数了

这个应该就是关键函数了

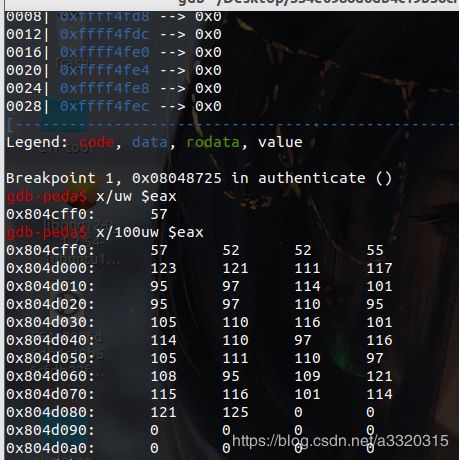

我们可以看见这个函数的地址为08048720,所以我们下断点就可以下在08048725

我们可以看见这个函数的地址为08048720,所以我们下断点就可以下在08048725

gdb的命令顺序为

- b *0x08048725(下断点)

- r(运行程序)

- x/100uw $eax(查看寄存器的内容)

IDA远程调试ELF