黑客秘籍_渗透测试使用指南_读书笔记

1 书籍

黑客秘籍-渗透测试实用指南_第三版本

2 本文介绍

本文主要根据渗透测试指南,介绍渗透的整体流程,对其中的一些工具和流程进行补充

3 读书笔记

3.1 引言

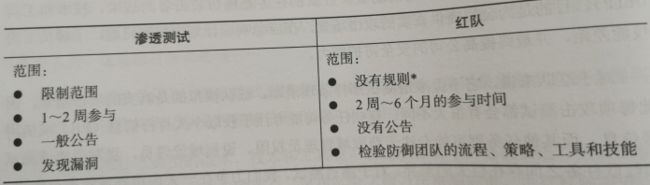

渗透测试与红队

渗透测试是对网络、应用程序和硬件等进行更严格和更有计划的测试。

红队的任务是模仿攻击者的战术、技术和工具(TTP),目的是为公司提供真实的攻击场景。

红队的目标是模拟现实世界的攻击行为。衡量行动的两个重要指标是检测时间(TTD) 和 缓解时间(TTM)

本书最想表达的观点

1:安全漏洞而非IT漏洞

2:模拟真实世界攻击行为

3:始终以红队的姿态开展攻击

3.2 内容

第一章 赛前准备–安装

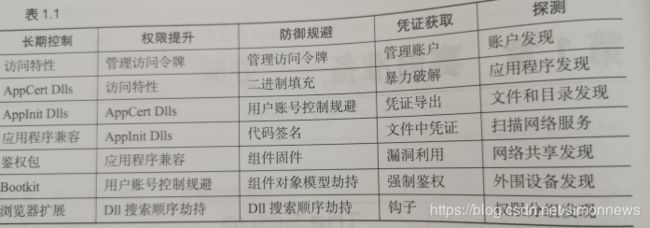

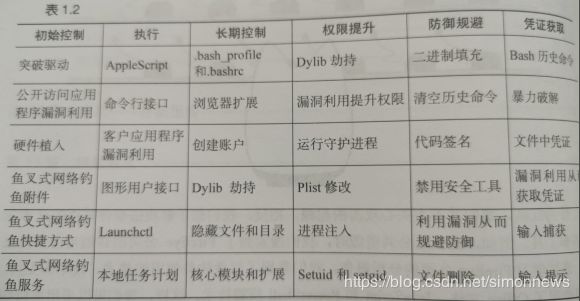

APT攻击

Windows APT攻击战术、技术和基本知识表

MacOS APT攻击战术

1.1 假定突破目标演习

在假定突破演习中,攻击者始终拥有0day漏洞

1.2 规划红队行动

在红队行动中,我们有一些要实现的目标

1:最终目标是什么

2:有没有什么我们想要复制的公开活动

3:您将使用哪些技术

4:客户希望使用什么工具

1.3 搭建外部服务器

一种快速构建服务器的方法是集成TrustedSec组织的PenTesters Framework(PTF)

我本人的构建一共分为两步

Step1:部署了一个阿里云ECS服务器

Step2:根据PTF框架git上相关信息进行安装

1.4 工具展示

1:Metasploit框架

meterpreter、代码混淆、powershell

2:Cobalt Strike

什么是Cobalt Strike?

Cobalt Strike脚本语言:Aggressor Script

3:PowerShell Empire

4:dnscat2

dnscat2工具是是通过DNS协议创建加密的命令和控制C2通道,这是适用于几乎所有网络的有效隧道

主要作用:基于DNS来实现命令和控制以及网络渗透,很好的隐藏流量、规避网络检测和绕过网络限制

5:p0wnedShell

6:Pupy Shell

Pupy的一个非常棒的功能,可以在所有代理上运行Python脚本

7:PoshC2

8:Merlin

9:Nishang

第2章 发球前 ---- 红队侦察

2.1 监控环境

2.1.1 常规Nmap扫描结果比较

通常我们要做的第一件事就是设置不同的监控脚本

#!/bin/bash

mkdir/opt/nmap_diff

d=$(date+%Y-%m-%d)

y=$(date -d yesterday+%Y-%m-%d)

/usr/bin/nmap -T4 -oX /opt/nmap_diff/scan_$d.xml 10.100.100.0/24>/dev/null2>&1

if[-e/opt/nmap_diff/scan_$y.xml];then.

/usr/bin/ndiff/opt/nmap_diff/scan_$y.xml/opt/nmap_diff/scan_$d.xml>/opt/nmap_diff/diff.txt

fi

这个脚本的功能就是,每天运行Nmap工具,扫描默认端口,然后使用ndiff工具比较结果

2.1.2:网站截图

除定期扫描开放端口/服务外,红队还需要监控不同的网站应用程序。我们可以使用两个工具监控网站应用程序的变化。

1:HTTPScreenshot

2:Eyewitness

2.1.3 云扫描

2.1.4 网络/服务器搜索引擎

1:shodan

2:Censys.io

2.1.5 人工解析SSL证书

查找对外开放的云服务器

方法一:在互联网上一自动方式人工获取SSL证书,然后查看SSL证书信息

方式二:开发工具,获取证书信息工具:sslScrape

2.1.6 子域名发现

我们可以使用公共资源查找IP

1:发现脚本:Discover脚本的最大优点是它能够搜集所需的信息,并根据这些信息继续搜索。

2:Knock:Knock是一个python工具,通过字典枚举目标域名的子域名

3:Sublist3r:Sublist3r这样的工具对应不同的“google dork”搜索查询

4: SubBrute:SubBrute工具的神奇之处在于它使用开放式解析器作为代理,从而逃避DNS查询速度限制

2.1.7 GitHub

Truffle Hog:Truffle Hog工具能够扫描不同的提交历史记录,查找高熵值的密钥,并打印这些内容

2.1.8 云

1:S3容器枚举:Slurp的工具来查找有关目标CyberSpaceKittens信息

2:BucketFinder:BucketFinder不仅会尝试查找不同的容器,而且会从这些容器中下载所有内容进行分析

3:修改AWS容器中的访问控制权限:在分析AWS安全性时,我们需要检查对象和容器的权限控制,对象时单个文件,容器是逻辑存储单元。如果配置不正确,这两个权限可能会被用户任意修改

4:子域名劫持:tko-subs工具可以检测子域名劫持漏洞

2.1.9电子邮件

社会工程学很大一部分工作是搜索电子邮件地址和员工姓名,Discover Script 这个工具非常适合搜集电子邮件和员工姓名等数据

1:SimpleEmail:鱼叉式网络钓鱼仍然是非常有效的工具方式

2:过去的泄露事件

2017年密码泄露14亿次

2013的Adobe泄露事件

PastebinDumps

Exploit,In Dumps

Pastebin Google Dork

2.2 其他开源资源

OSINT链接的集合

OSINT框架