菜鸟渗透日记17---渗透测试提权之基本信息收集、敏感数据收集、隐藏痕迹

1. 基本信息收集

(1)在Linux系统下的基本信息收集

在提权后,进入目标靶机,首先需要收集该靶机的基本信息,基本信息如下:

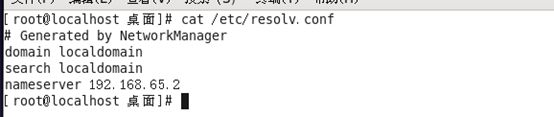

1.1 cat /etc/resolv.conf #查看DNS的配置文件

1.2 cat /etc/passwd #查看密码文件(所有人都可以看)

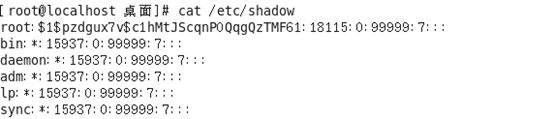

1.3 cat /etc/shadow #查看密码文件(root可看)

1.4 whoami #查看当前登录的用户

![]()

1.5 ifconfig -a #查看所有网卡的信息

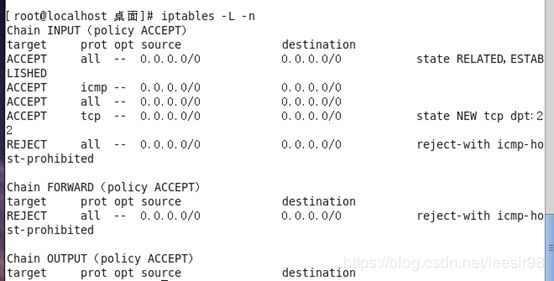

1.6 iptables -L -n #查看防火墙策略

1.7 netstat -nr #查看网关及路由信息

1.8 uname -a #查看主机信息

![]()

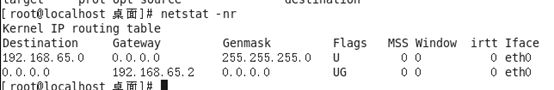

1.9 ps aux #查看所有运行的进程信息

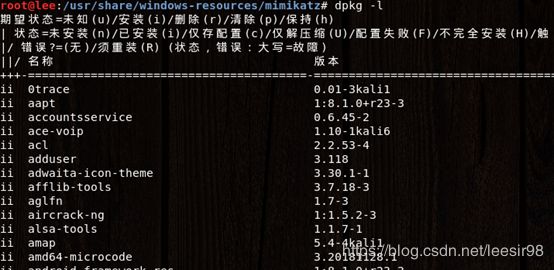

1.10 dpkg -l #查看当前系统中的软件包(kali下执行,红帽下无该命令)

(2)在Windows系统下的基本信息收集

系统环境:winxp

2.2 ipconfig /displaydns #查看dns缓存

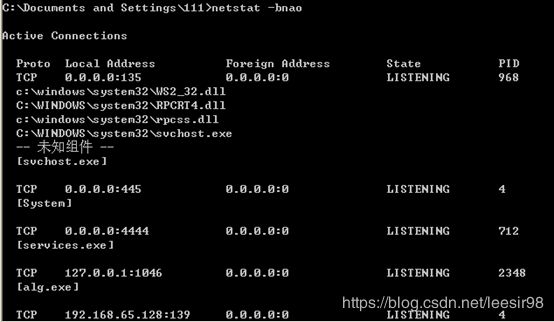

2.3 netstat -bnao #查看开放的端口及进程

2.4 netstat -r #查看路由信息

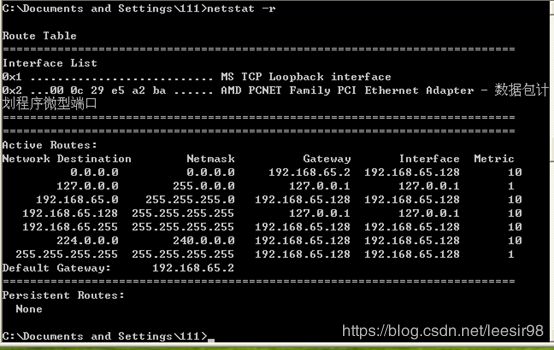

2.5 net view #查看共享资源列表

2.6 net view /domain #查看域中的共享资源列表

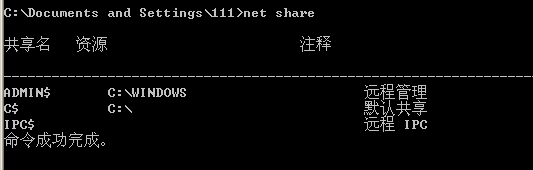

2.7 net share #查看共享资源列表

2.8 net accounts #查看密码策略

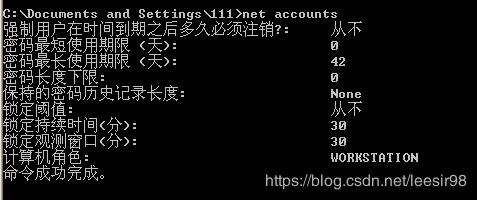

2.9 net user abc abc /add #新建用户

![]()

2.10 net localgroup administrators abc /add #将新建的用户添加到管理员组

(3)Wmic(windows management insrtumentation)

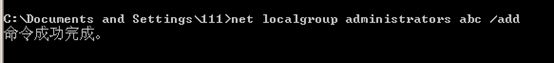

3.1 wmic nicconfig get ipaddress,macaddress

#获取本机IP地址和MAC地址

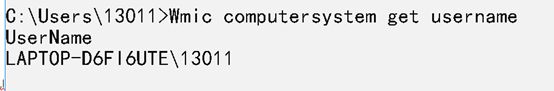

3.2 wmic computersystem get username

#获取计算机系统的用户名

3.3 wmic netlogin get name,lastlogon

#获取用户最近一次的登录时间

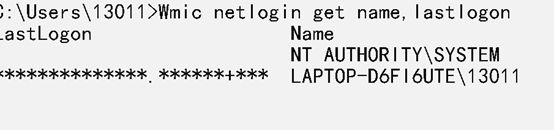

3.4 wmic process get caption,executablepath,commandline

#获取服务名称,路径及运行方式

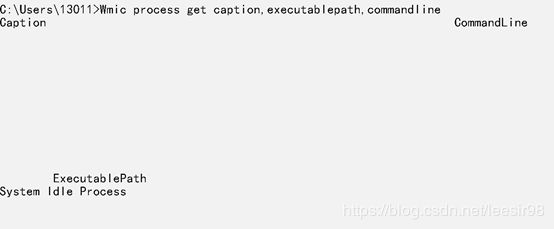

3.5 wmic process where name=‘notepad.exe’ call terminate

#关闭计算机进程

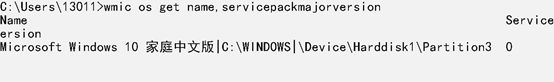

3.6 wmic os get name,servicepackmajorversion

#获取服务及对应数据包的版本

3.7 wmic os get name,version

#获取软件的版本信息

3.8 wmic share get /all

#获取软件的共享信息

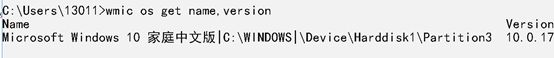

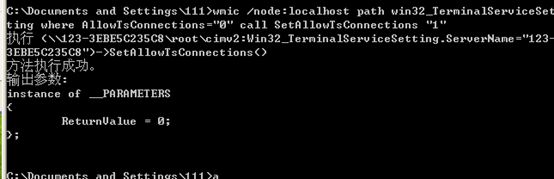

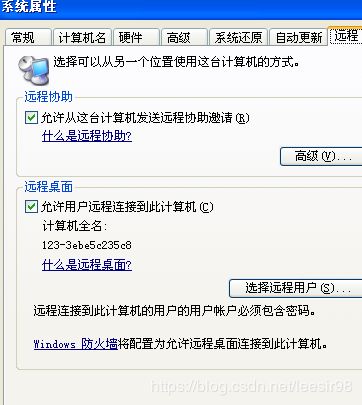

3.9 wmic /node:localhost path win32_TerminalServiceSetting where AllowTsConnections=“0” call SetAllowTsConnections “1”

#远程设置更改

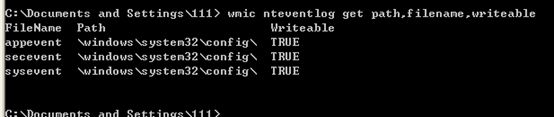

3.10 wmic nteventlog get path,filename,writeable

2. 敏感数据收集

(1)Linux系统下的敏感数据

/etc;/usr/local/etc;

/etc/、/usr/local/etc # 配置文件放置目录

/etc/passwd、/etc/shadow #账号密码

.ssh .gnupg 公私钥 #linux以.为首的目录/文件都是隐藏的

业务数据库 ;身份认证服务器数据库

/tmp #linux中的临时目录,存放临时数据有可能泄露机密数据

*(2)Windows系统下的敏感数据

SAM数据库;注册表文件

%SYSTEMROOT%\repair\SAM #SAM进行修复操作时,保存SAM副本

%SYSTEMROOT%\System32\config\RegBack\SAM #注册表备份

业务数据库 ; 身份认证数据库

临时文件目录 #病毒经常驻留的地方

UserProfile\AppData\Local\Microsoft\Windows\Temporary Internet Files*

3. 隐藏痕迹

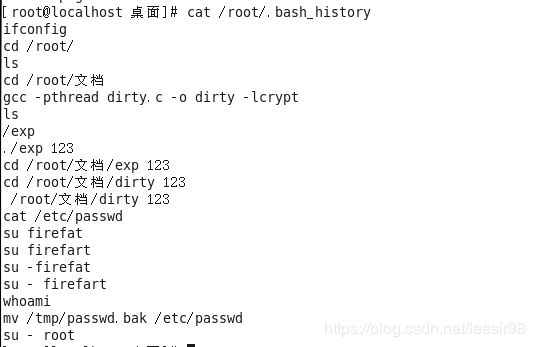

(1)Linux系统下查看日志

(注:当查看到记录自己访问过的日志时,可以使用echo “ ” > 日志文件)

1.1 cat /root/.bash_history

#清除历史记录

1.3 cat /var/log/auth.log

#错误登录日志

![]()

1.5 file /var/log/lastlog

#最后一次登录的时间

![]()

1.6 file /var/log/filelog

#登录失败的日志

![]()

1.7 chattr + i(锁定) - i (取消锁定)

cat 1.txt

先创建一个新的文档

![]()

接着锁定,然后后打开

![]()

解除锁定,打开新文件

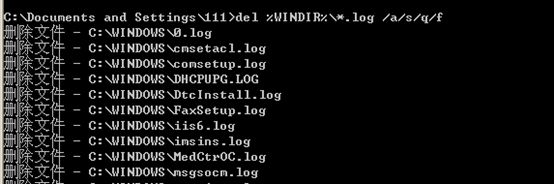

(2)Windows系统下清除日志

winxp win2003用得到

命令

del %WINDIR%*.log /a/s/q/f#清除日志信息