20199318 2019-2020-2 《网络攻防实践》第十二周作业

1.知识点梳理与总结

1.1 Web 游览器的技术发展与安全威胁

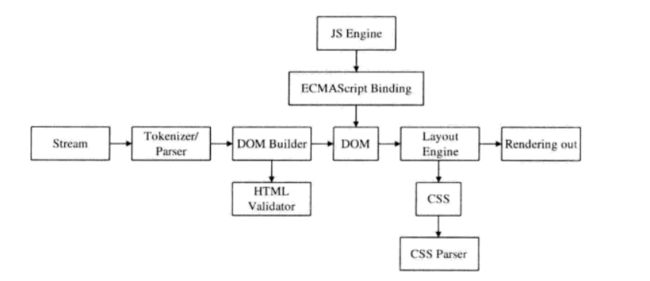

1.1.1 现代Web游览器的基本结构与机理

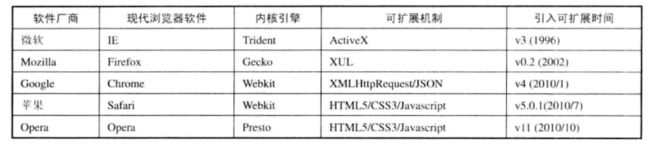

现代Web浏览器指的是能够符合“现行标准”,并被互联网用户所接受使用的Web浏览器软件。目前的现代Web浏览器要求能够理解和支持HTML和XHTML、Cascading Style Sheets(CSS)、ECMAScript 及 W3C Document Object Model (DOM)等一系列标准。现代浏览器的基本结构如图:

1.1.2 Web游览器的安全问题与威胁

-

Web浏览器软件的安全困境三要素

在复杂性方面,现代Web浏览器软件由于需要支持HTTP、HTTPS, FTP等多种类型的应用层协议浏览,符合HTML、XHTML、CSS等一系列的页面标准规范,支持JavaScript、Flash、Java、SilverLight等多种客户端执行环境,并满足大量的用户浏览需求,已经变得非常复杂和庞大。

在可扩展性方面,现代Web浏览器可能是最突出可扩展特性支持的软件类型,目前几乎所有的现代浏览器软件都支持第三方插件扩展机制,并通过JavaScript等客广端脚本执行环境、沙箱和虚拟机来执行富Internet应用程序。

在连通性方面,现代Web浏览器本身就是为用户实现“随时随地浏览互联网”这一目标而存在的,因此浏览器软件始终工作在联网状态,一旦其中存在安全漏洞,就很容易被网络上的威胁源所利用与攻击。 -

Web游览安全威胁位置

①针对传输网络的网络协议安全威胁:网络是连接Web应用服务端与客户端浏览环境的媒介,因此对于Web浏览端而言,与Web服务器端同样面临着网络传输协议安全攻击与威胁。

②针对Web浏览端系统平台的安全威胁:互联网用户在浏览网页过程中所使用的浏览器软件、插件及相关应用程序都运行在桌面操作系统之上,桌面操作系统所存在的安全漏洞使得Web浏览环境存在着被攻击的风险。

③针对Web浏览器软件及插件程序的渗透攻击威胁:随着防火墙、网络入侵防御系统等安全设备在网络边界上的部署,传统的针对服务器端的渗透攻击变得愈加困难,在这一背景下,针对Web浏览器软件及插件程序的客户端渗透攻击在近几年来逐渐变得流行,恶意攻击者在地下经济链的驱动下,通过客户端渗透攻击向互联网用户桌面系统中植入恶意木马程序,窃取隐私信息并以此牟取非法利益。

④针对互联网用户的社会工程学攻击威胁:最后,恶意攻击者会利用进行Web浏览的互联网用户本身所存在的人性、心理等方面的弱点,实施社会工程学攻击,来尝试骗取互联网用户的敏感个人隐私信息,典型的该类安全威胁是目前常见的网络钓鱼攻击.

1.2 Web游览器的渗透攻击威胁——网页木马

1.2.1 网页木马存在的技术基础——Web游览端安全漏洞

①网页木马所攻击的安全漏洞的存在位置非常多样化,包括Web浏览器自身(如MS10-002极光和MS 10-018极风)、浏览器插件(如Office OWClO.Spreadsheet控件)、关联某些Web文件的应用程序(如Adobe Hash Player)等,由于这几类软件代码都涉及Web浏览过程,因此一旦它们中存在着可导致远程代码执行的安全漏洞,就很可能被网页木马所利用。

②除了微软操作系统平台软件本身的安全漏洞之外,网页木马近年来也在不断地发掘和利用其他流行应用软件中的安全漏洞,由于互联网用户对应用软件的在线升级和补丁安装过程还没有像微软系统软件一样自动化和实时,因此一些流行应用软件中的安全漏洞留给网页木马的攻击时间窗口往往更长一些。

③一些影响范围广的安全漏洞,如MS06-014,会被网页木马持续地利用,以攻击那些长时间不进行系统升级与补丁更新,或者安装老旧操作系统版本的互联网用户计算机。

1.2.2 网页木马的机理分析 -

网页木马定义特性

通过对网页木马起源背景和存在技术基础的分析,我们可以认知到网页木马从本质特性上是利用了现代Web浏览器软件中所支持的客户端脚本执行能力,针对Web浏览端软件安全漏洞实施客户端渗透攻击,从而取得在客户端主机的远程代码执行权限来植入恶意程序.因此从根本上分析,网页木马是针对Web浏览端软件实施的客户端渗透攻击代码,是对在针对服务器端软件的传统渗透攻击代码基础上的一种演进。 -

对网页木马机理的全方位分析与理解

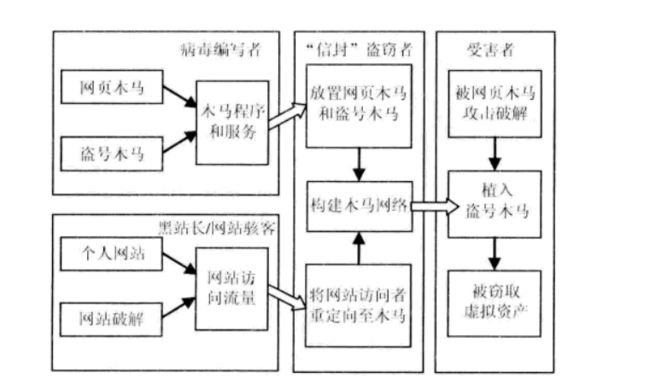

由于网页木马釆用的是客户端渗透攻击的形式,就不可避免地需要Web浏览端软件来访问构造的恶意Web页面内容,才可能触发渗透攻击过程。因此,与传统服务器端渗透攻击可以主动地进行网络扫描与攻击不同,网页木马的攻击是被动式的,需要通过一些技术方法来诱使互联网用户来访问网页木马页面。

网页木马的攻击技术流程

-

网页挂马机制

(1)内嵌HTML标签

第一类策略使用内嵌HTML标签,如iframe、frame等,将网页木马链接嵌入到网站首页或其他页面中。为了达到更好地隐蔽性和灵活性,攻击者还经常利用层次嵌套的内嵌标签,引入一些中间的跳转站点并进行混淆,从而构建复杂且难以追溯的网页木马攻击网络。

(2)恶意Script脚本

第二类也是很常用的网页挂马策略是利用script脚本标签通过外部引用脚本的方式来

包含网页木马,例如,