- XSS-labs靶场练习

Sapphire037

phpjavascripthtml

1.环境搭建先去GitHub下载,点这。然后利用phpstudy启动服务访问即可,具体的百度都有。level1观察源代码window.alert=function(){confirm("完成的不错!");window.location.href="level2.php?keyword=test";}欢迎来到level1欢迎来到level1欢迎用户1">payload的长度:8用闭合前面的,在执行一

- sql-labs 练习笔记

网络安全(华哥)

网络工程师网络安全sql笔记数据库安全web安全

简介#这个节不涉及过多原理,而主要是靶场练习,想获得更多原理请见上篇博客。基础知识#如何闭合括号#如果有报错则直接利用报错信息进行,否则尝试常见的闭合形式,简单的可以直接使用bool探测,而困难一点的可以尝试sleep、dnslog探测。其次注意检测时or和and的差别,当主查询结果不一致时,这两个就有区别了探测是否为数字型注入#?id=3-1?id=2若两者结果一致,则为数字型,否则为字符型。注

- xss靶场练习之xss.haozi.me解析及答案

钟情妺喜107

xss安全前端

目录0x000x010x020x030x040x050x060x070x080x090x0A0x0B0x0C0x0D0x0E0x0F0x100x110x120x00先看源码,没有任何限制,所以很简单,直接抛出一个常规的payload就过了alert(1)0x01看源码里注入点是在标签中的,所以用上一题的方法是不会被解析的,所以要去构造一个标签,闭合,就可以注入alert(1)当然这个题也有其他的做

- Vulnhub--hacksudo(thor)靶场

lexia7

每周靶场训练网络安全web安全

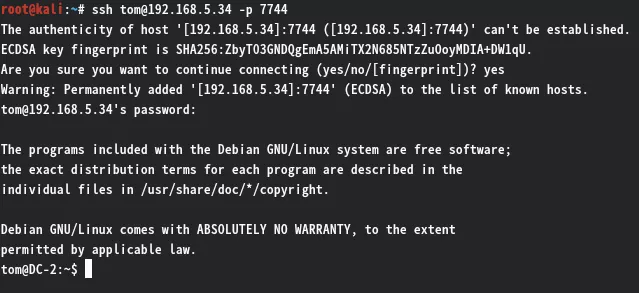

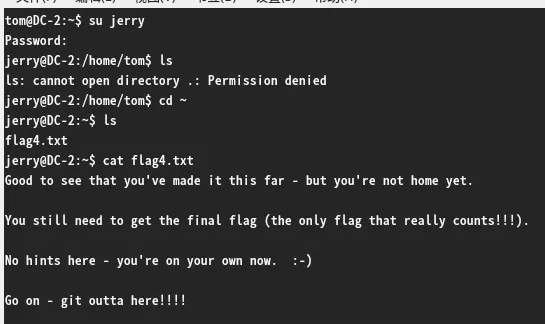

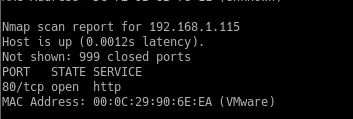

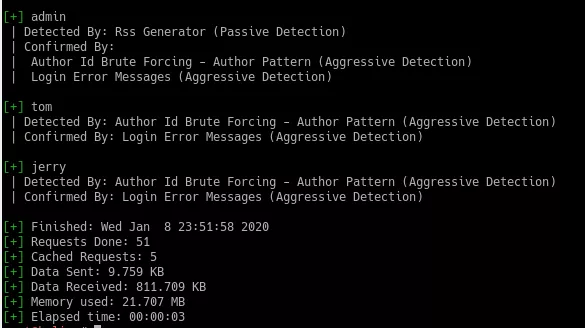

hacksudo-thor靶场练习---中0x00部署0x01信息收集1.主机发现2.端口扫描3.路径爬取开源源码泄漏默认帐号密码业务逻辑漏洞破壳漏洞GTFOBins提权0x02总结0x00部署hacksudo-thor靶机:下载地址宿主机:kali2022目标:获取root拿到flag文件0x01信息收集1.主机发现$sudoarp-scan-l//因为靶机与宿主机在同一网段,所以用二级扫描来发

- 安全基础~通用漏洞4

`流年づ

安全学习安全

文章目录知识补充XSS跨站脚本**原理****攻击类型**XSS-后台植入Cookie&表单劫持XSS-Flash钓鱼配合MSF捆绑上线ctfshowXSS靶场练习知识补充SQL注入小迪讲解文件上传小迪讲解文件上传中间件解析XSS跨站脚本xss平台:https://xss.pt/原理恶意攻击者往Web页面里插入恶意可执行网页脚本代码,当用户浏览该页之时,嵌入其中Web里面的脚本代码会被执行,从而可

- 安全基础~通用漏洞3

`流年づ

安全学习安全

文章目录知识补充文件上传(1)ctfshow文件上传靶场练习150-161文件上传(2)ctfshow文件上传靶场练习162-170文件上传总结文件包含知识补充url编码:0a换行;20空格;3c左尖括号;3e右尖括号;23#;2b+;.htaccess文件是用于apache服务器下的控制文件访问的配置文件,因此Nginx下是不会生效的.htaccess可以控制错误重定向,初始页面设置,文件夹的访

- pikachu靶场练习——CSRF详解

BBillkinpp

靶场csrfphp服务器安全

CSRF概述1、原理:当黑客发现某网站存在CSRF漏洞,并且构造攻击参数将payload制作成网页,用户访问存在CSRF漏洞的网站,并且登录到后台,获取cookie,此时黑客发送带有payload的网址给用户,用户同时打开黑客所发来的网址,执行了payload,则造成了一次CSRF攻击2、形成原因:主要是漏洞网站没有经过二次验证,用户在浏览漏洞网站的时候,同时点击了hack制造的payload3、

- CSRF靶场练习

I_WORM

csrf前端

简述:CSRF漏洞实际很少;条件限制很多;局限性很大;实验仅供参考,熟悉csrf概念和攻击原理即可Pikachu靶场CSRFGET登录用户vince的账户可以看到用户的相关信息;点击修改个人信息,发现数据包里除了cookie没有任何其他验证信息通过右键Engagementtools选项找到生成csrfpoc将生成的poc复制放到html文件然后打开;或者直接选择testinbrowser注意:这里

- CPMS靶场练习

I_WORM

安全cpms靶场

关键:找到文件上传点,分析对方验证的手段首先查看前端发现没有任何上传的位置,找到网站的后台,通过弱口令admin123456可以进入通过查看网站内容发现只有文章列表可以进行文件上传;有两个图片上传点图片验证很严格,没机会保存php等可解析的后缀;只能通过保存位置进行抓包修改正常上传图片文件,之后在保存时进行抓包乱码后缀测试发现可能是黑名单验证;结果通过php后缀测试发现应该是MIME类型验证;此时

- Windows下DVWA靶场和SQL-libs靶场搭建

LZsec

信息安全web安全

今天咱们来聊聊像网安小白比较适合的靶场环境,比较著名的有DVWA靶场和SQL-libs靶场等等。DVWA靶场搭建简介DVWA是一款基于PHP和mysql开发的web靶场练习平台,集成了常见的web漏洞如sql注入,xss,密码破解等常见漏洞;适合刚基础网络安全的小白。1:PHPstudy安装首先我们需要安装phpstudy(推荐是2018版本的,比较好用一点),安装好后我们启动phpstudy,如

- XSS靶场练习(pikachu和dvwa)

I_WORM

xss前端

Pikachu靶场xss练习反射型xss(get)输入123发现被直接插入到了html中,而且输入框有字符长度限制在url中构造payload:alert(123)反射型xss(post)查看源码发现登录界面没有任何机会;登录后输入123发现和xss(get)写入位置一样;只是url不可见;同样的构造payload:alert(123);这里没有字符限制;如果有字符限制可以前端代码把限制的js代码

- 安全基础~web攻防特性1

`流年づ

安全学习安全前端android

文章目录知识补充ASP安全Aspx安全分析与未授权访问php特性&web89~97靶场练习ctfshow知识补充使用thinkphp开发的框架,其首页访问指向public目录,指向其中的index.php文件指向的index.php打开网页后是如下情况,代码如下定义应用目录,是将文件首页展示在上图的application目录下,其下有index.php文件//定义应用目录define('APP_P

- 渗透测试环境搭建PHPstudy+Pikachu

came_861

信息安全php安全web安全

Pikachu是一个带有漏洞的Web应用系统,在这里包含了常见的web安全漏洞。是适合web渗透测试人员学习时的靶场练习。安装步骤:下载下图安装包修改根目录至pikachu-master按图中所示启动相应套件打开浏览器访问127.0.0.1配置inc/config.inc.php里的数据库的用户名和密码为root点击“安装”进行安装安装成功。Pikachu上的漏洞类型列表如下:-BurtForce

- pikachu靶场练习——SSRF详解

BBillkinpp

靶场网络服务器安全

SSRF(服务器端请求伪造Server-SideRequestForgery)1、SSRF漏洞介绍:SSRF漏洞(服务器端请求伪造):是一种由攻击者构造形成由服务端发起请求的一个安全漏洞。一般情况下,SSRF攻击的目标是从外网无法访问的内部系统。(正是因为它是由服务端发起的,所以它能够请求到与它相连而与外网隔离的内部系统)。2、SSRF漏洞原理:SSRF形成的原因大都是由于服务端提供了从其他服务器

- oscp_靶场练习_Brainfuck

0rch1d

hackthebox渗透测试信息搜集网络安全

oscp_靶场练习_Brainfuck1.nmap扫描端口扫描:┌──(root㉿kali)-[~/Downloads]└─#nmap10.10.10.17-PnStartingNmap7.92(https://nmap.org)at2023-02-2106:19ESTNmapscanreportfor10.10.10.17Hostisup(0.23slatency).Notshown:995fi

- oscp_靶场练习_Lame

0rch1d

hackthebox渗透测试网络安全

oscp_靶场练习_Lame1.nmap扫描:└─#nmap10.10.10.3StartingNmap7.92(https://nmap.org)at2023-02-2023:21ESTNmapscanreportfor10.10.10.3Hostisup(0.22slatency).Notshown:996filteredtcpports(no-response)PORTSTATESERVIC

- DVWA之SQL注入

MS02423

sqlweb安全数据库

一.DVWA介绍1.1DVWA简介DVWA是一款基于PHP和MYSQL开发的web靶场练习平台,集成了常见的web漏洞如sql注入,XSS,密码破解等常见漏洞。旨在为安全专业人员测试自己的专业技能和工具提供合法的环境,帮助web开发者更好的理解web应用安全防范的过程。1.2DVWA模块DVWA共有十个模块:BruteForce(暴力(破解))CommandInjection(命令行注入)CSRF

- 靶场练习Exploiting cross-site scripting to steal cookies

我在玩

渗透基础前端

复制BurpCollaborator客户端中的地址到网页的靶场把框中地址替换将’修改过的的代码提交到网页,BurpCollaborator客户端中会出现HTTP请求,请求内容,还有盗取到的cookie将cookie复制好,打开BurpSuite的代理拦截。到网页中点击myaccount(我的账户),此时网页被拦截到BurpSuite里将Cookie替换了,一直放包就ok了

- pikachu靶场练习——数字型注入

tyelixy

pikachu靶场练习

burpsuite未安装完成,不涉及抓包相关内容前置内容由于网页的生成有时需要用到用户输入的信息,再根据用户输入到数据库中查找相关内容,所以网页中会含有sql语句。针对sql语句,可以进行sql注入。如:$sql="SELECT*FROMnewsWHEREid={$id}";这样的语句可以进行数字型注入。题目实战打开靶场,选择sql数字型注入题,出现以下页面。下拉栏中有选项---以及数字1~6。选

- NSSCTF-Crypto靶场练习---41-46WP

Sciurdae

CTF学习笔记CTFCrypto学习记录CTF学习密码学Cryptopython算法

文章目录[CISCN2022西南]rsa[HDCTF2023]爬过小山去看云[LitCTF2023]md5的破解[CISCN2023初赛]Sign_in_passwd[CISCN2021初赛]rsa[GWCTF2019]babyRSA[CISCN2022西南]rsa都是迷惑的东西,别看,注意关键的pow就好。求P-1和Q-1的lcm最小公倍数实际上就是我们要的phi了。没有难点。EXP:fromC

- NSSCTF靶场练习[HUBUCTF 2022 新生赛]

Sciurdae

CTF学习笔记javapython学习CTF

[HUBUCTF2022新生赛]simple_RE签到题一个base64编码,自定义了码表、[HUBUCTF2022新生赛]ezPythonpy逆向,用在线网站反编译一下先解一次base64,再解一次base58接着再把password转换成bytes的形式做一次md5加密就好fromCrypto.Util.numberimport*importhashlibflag=22385992650816

- IMF靶场练习

YAy17

Vulnhub网络安全学习web安全安全威胁分析数据库

信息收集#nmap-sn192.168.1.0/24-oNlive.nmapStartingNmap7.94(https://nmap.org)at2023-12-1211:23CSTNmapscanreportfor192.168.1.1Hostisup(0.00017slatency).MACAddress:00:50:56:C0:00:08(VMware)Nmapscanreportfor1

- NSSCTF靶场练习---HNCTF2022Week3&4部分wp

Sciurdae

CTF比赛WPCTFReverse学习

文章目录[HNCTF2022WEEK3]What's1nDLL?[HNCTF2022WEEK3]Try2debugPlusPlus[HNCTF2022WEEK3]Help_Me![HNCTF2022WEEK4]ez_maze[HNCTF2022WEEK3]What’s1nDLL?查壳先,64bit文件;IDA64打开;发现了密文以及一个key,但是decrypt在哪?hModule=LoadLib

- DVWA下载、安装及使用教程,网络安全小白必看!

白袍万里

DVWA网络安全web安全渗透测试网络安全入门

DVWA是一款基于PHP和mysql开发的web靶场练习平台,集成了常见的Web漏洞。旨在为安全人员测试自己的专业技能和工具提供合法的环境,帮助web开发者更好的理解web应用安全防范的过程;一、DVMA介绍DVWA官网(opensnewwindow)DVWAGithub(opensnewwindow)DVWA共有十个模块,分别是:BruteForce(暴力(破解))CommandInjectio

- DVWA-CSP Bypass详解

Mr H

DVWA靶场CSP安全

CSPBypass靶场练习CSP简介CSP全称是:Content-Security-Policy,内容安全策略。是指HTTP返回报文头中的标签,浏览器会根据标签中的内容,判断哪些资源可以加载或执行。主要是为了缓解潜在的跨站脚本问题(XSS),浏览器的扩展程序系统引入了内容安全策略这个概念。原来应对XSS攻时,主要采用函数过滤转义输入中的特殊字符、标签、文本来规避攻击。CSP的实质就是白名单制度,开

- sql手工注入漏洞测试(MYSQL)-墨者-url信息

weoptions

sqlmysql数据库web安全安全网络

背景:自己在墨者官网靶场练习的时候,一直出错,手工容易出错,所以列举一些信息供大家核对,可以参考改动。数据库版本version()5.7.22-0ubuntu0.16.04.1当前数据库名称database()mozhe_Discuz_StormGroup当前数据库用户user()root@localhost操作系统@@version_compile_osLinux信息:一、猜列124.70.22

- 命令执行漏洞详解及DVWA靶场练习

c_programj

安全漏洞phpweb

命令执行漏洞1.产生原因2.漏洞危害3.远程命令执行4.系统命令执行命令执行常用特殊字符5.常见命令常见系统命令与功能windowslinux6.防范措施7.dvwa靶场练习windows【Low】【Medium】【High】【Impossible】linux【low】【Medium】【High】1.产生原因命令执行漏洞产生原因:应用未对用户输入做严格的检查过滤,导致用户输入的参数被当成命令来执行

- CobaltStrike之Beacon命令使用

全局变量Global

CobaltStrike渗透测试CobaltStrike网络安全

文中通过详细讲解CobaltStrike工具,更加深入的掌握CobaltStrike用法;文中内容全由个人理解编制,若有错处,大佬勿喷,个人学艺不精;本文中提到的任何技术都源自于靶场练习,仅供学习参考,请勿利用文章内的相关技术从事非法测试,如因产生的一切不良后果与文章作者无关。Beacon命令使用命令查看当我们通过生成的后门在目标机上运行后返回一个shell,同样可以使用命令进行信息收集:slee

- 记一次webgoat靶场练习

longersking

靶场练习网络安全web安全

参考资源第41天:JAVA安全-目录遍历访问控制XSS等安全问题_哔哩哔哩_bilibili一、搭建靶场、webgoat是一个由java语言搭建的靶场平台,同时需要jdk启动。这里注意新版的webgoat需要使用jdk17才能启动,而有些博客中说的jdk11是没办法启动,这里困扰了我不少时间,顺便介绍一下如何让多个jdk版本共存,并且方便切换同时在path中添加下方两个变量在系统环境变量中添加每种

- 【网络安全 --- 任意文件上传漏洞靶场闯关 6-15关】任意文件上传漏洞靶场闯关,让你更深入了解文件上传漏洞以及绕过方式方法,思路技巧

网络安全_Aini

10大漏洞网络安全android网络安全任意文件上传漏洞任意文件上传漏洞靶场

一,工具资源下载百度网盘资源下载链接地址:百度网盘请输入提取码百度网盘为您提供文件的网络备份、同步和分享服务。空间大、速度快、安全稳固,支持教育网加速,支持手机端。注册使用百度网盘即可享受免费存储空间https://pan.baidu.com/s/1IHTnqsiUBd4DWmEKoXOcrA?pwd=8888提取码:8888二,靶场安装及1-5关【网络安全---文件上传靶场练习】文件上传靶场安装

- 关于旗正规则引擎中的MD5加密问题

何必如此

jspMD5规则加密

一般情况下,为了防止个人隐私的泄露,我们都会对用户登录密码进行加密,使数据库相应字段保存的是加密后的字符串,而非原始密码。

在旗正规则引擎中,通过外部调用,可以实现MD5的加密,具体步骤如下:

1.在对象库中选择外部调用,选择“com.flagleader.util.MD5”,在子选项中选择“com.flagleader.util.MD5.getMD5ofStr({arg1})”;

2.在规

- 【Spark101】Scala Promise/Future在Spark中的应用

bit1129

Promise

Promise和Future是Scala用于异步调用并实现结果汇集的并发原语,Scala的Future同JUC里面的Future接口含义相同,Promise理解起来就有些绕。等有时间了再仔细的研究下Promise和Future的语义以及应用场景,具体参见Scala在线文档:http://docs.scala-lang.org/sips/completed/futures-promises.html

- spark sql 访问hive数据的配置详解

daizj

spark sqlhivethriftserver

spark sql 能够通过thriftserver 访问hive数据,默认spark编译的版本是不支持访问hive,因为hive依赖比较多,因此打的包中不包含hive和thriftserver,因此需要自己下载源码进行编译,将hive,thriftserver打包进去才能够访问,详细配置步骤如下:

1、下载源码

2、下载Maven,并配置

此配置简单,就略过

- HTTP 协议通信

周凡杨

javahttpclienthttp通信

一:简介

HTTPCLIENT,通过JAVA基于HTTP协议进行点与点间的通信!

二: 代码举例

测试类:

import java

- java unix时间戳转换

g21121

java

把java时间戳转换成unix时间戳:

Timestamp appointTime=Timestamp.valueOf(new SimpleDateFormat("yyyy-MM-dd HH:mm:ss").format(new Date()))

SimpleDateFormat df = new SimpleDateFormat("yyyy-MM-dd hh:m

- web报表工具FineReport常用函数的用法总结(报表函数)

老A不折腾

web报表finereport总结

说明:本次总结中,凡是以tableName或viewName作为参数因子的。函数在调用的时候均按照先从私有数据源中查找,然后再从公有数据源中查找的顺序。

CLASS

CLASS(object):返回object对象的所属的类。

CNMONEY

CNMONEY(number,unit)返回人民币大写。

number:需要转换的数值型的数。

unit:单位,

- java jni调用c++ 代码 报错

墙头上一根草

javaC++jni

#

# A fatal error has been detected by the Java Runtime Environment:

#

# EXCEPTION_ACCESS_VIOLATION (0xc0000005) at pc=0x00000000777c3290, pid=5632, tid=6656

#

# JRE version: Java(TM) SE Ru

- Spring中事件处理de小技巧

aijuans

springSpring 教程Spring 实例Spring 入门Spring3

Spring 中提供一些Aware相关de接口,BeanFactoryAware、 ApplicationContextAware、ResourceLoaderAware、ServletContextAware等等,其中最常用到de匙ApplicationContextAware.实现ApplicationContextAwaredeBean,在Bean被初始后,将会被注入 Applicati

- linux shell ls脚本样例

annan211

linuxlinux ls源码linux 源码

#! /bin/sh -

#查找输入文件的路径

#在查找路径下寻找一个或多个原始文件或文件模式

# 查找路径由特定的环境变量所定义

#标准输出所产生的结果 通常是查找路径下找到的每个文件的第一个实体的完整路径

# 或是filename :not found 的标准错误输出。

#如果文件没有找到 则退出码为0

#否则 即为找不到的文件个数

#语法 pathfind [--

- List,Set,Map遍历方式 (收集的资源,值得看一下)

百合不是茶

listsetMap遍历方式

List特点:元素有放入顺序,元素可重复

Map特点:元素按键值对存储,无放入顺序

Set特点:元素无放入顺序,元素不可重复(注意:元素虽然无放入顺序,但是元素在set中的位置是有该元素的HashCode决定的,其位置其实是固定的)

List接口有三个实现类:LinkedList,ArrayList,Vector

LinkedList:底层基于链表实现,链表内存是散乱的,每一个元素存储本身

- 解决SimpleDateFormat的线程不安全问题的方法

bijian1013

javathread线程安全

在Java项目中,我们通常会自己写一个DateUtil类,处理日期和字符串的转换,如下所示:

public class DateUtil01 {

private SimpleDateFormat dateformat = new SimpleDateFormat("yyyy-MM-dd HH:mm:ss");

public void format(Date d

- http请求测试实例(采用fastjson解析)

bijian1013

http测试

在实际开发中,我们经常会去做http请求的开发,下面则是如何请求的单元测试小实例,仅供参考。

import java.util.HashMap;

import java.util.Map;

import org.apache.commons.httpclient.HttpClient;

import

- 【RPC框架Hessian三】Hessian 异常处理

bit1129

hessian

RPC异常处理概述

RPC异常处理指是,当客户端调用远端的服务,如果服务执行过程中发生异常,这个异常能否序列到客户端?

如果服务在执行过程中可能发生异常,那么在服务接口的声明中,就该声明该接口可能抛出的异常。

在Hessian中,服务器端发生异常,可以将异常信息从服务器端序列化到客户端,因为Exception本身是实现了Serializable的

- 【日志分析】日志分析工具

bit1129

日志分析

1. 网站日志实时分析工具 GoAccess

http://www.vpsee.com/2014/02/a-real-time-web-log-analyzer-goaccess/

2. 通过日志监控并收集 Java 应用程序性能数据(Perf4J)

http://www.ibm.com/developerworks/cn/java/j-lo-logforperf/

3.log.io

和

- nginx优化加强战斗力及遇到的坑解决

ronin47

nginx 优化

先说遇到个坑,第一个是负载问题,这个问题与架构有关,由于我设计架构多了两层,结果导致会话负载只转向一个。解决这样的问题思路有两个:一是改变负载策略,二是更改架构设计。

由于采用动静分离部署,而nginx又设计了静态,结果客户端去读nginx静态,访问量上来,页面加载很慢。解决:二者留其一。最好是保留apache服务器。

来以下优化:

- java-50-输入两棵二叉树A和B,判断树B是不是A的子结构

bylijinnan

java

思路来自:

http://zhedahht.blog.163.com/blog/static/25411174201011445550396/

import ljn.help.*;

public class HasSubtree {

/**Q50.

* 输入两棵二叉树A和B,判断树B是不是A的子结构。

例如,下图中的两棵树A和B,由于A中有一部分子树的结构和B是一

- mongoDB 备份与恢复

开窍的石头

mongDB备份与恢复

Mongodb导出与导入

1: 导入/导出可以操作的是本地的mongodb服务器,也可以是远程的.

所以,都有如下通用选项:

-h host 主机

--port port 端口

-u username 用户名

-p passwd 密码

2: mongoexport 导出json格式的文件

- [网络与通讯]椭圆轨道计算的一些问题

comsci

网络

如果按照中国古代农历的历法,现在应该是某个季节的开始,但是由于农历历法是3000年前的天文观测数据,如果按照现在的天文学记录来进行修正的话,这个季节已经过去一段时间了。。。。。

也就是说,还要再等3000年。才有机会了,太阳系的行星的椭圆轨道受到外来天体的干扰,轨道次序发生了变

- 软件专利如何申请

cuiyadll

软件专利申请

软件技术可以申请软件著作权以保护软件源代码,也可以申请发明专利以保护软件流程中的步骤执行方式。专利保护的是软件解决问题的思想,而软件著作权保护的是软件代码(即软件思想的表达形式)。例如,离线传送文件,那发明专利保护是如何实现离线传送文件。基于相同的软件思想,但实现离线传送的程序代码有千千万万种,每种代码都可以享有各自的软件著作权。申请一个软件发明专利的代理费大概需要5000-8000申请发明专利可

- Android学习笔记

darrenzhu

android

1.启动一个AVD

2.命令行运行adb shell可连接到AVD,这也就是命令行客户端

3.如何启动一个程序

am start -n package name/.activityName

am start -n com.example.helloworld/.MainActivity

启动Android设置工具的命令如下所示:

# am start -

- apache虚拟机配置,本地多域名访问本地网站

dcj3sjt126com

apache

现在假定你有两个目录,一个存在于 /htdocs/a,另一个存在于 /htdocs/b 。

现在你想要在本地测试的时候访问 www.freeman.com 对应的目录是 /xampp/htdocs/freeman ,访问 www.duchengjiu.com 对应的目录是 /htdocs/duchengjiu。

1、首先修改C盘WINDOWS\system32\drivers\etc目录下的

- yii2 restful web服务[速率限制]

dcj3sjt126com

PHPyii2

速率限制

为防止滥用,你应该考虑增加速率限制到您的API。 例如,您可以限制每个用户的API的使用是在10分钟内最多100次的API调用。 如果一个用户同一个时间段内太多的请求被接收, 将返回响应状态代码 429 (这意味着过多的请求)。

要启用速率限制, [[yii\web\User::identityClass|user identity class]] 应该实现 [[yii\filter

- Hadoop2.5.2安装——单机模式

eksliang

hadoophadoop单机部署

转载请出自出处:http://eksliang.iteye.com/blog/2185414 一、概述

Hadoop有三种模式 单机模式、伪分布模式和完全分布模式,这里先简单介绍单机模式 ,默认情况下,Hadoop被配置成一个非分布式模式,独立运行JAVA进程,适合开始做调试工作。

二、下载地址

Hadoop 网址http:

- LoadMoreListView+SwipeRefreshLayout(分页下拉)基本结构

gundumw100

android

一切为了快速迭代

import java.util.ArrayList;

import org.json.JSONObject;

import android.animation.ObjectAnimator;

import android.os.Bundle;

import android.support.v4.widget.SwipeRefreshLayo

- 三道简单的前端HTML/CSS题目

ini

htmlWeb前端css题目

使用CSS为多个网页进行相同风格的布局和外观设置时,为了方便对这些网页进行修改,最好使用( )。http://hovertree.com/shortanswer/bjae/7bd72acca3206862.htm

在HTML中加入<table style=”color:red; font-size:10pt”>,此为( )。http://hovertree.com/s

- overrided方法编译错误

kane_xie

override

问题描述:

在实现类中的某一或某几个Override方法发生编译错误如下:

Name clash: The method put(String) of type XXXServiceImpl has the same erasure as put(String) of type XXXService but does not override it

当去掉@Over

- Java中使用代理IP获取网址内容(防IP被封,做数据爬虫)

mcj8089

免费代理IP代理IP数据爬虫JAVA设置代理IP爬虫封IP

推荐两个代理IP网站:

1. 全网代理IP:http://proxy.goubanjia.com/

2. 敲代码免费IP:http://ip.qiaodm.com/

Java语言有两种方式使用代理IP访问网址并获取内容,

方式一,设置System系统属性

// 设置代理IP

System.getProper

- Nodejs Express 报错之 listen EADDRINUSE

qiaolevip

每天进步一点点学习永无止境nodejs纵观千象

当你启动 nodejs服务报错:

>node app

Express server listening on port 80

events.js:85

throw er; // Unhandled 'error' event

^

Error: listen EADDRINUSE

at exports._errnoException (

- C++中三种new的用法

_荆棘鸟_

C++new

转载自:http://news.ccidnet.com/art/32855/20100713/2114025_1.html

作者: mt

其一是new operator,也叫new表达式;其二是operator new,也叫new操作符。这两个英文名称起的也太绝了,很容易搞混,那就记中文名称吧。new表达式比较常见,也最常用,例如:

string* ps = new string("

- Ruby深入研究笔记1

wudixiaotie

Ruby

module是可以定义private方法的

module MTest

def aaa

puts "aaa"

private_method

end

private

def private_method

puts "this is private_method"

end

end

![]()