edit:逆向的2和4感觉推的没问题但是提交不对,就很难受

edit的edit:看了大佬WP,果然思路错了,瘫平

官方WP:https://github.com/vidar-team/Hgame2018_writeup

WEB-Are you from Europe?

废狗还行(笑)

右键查看源代码,说来这不是废狗的那个抽卡模拟器吗:

WEB-special number

以为要绕preg_match最后经大佬提醒发现根本不用绕,还我时间

提供错误思路:key[]绕preg_match然后因为0=='***'所以赋值0,结果出不来flag

正确思路:0=='***'所以赋值0,pattern要求格式为:

'/^(?=.*[0-9].*)(?=.*[a-zA-Z].*).{7,}$/(任意字符+数字+任意字符+字母+任意字符且长度>=7)

塞翻现场,我正则不好也没对照表直接瞎翻译的要是翻译错了求别打

构造key=0e00000,0e开头识别为科学计数法=0,得到flag

WEB-can you find me?

提示robot,后缀改成/robots.txt,根据提示转到/f1aaaaaaaag.php,显示admin才能得到flag

开burpsuite抓包,cookie改admin得到flag

WEB-tell me what you want

随便输点什么,发现提示‘request method is error.I think POST is better’且后缀变为/index.php?want=输入字符。

拿hackbar post 'want=POST',提示only localhost can get flag,并给出X-Forwarded-For的链接,开Modify Headers,改成如下所示

发现提示 'https://www.wikiwand.com/en/User_agent,please use Icefox/57.0',burpsuite抓包改user agent发过去,提示 'the requests should referer from www.google.com',再把Referer改成www.google.com,得到提示'you are not admin',把Cookie改成isadmin=1就能得到flag。

WEB-我们不一样

旧版本火狐开hackbar,post即可得到flag

str1=123&str2[]=123

RE-re0

扔ida,F5直接得到flag

MISC-白菜1

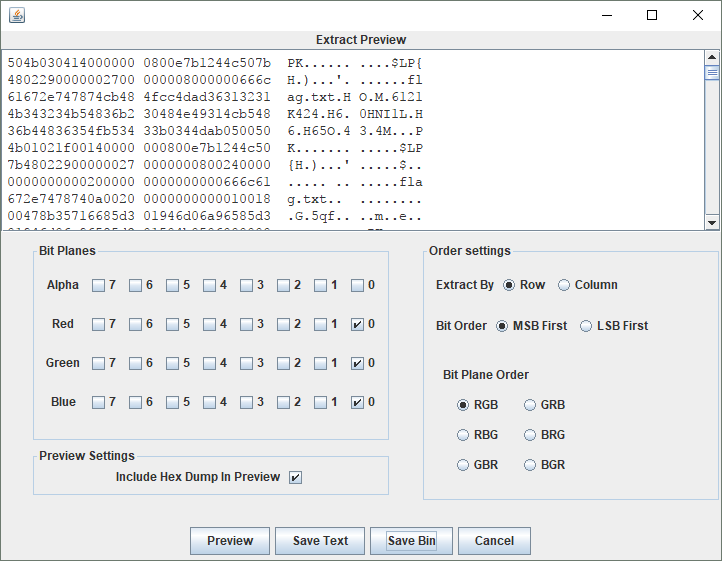

StegSolve打开,Analyse->Data Extract,发现是LSB隐写

binwalk扫一下发现0xA9位置是文件尾。ZIP文件头504B0304,文件尾504B0506后跟18*2个数字……行吧我其实找了个zip文件对比了一下……总之把需要的数据另存为新文件zip然后解压就能得到flag.txt啦细节不用在意(

MISC-白菜2

记事本打开发现flag.txt,改后缀zip解压得到flag

MISC-pcap1

追踪http流直接得到flag

CRYPTO-easy Caesar

普通的凯撒,注意数字也要移位。

而且位移疑似还不一样

CRYPTO-Polybius

ADFGVX_cipher

CRYPTO-Hill

随便搜个2*2的希尔密码解密跑一下就行,注意矩阵是 9 6 17 5而不是9 17 6 5

Hill密码的加密与解密(C语言)

CRYPTO-confusion

我要写一个坑字!有的在线摩斯解密有问题!!!后面有四个等号没解出来!!!浪费时间!!!!!!!!!!气昏迷!

中文摩斯密码 Morse莫尔斯电码加密解密 - aTool在线工具

然后base32 base64 栅栏 凯撒 得到flag,反正都很简单一眼能看出来该用啥解密所以就不多说了……

CRYPTO-baby step

[python] bsgs.py

百度和360能搜到的中文版BSGS都是算(a**b) = c (mod d)的,哭哭

脚本需要改一下,结果的值是用较大的那个,转16进制再转ascii码就行了

这里有个坑,flag不用加hgame的前缀直接提交就行……不幸踩雷纠结半小时(

对没错我又没碰pwn,和pwn聊不来的溜了溜了.jpg