docker镜像和仓库

文章目录

-

- 一、docker镜像

-

- 1、镜像的分层结构

-

- (1)、分层结构案例

- (2)、容器层详解

- 2、镜像的构建

-

- (1)、 创建一个Dockerfile

- (2)、构建镜像

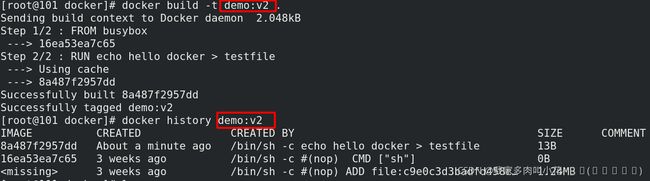

- (3)、查看镜像的分层结构

- (4)、镜像的缓存特性

- 3、Dockerfile基本语法

-

- (1)、dockerfile常用指令

- (2)、使用举例

- 4、镜像的优化

- 5、镜像常用子命令

- 二、docker仓库

-

- 1、什么是仓库

- 2、Docker Hub

- 3、配置镜像加速器

- 4、Registry 工作原理

- 5、搭建私有仓库

- 6、小结

- 三、报错

一、docker镜像

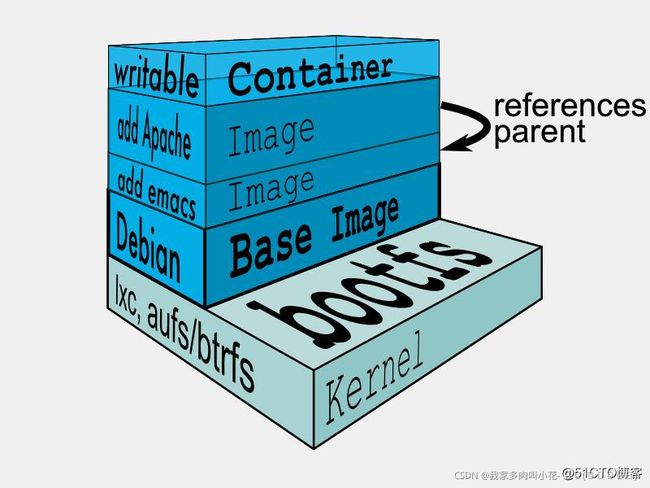

1、镜像的分层结构

Docker 支持通过扩展现有镜像,创建新的镜像。

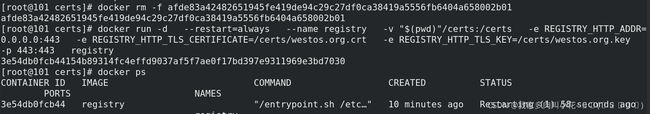

(1)、分层结构案例

实际上,Docker Hub 中 99% 的镜像都是通过在 base 镜像中安装和配置需要的软件构建出来的。比如我们现在构建一个新的镜像,Dockerfile 如下:

Version: 0.0.1

1.新镜像不再是从 scratch 开始,而是直接在 Debian base 镜像上构建。

FROM debian

2.安装 emacs 编辑器。

MAINTAINER wzlinux

RUN apt-get update && apt-get install -y emacs

3.安装 apache2

RUN apt-get install -y apache2

4.容器启动时运行 bash

CMD ["/bin/bash"]

构建过程如下图所示:

可以看到,新镜像是从 base 镜像一层一层叠加生成的。每安装一个软件,就在现有镜像的基础上增加一层。

为什么 Docker 镜像要采用这种分层结构呢?

最大的一个好处就是 - 共享资源。

比如:有多个镜像都从相同的 base 镜像构建而来,那么 Docker Host 只需在磁盘上保存一份 base 镜像;同时内存中也只需加载一份 base 镜像,就可以为所有容器服务了。而且镜像的每一层都可以被共享。

这时可能就有人会问了:如果多个容器共享一份基础镜像,当某个容器修改了基础镜像的内容,比如 /etc 下的文件,这时其他容器的 /etc 是否也会被修改?

答案是不会!

修改会被限制在单个容器内。

这就是我们接下来要说的容器 Copy-on-Write 特性。

新数据会直接存放在最上面的容器层。 修改现有数据会先从镜像层将数据复制到容器层,修改后的数据直接保存在容器层中,镜像层保持不变。

如果多个层中有命名相同的文件,用户只能看到最上面那层中的文件。

(2)、容器层详解

可写的容器层

当容器启动时,一个新的可写层被加载到镜像的顶部。这一层通常被称作“容器层”,“容器层”之下的都叫“镜像层”。

典型的Linux在启动后,首先将 rootfs 置为 readonly, 进行一系列检查, 然后将其切换为 “readwrite” 供用户使用。在docker中,起初也是将 rootfs 以readonly方式加载并检查,然而接下来利用 union mount 的将一个 readwrite 文件系统挂载在 readonly 的rootfs之上,并且允许再次将下层的 file system设定为readonly 并且向上叠加, 这样一组readonly和一个writeable的结构构成一个container的运行目录, 每一个被称作一个Layer。如下图所示。

所有对容器的改动,无论添加、删除、还是修改文件都只会发生在容器层中。只有容器层是可写的,容器层下面的所有镜像层都是只读的。

下面我们深入讨论容器层的细节。

镜像层数量可能会很多,所有镜像层会联合在一起组成一个统一的文件系统。如果不同层中有一个相同路径的文件,比如 /a,上层的 /a 会覆盖下层的 /a,也就是说用户只能访问到上层中的文件 /a。在容器层中,用户看到的是一个叠加之后的文件系统。

- 添加文件:在容器中创建文件时,新文件被添加到容器层中。

- 读取文件:在容器中读取某个文件时,Docker 会从上往下依次在各镜像层中查找此文件。一旦找到,立即将其复制到容器层,然后打开并读入内存。

- 修改文件:在容器中修改已存在的文件时,Docker 会从上往下依次在各镜像层中查找此文件。一旦找到,立即将其复制到容器层,然后修改之。

- 删除文件:在容器中删除文件时,Docker 也是从上往下依次在镜像层中查找此文件。找到后,会在容器层中记录下此删除操作。

只有当需要修改时才复制一份数据,这种特性被称作 Copy-on-Write。可见,容器层保存的是镜像变化的部分,不会对镜像本身进行任何修改。

这样就解释了我们前面提出的问题:

容器层记录对镜像的修改,所有镜像层都是只读的,不会被容器修改,所以镜像可以被多个容器共享。

2、镜像的构建

docker commit 构建新镜像三部曲:

运行容器–>修改容器–>将容器保存为新的镜像

缺点:

效率低、可重复性弱、容易出错

使用者无法对镜像进行审计,存在安全隐患

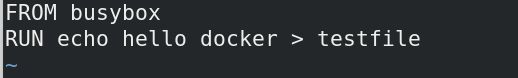

(1)、 创建一个Dockerfile

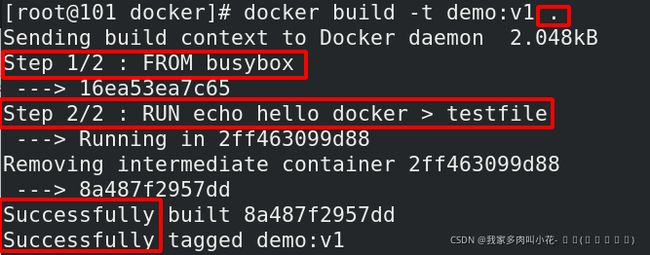

(2)、构建镜像

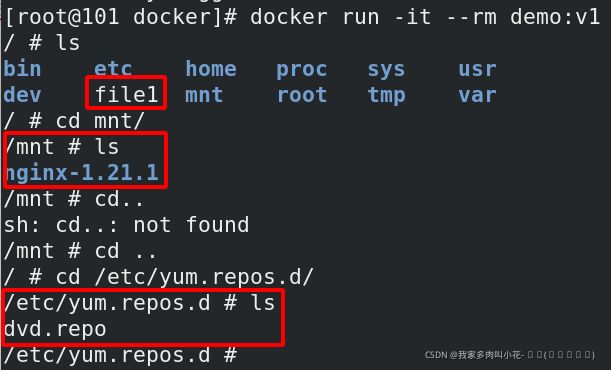

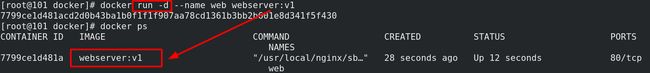

运行测试进入交互界面,可以检验Dockerfile中的内容是否执行

docker run -it --rm demo:v1

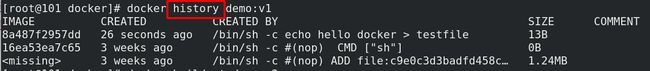

(3)、查看镜像的分层结构

(4)、镜像的缓存特性

3、Dockerfile基本语法

(1)、dockerfile常用指令

FROM

指定base镜像,如果本地不存在会从远程仓库下载。

MAINTAINER

设置镜像的作者,比如用户邮箱等。

COPY

把文件从build context复制到镜像

支持两种形式:COPY src dest 和 COPY ["src", "dest"]

src必须指定build context中的文件或目录

ADD

用法与COPY类似,不同的是src可以是归档压缩文件,文件会被自动解压到dest,也可以自动下载URL并拷贝到镜像:

ADD html.tar /var/www

ADD http://ip/html.tar /var/www

VOLUME

申明数据卷,通常指定的是应用的数据挂在点:

VOLUME ["/var/www/html"]

ENV

设置环境变量,变量可以被后续的指令使用:

ENV HOSTNAME sevrer1.example.com

RUN

在容器中运行命令并创建新的镜像层,常用于安装软件包:

RUN yum install -y vim

CMD 与 ENTRYPOINT

这两个指令都是用于设置容器启动后执行的命令,但CMD会被docker run后面的命令行覆盖,而ENTRYPOINT不会被忽略,一定会被执行。

docker run后面的参数可以传递给ENTRYPOINT指令当作参数。

Dockerfile中只能指定一个ENTRYPOINT,如果指定了很多,只有最后一个有效。

看下在运行容器时的区别:

docker run --rm busybox:v1

>hello world

docker run --rm busybox:v1 linux

>hello linux

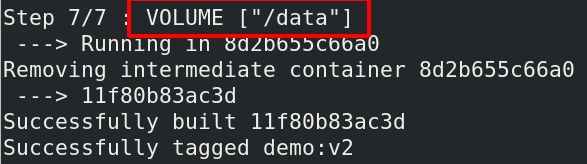

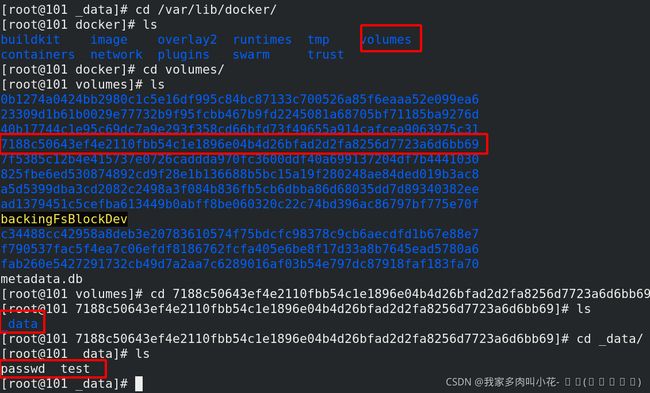

数据卷参数VOLUME使用举例:

vim Dockerfile

---

VOLUME ["/data"]添加该行

---

构建镜像使用demo的历史记录

docker build -t demo:v2 .

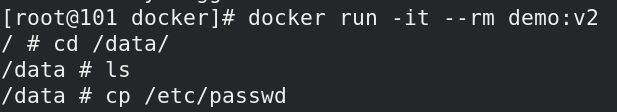

docker run -it --rm demo:v2

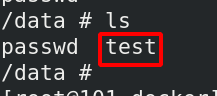

/ # cd /data/

/data # ls

/data # cp /etc/passwd .

/data # ls

passwd

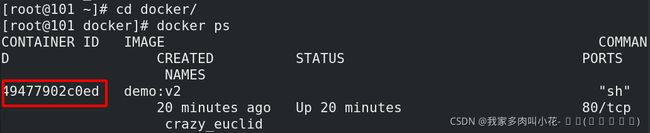

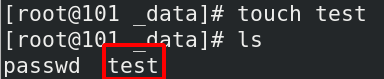

新开一个shell登陆该主机

cd docker/

docker ps

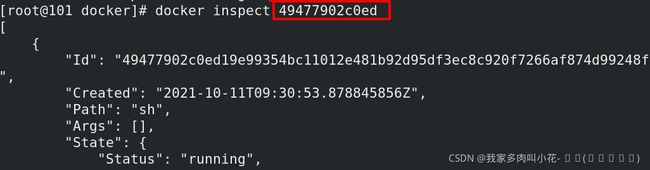

docker inspect demo:v2的ip 查看挂载源头的路径

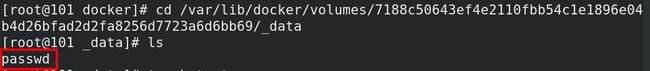

cd 查询到的挂载点

ls 查看发现同步过来了

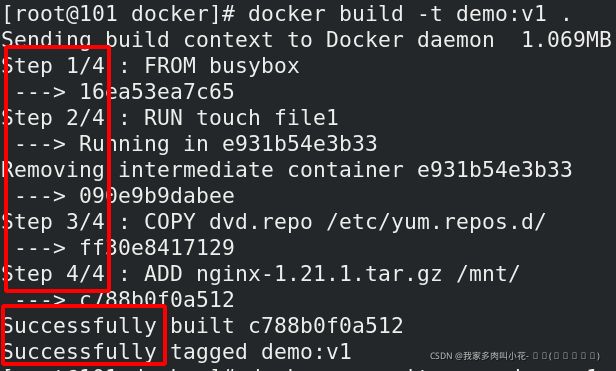

(2)、使用举例

素材准备:

cd /docker

cp /etc/yum.repos.d/dvd.repo .

scp [email protected]:/lamp/nginx-1.21.1.tar.gz .

vim Dockerfile

---

FROM busybox

RUN touch file1

COPY dvd.repo /etc/yum.repos.d/

ADD nginx-1.21.1.tar.gz /mnt/

---

docker build -t demo:v1 .

docker run -it --rm demo:v1

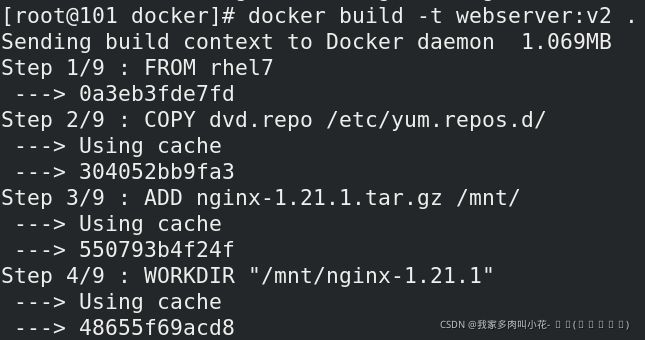

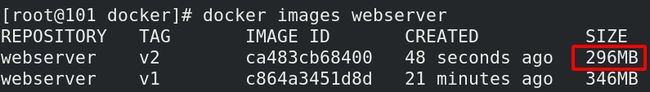

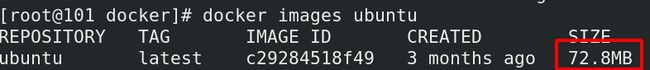

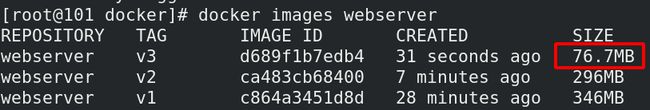

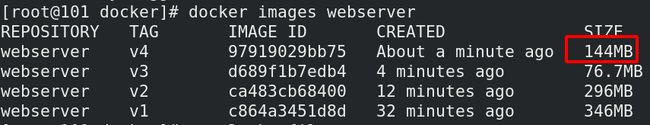

4、镜像的优化

优化思想

选择最精简的基础镜像

减少镜像的层数

清理镜像构建的中间产物

注意优化网络请求

尽量去用构建缓存

使用多阶段构建镜像

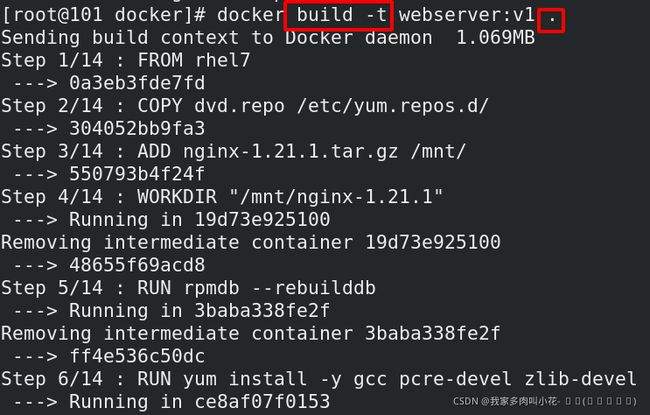

举例说明

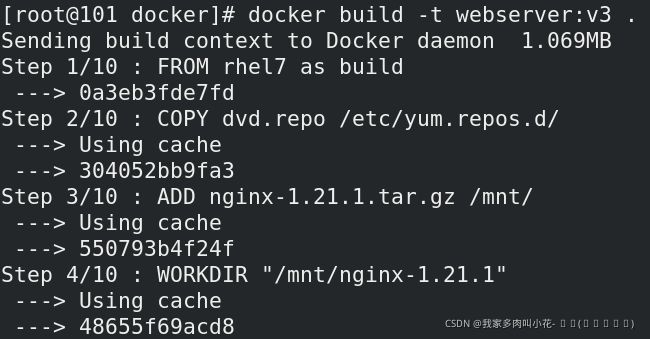

优化前:

FROM rhel7

COPY dvd.repo /etc/yum.repos.d/

ADD nginx-1.21.1.tar.gz /mnt/

WORKDIR "/mnt/nginx-1.21.1"

RUN rpmdb --rebuilddb

RUN yum install -y gcc pcre-devel zlib-devel

RUN ./configure --prefix=/usr/local/nginx

RUN yum install -y make

RUN make

RUN make install

ENV hostname 101

EXPOSE 80

VOLUME ["/usr/local/nginx/html"]

CMD ["/usr/local/nginx/sbin/nginx","-g","daemon off;"]

将所有的RUN合并

RUN rpmdb --rebuilddb && yum install -y gcc pcre-devel zlib-devel && ./configure --prefix=/usr/local/nginx && yum install -y make && make && make install

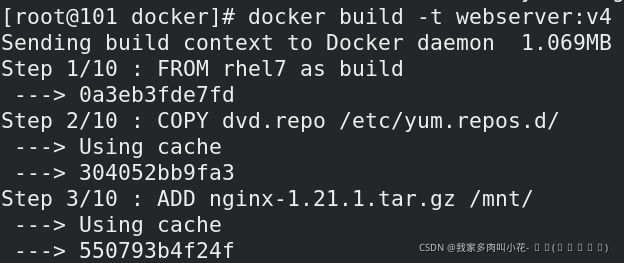

FROM rhel7 as build

COPY dvd.repo /etc/yum.repos.d/

ADD nginx-1.21.1.tar.gz /mnt/

WORKDIR "/mnt/nginx-1.21.1"

RUN rpmdb --rebuilddb && yum install -y gcc pcre-devel zlib-devel && ./configure --prefix=/usr/local/nginx && yum install -y make && make && make install

FROM ubuntu

COPY --from=build

EXPOSE 80

VOLUME ["/usr/local/nginx/html"]

CMD ["/usr/local/nginx/sbin/nginx","-g","daemon off;"]

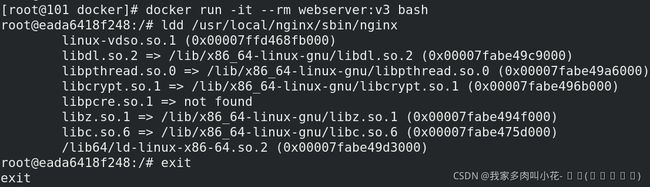

3、清理镜像构建的中间产物,使用较大的基础镜像

FROM rhel7 as build

COPY dvd.repo /etc/yum.repos.d/

ADD nginx-1.21.1.tar.gz /mnt/

WORKDIR "/mnt/nginx-1.21.1"

RUN rpmdb --rebuilddb && yum install -y gcc pcre-devel zlib-devel && ./configure --prefix=/usr/local/nginx && yum install -y make && make && make install && rm -fr /mnt/nginx-1.21.1 && yum clean all

FROM rhel7

COPY --from=build /usr/local/nginx /usr/local/nginx

EXPOSE 80

VOLUME ["/usr/local/nginx/html"]

CMD ["/usr/local/nginx/sbin/nginx","-g","daemon off;"]

从一个存储文件或一个标准输入流中加载一个镜像

docker load -i [options]

5、镜像常用子命令

| 镜像常用子命令 | 意义 |

|---|---|

| images | 显示镜像列表 |

| history | 显示镜像构建历史 |

| commit | 从容器创建镜像 |

| build | 从Dockerfile构建镜像 |

| tag | 给镜像打标签 |

| search | 搜索镜像 |

| pull | 从仓库拉取镜像 |

| push | 上传镜像到仓库 |

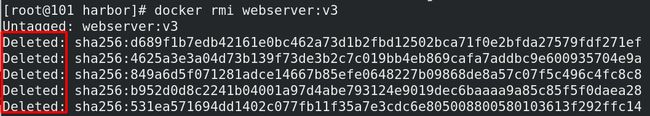

| rmi | 删除镜像 |

二、docker仓库

1、什么是仓库

Docker 仓库是用来包含镜像的位置。

Docker提供一个注册服务器(Register)来保存多个仓库,每个仓库又可以包含多个具备不同tag的镜像。

Docker运行中使用的默认仓库是 Docker Hub 公共仓库。

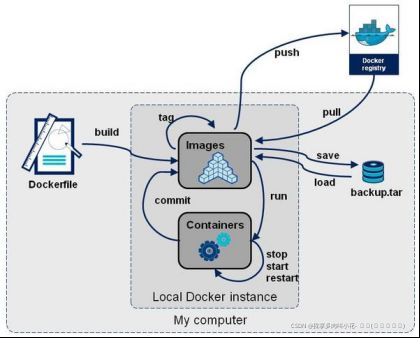

下面这张图对理解容器镜像Dockerfile注册器之间的关系有很大的帮助,各位亲注意多加理解,不理解也得硬理解。

2、Docker Hub

docker hub是docker公司维护的公共仓库,用户可以免费使用,也可以购买私有仓库。

(1)、新建公共仓库

首先在https://hub.docker.com/网站注册一个账号

在docker hub上新建一个公共仓库

docker hub为了区分不同用户的同名镜像,要求镜像的格式是:

docker tag busybox:latest yakexi007/busybox:latest

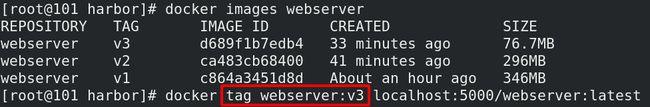

(2)、登陆

docker login

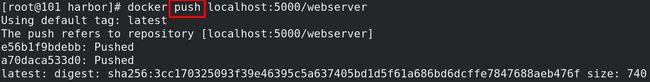

(3)、上传镜像

上传镜像到docker hub

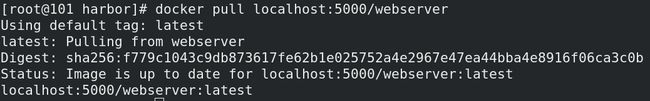

docker push localhost:5000/webserver

从docker hub拉取镜像

docker pull

docker info查看容器镜像信息

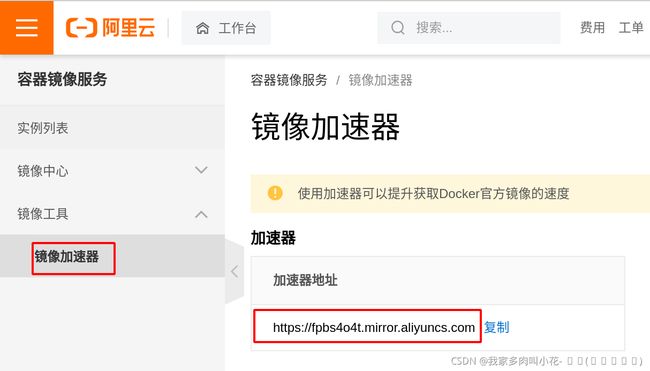

3、配置镜像加速器

从docker hub上下载镜像的速度太慢,需要配置镜像加速器,这里以阿里云为例:(需要提前注册阿里云帐号)

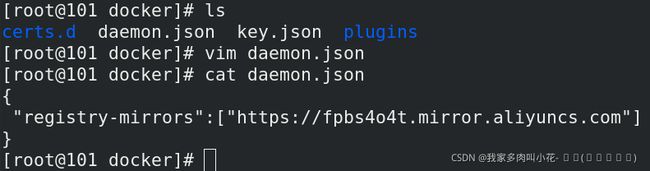

cd /etc/docker

vim daemon.json

上浏览器在阿里云上寻找容器镜像服务,复制镜像加速器地址至文件

systemctl reload docker

systemctl daemon-reload

4、Registry 工作原理

一次docker pull 或 push背后发生的事情

index服务主要提供镜像索引以及用户认证的功能。当下载一个镜像的时候,首先会去index服务上做认证,然后查找镜像所在的registry的地址并放回给docker客户端,docker客户端再从registry下载镜像,在下载过程中 registry会去index校验客户端token的合法性,不同镜像可以保存在不同的registry服务上,其索引信息都放在index服务上。

Docker Registry有三个角色,分别是index、registry和registry client。

index

负责并维护有关用户帐户、镜像的校验以及公共命名空间的信息。

- Web UI

- 元数据存储

- 认证服务

- 符号化

registry

是镜像和图表的仓库,它不具有本地数据库以及不提供用户认证,通过Index Auth service的Token的方式进行认证。

Registry Client

Docker充当registry客户端来维护推送和拉取,以及客户端的授权。

5、搭建私有仓库

docker hub虽然方便,但是还是有限制:

需要internet连接,速度慢

所有人都可以访问

由于安全原因企业不允许将镜像放到外网

好消息是docker公司已经将registry开源,我们可以快速构建企业私有仓库

下载registry镜像

下载registry镜像

docker pull registry

查看是否下载成功

docker images registry

运行registry容器

docker run -d -p 5000:5000 registry:2

上传镜像到本地仓库,本地镜像在命名时需要加上仓库的ip和端口

docker tag nginx:latest localhost:5000/nginx:latest

docker push localhost:5000/nginx:latest

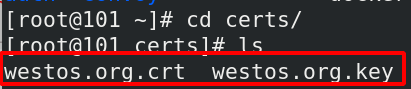

生成证书

为Docker仓库添加证书加密功能(域名westos.org要求在主机上有解析)

mkdir -p certs

openssl11 req -newkey rsa:4096 -nodes -sha256 -keyout certs/westos.org.key -x509 -days 365 -out certs/westos.org.crt

ls

cd certs/

ls

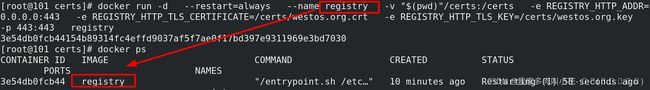

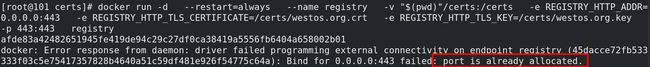

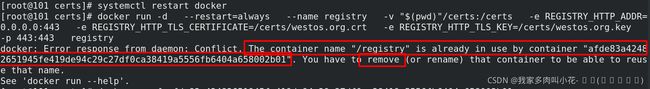

docker run -d --restart=always --name registry -v "$(pwd)"/certs:/certs -e REGISTRY_HTTP_ADDR=0.0.0.0:443 -e REGISTRY_HTTP_TLS_CERTIFICATE=/certs/westos.org.crt -e REGISTRY_HTTP_TLS_KEY=/certs/westos.org.key -p 443:443 registry

docker ps

docker tag nginx:latest reg.westos.org/nginx:latest

docker push reg.westos.org/nginx:latest

mkdir auth

yum install -y httpd-tools

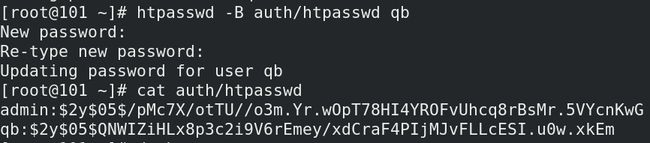

htpasswd -Bc auth/htpasswd admin

>New password:

>Re-type new password:

>Adding password for user admin

htpasswd -B auth/htpasswd qb同理

cat auth/htpasswd

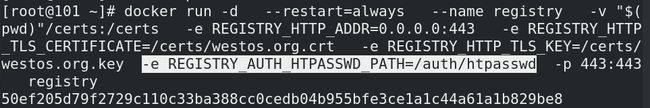

重建registry容器

docker run -d --restart=always --name registry -v "$(pwd)"/certs:/certs -e REGISTRY_HTTP_ADDR=0.0.0.0:443 -e REGISTRY_HTTP_TLS_CERTIFICATE=/certs/westos.org.crt -e REGISTRY_HTTP_TLS_KEY=/certs/westos.org.key

==-e REGISTRY_AUTH_HTPASSWD_PATH=/auth/htpasswd==新添加的 -p 443:443 registry

docker login reg.westos.org

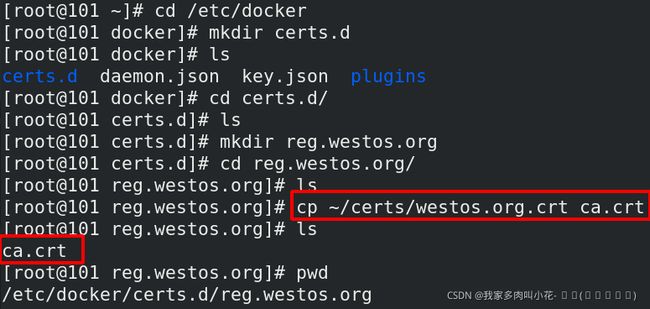

cd /etc/docker

mkdir certs.d

cd certs.d

mkdir reg.westos.org

cd reg.westos.org

cp ~/certs/westos.org.crt ca.crt

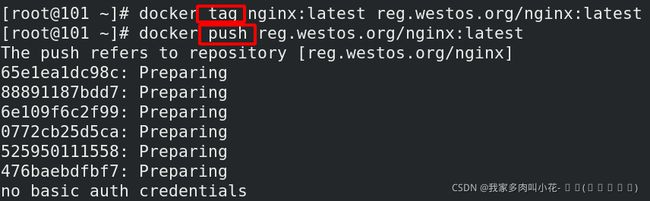

docker tag nginx:latest reg.westos.org/nginx:latest

docker push reg.westos.org/nginx:latest

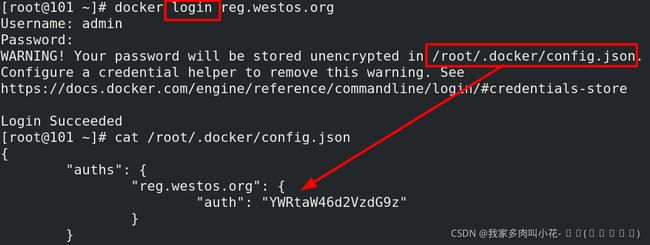

docker login reg.westos.org

![]()

生成用户密码文件,docker用户认证

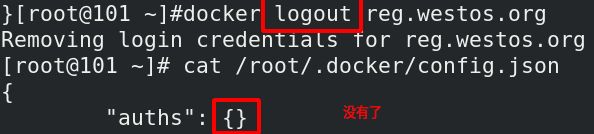

退出登陆后不能看到加密后的密码

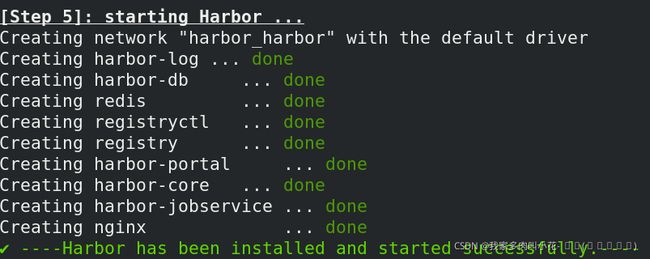

docker 仓库搭建

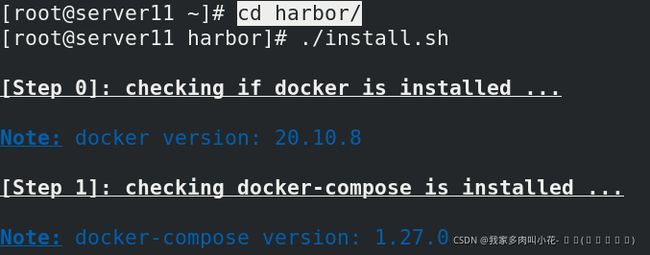

软件下载:https://github.com/goharbor/harbor/releases

部署:(依赖性 docker 17.06.0-ce+ and docker-compose 1.18.0+)

tar zxf harbor-offline-installer-v1.10.1.tgz

ls

cd harbor

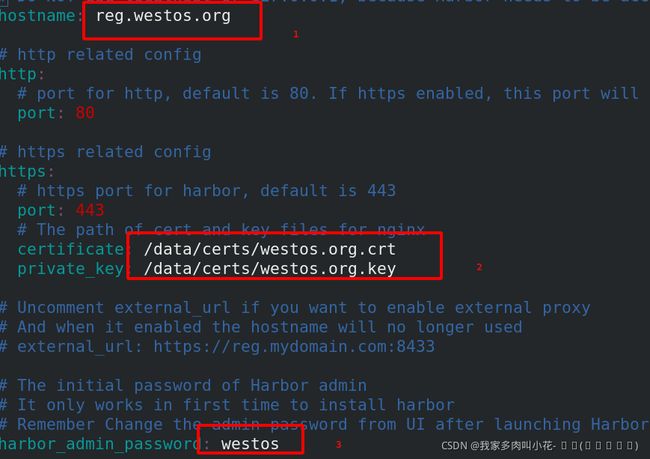

vim harbor.yml

---

hostname: reg.westos.org

http:

port: 80

https:

port: 443

certificate: /data/certs/westos.org.crt

private_key: /data/certs/westos.org.key

harbor_admin_password: westos

database:

password: westos

---

安装

./install.sh --with-notary --with-clair --with-chartmuseum

./prepare卸载,需要重新安装时先卸载再进行安装,否则会重新安装失败

安装成功后启动harbor仓库

docker-compose start

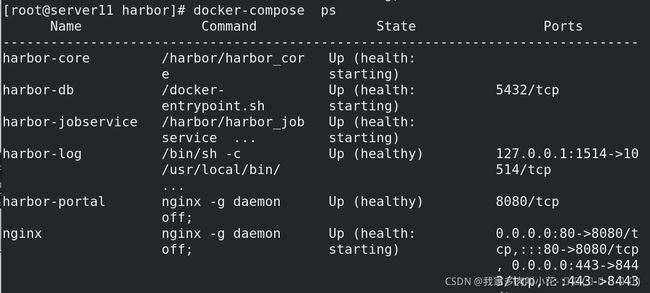

查看仓库内容

docker-compose ps

镜像签名:https://goharbor.io/docs/1.10/working-with-projects/working-with-images/pulling-pushing-images/

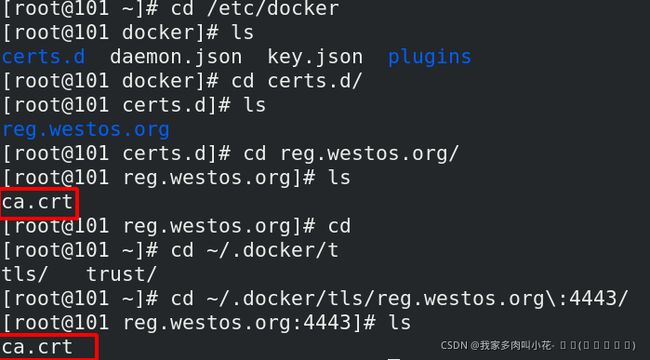

部署根证书:

/etc/docker/certs.d/reg.westos.org/ca.crt

~/.docker/tls/reg.westos.org:4443/ca.crt

启用docker内容信任:

export DOCKER_CONTENT_TRUST=1

export DOCKER_CONTENT_TRUST_SERVER=https://reg.westos.org:4443

上传镜像:

docker push reg.westos.org/library/nginx:latest

...

Enter passphrase for root key with ID e42f679:

Enter passphrase for new repository key with ID 383f503:

删除签名:

docker trust revoke reg.westos.org/library/nginx:latest

6、小结

| docker 仓库子命令 | 意义 |

|---|---|

| docker search | 查询镜像 |

| docker pull | 拉取镜像 |

| docker push | 上传镜像 |

| docker login | 登录仓库 |

| docker logout | 登出仓库 |

三、报错

systemctl restart docker