buuctf-Misc 题目解答分解73-75

73.喵喵喵

解压后是一张图片

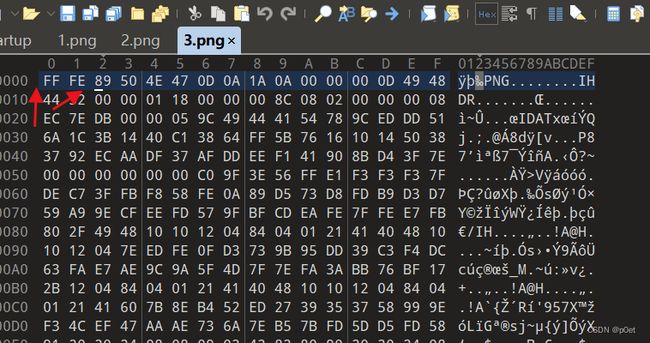

发现有png 格式 是个图片

保存为3.png ,用010 editor 打开,去掉前面的 FF FE

得到半个二维码

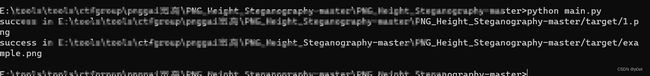

用下面的工具修改宽高

GitHub - Southseast/PNG_Height_Steganography: CTF的MISC中根据CRC计算PNG隐写的图片高度。

扫码网盘下载,得到网盘链接flag.rar_免费高速下载|百度网盘-分享无限制拿到flag.rar 解压后提示flag 不在这里, what 发

用隐写工具看看但是也没有发现什么,最后发现是解压的问题,我用的是7z解压,解压没有流文件,后来该用 winrar 解压,得到了流文件

发现含有流文件是flag.pyc

将pyc文件反编译得到源码 python反编译 - 在线工具

#!/usr/bin/env python

# visit https://tool.lu/pyc/ for more information

# Version: Python 2.7

import base64

def encode():

flag = '*************'

ciphertext = []

for i in range(len(flag)):

s = chr(i ^ ord(flag[i]))

if i % 2 == 0:

s = ord(s) + 10

else:

s = ord(s) - 10

ciphertext.append(str(s))

return ciphertext[::-1]

ciphertext = [

'96',

'65',

'93',

'123',

'91',

'97',

'22',

'93',

'70',

'102',

'94',

'132',

'46',

'112',

'64',

'97',

'88',

'80',

'82',

'137',

'90',

'109',

'99',

'112']

进行反编译

ciphertext = ['96', '65', '93', '123', '91', '97', '22', '93', '70', '102', '94', '132', '46', '112', '64', '97', '88',

'80', '82', '137', '90', '109', '99', '112']

ciphertext = ciphertext[::-1]

flag = ''

for i in range(len(ciphertext)):

if (i % 2 == 0):

a = int(ciphertext[i]) - 10

else:

a = int(ciphertext[i]) + 10

a = i ^ a

flag = flag + chr(a)

print(flag)flag{Y@e_Cl3veR_C1Ever!}

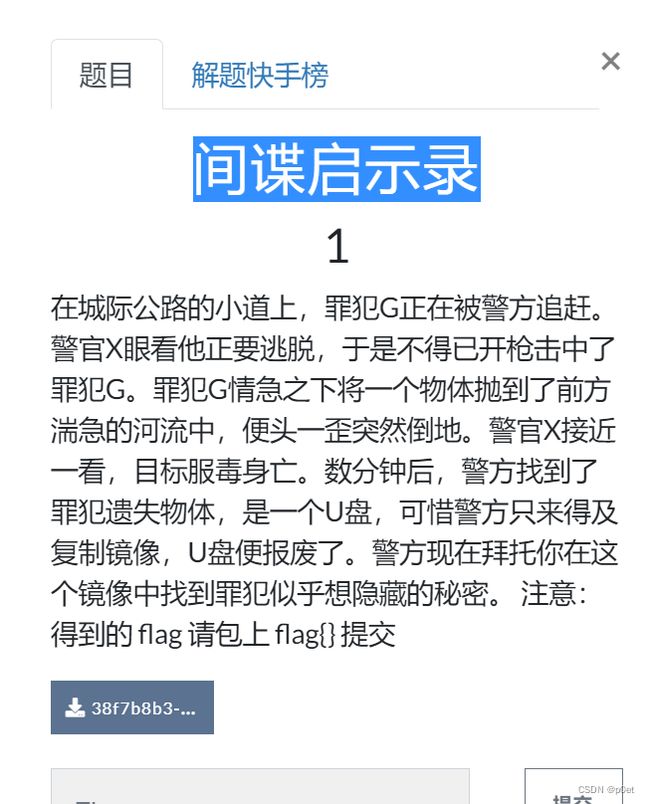

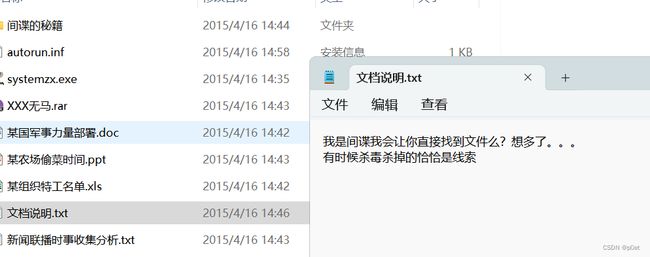

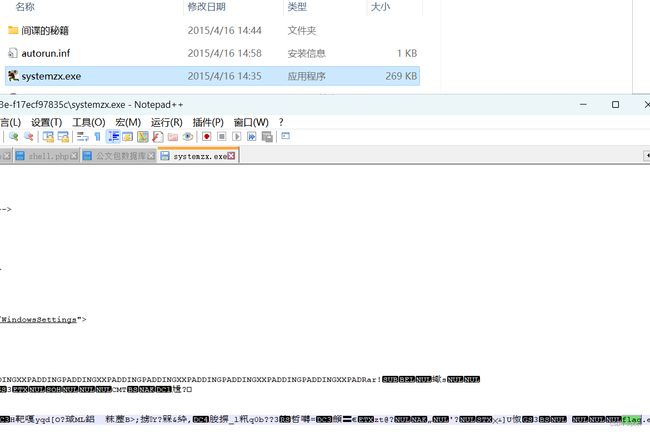

74.间谍启示录

下载解压之后,是一个镜像

杀毒软件杀一下,没杀到毒

但这个执行程序里面是有flag 的,其他文件什么都没有

分离该镜像文件

分离之后,有各种文件

在rar 包里面解压当前的压缩包,解压

执行完flag.exe之后,会显示出机密文件.txt 如果没有请文件选项可以看到隐藏文件

拿到flag

Flag{379:7b758:g7dfe7f19:9464f:4g9231}

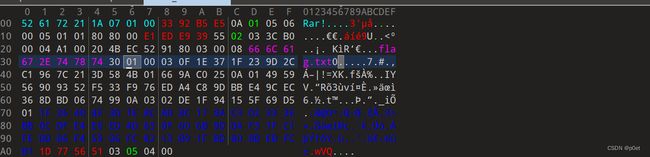

75.[RoarCTF2019]黄金6年

下载下来就是是一个mp4执行文件

好家伙 ,作者这五年挺难过的

直接用010 editor 打开 ,发现有base64 加密

UmFyIRoHAQAzkrXlCgEFBgAFAQGAgADh7ek5VQIDPLAABKEAIEvsUpGAAwAIZmxhZy50eHQwAQAD

Dx43HyOdLMGWfCE9WEsBZprAJQoBSVlWkJNS9TP5du2kyJ275JzsNo29BnSZCgMC3h+UFV9p1QEf

JkBPPR6MrYwXmsMCMz67DN/k5u1NYw9ga53a83/B/t2G9FkG/IITuR+9gIvr/LEdd1ZRAwUEAA==Base64解码 Base64编码 UTF8 GB2312 UTF16 GBK 二进制 十六进制 解密 - The X 在线工具

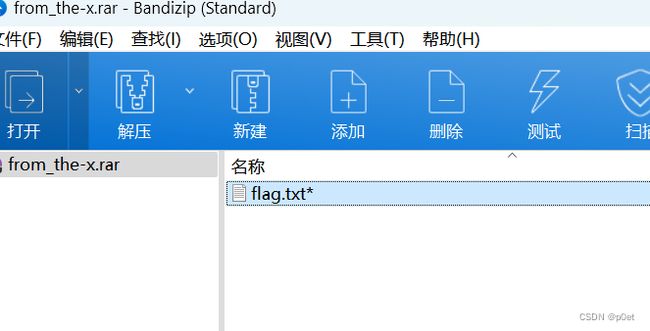

进行解密得到一个rar 文件

但是解密需要密码

也不是伪加密

爆破密码 也报不出来

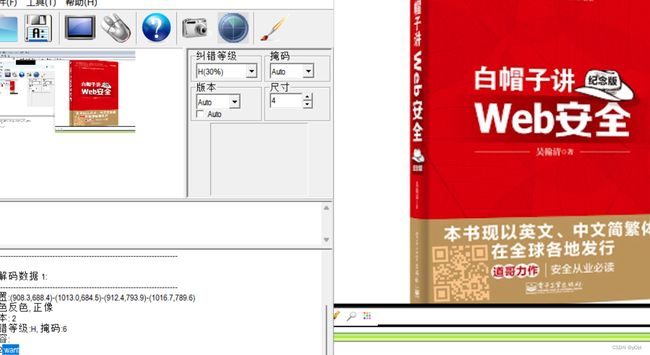

索性直接在视频里面找答案,利用帧工具,查看视频帧

依次解码得到

iwantplayctf

解压得到flag

roarctf{CTF-from-RuMen-to-RuYuan}