事件跟踪:关于iOS平台木马WireLurker的分析

最近出现了一款名为 WireLurker的针对iPhone和Mac OSX平台的恶意软件。 也许大家对这个事情已经并不陌生,但刨根问底总是必要的, 现在让我们一起来看看细节吧。

这个能够感染iPhone和Mac OSX平台的恶意软件,名为WireLurker。网络安全公司Palo Alto发现了这一威胁,并发布了一份 详细的报告 。卡巴斯基将WireLurker使用的可疑文件以以下病毒名称予以拦截:

Mac OS X:

Trojan-Downloader.OSX.WireLurker.a Trojan-Downloader.OSX.WireLurker.b Trojan.OSX.WireLurker.a

苹果 iOS:

Trojan-Spy.IphoneOS.WireLurker.a Trojan-Spy.IphoneOS.WireLurker.b

Windows:

Trojan.Win32.Wirelurker.a

2014年7月,我们发现WireLurker恶意软件会连接到位于香港的C&C(远程命令和控制)服务器。在接下去的几个月中这些连接依然存在,只是连接数量始终很低。

初现江湖

有趣的是,今年早些时候某些论坛上已经有关于这个病毒的讨论了,尤其是在中文和韩文的论坛,在某些英文论坛中也有。

7月14日,有一位名为SirBlanton的用户在某中文论坛上提到了这个恶意软件:

这个帖子是发布在"bbs.maiyadi.com"这个论坛上的,非常有趣,"maiyadi.com"下另一个子域名被恶意软件用作了C&C服务器(见下文)。

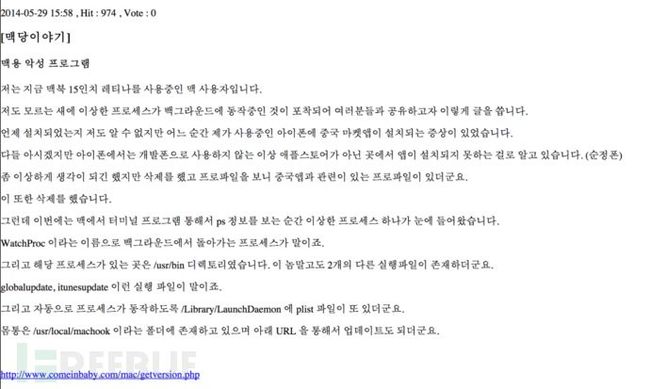

5月29日,某个韩国论坛也提到了被此病毒感染后的一台Mac OS X的反常行为:

Mac OS X和苹果iOS并非能够传播病毒的所有平台。Alienvault公司的 Jaime Blasco发现了一个与之相关的Win32恶意程序。

WireLurker Windows组件

文件名: 万能视频播放器 2.21.exe md5: fb4756b924c5943cdb73f5aec0cb7b14

如果时间戳没有被改动过,程序应该编译于2014年3月:

完整元数据集:

Machine Type : Intel 386 or later, and compatibles Time Stamp : 2014:03:13 03:56:21-04:00 PE Type : PE32 Linker Version : 10.0 Code Size : 721920 Initialized Data Size : 1364480 Uninitialized Data Size : 0 Entry Point : 0xafb86 OS Version : 5.1 Image Version : 0.0 Subsystem Version : 5.1 Subsystem : Windows GUI File Version Number : 1.0.0.1 Product Version Number : 1.0.0.1 File Flags Mask : 0x003f File Flags : (none) File OS : Windows NT 32-bit Object File Type : Executable application File Subtype : 0 Language Code : Chinese (Simplified) Character Set : Unicode File Description : 绿色IPA安装器 File Version : 1.0.0.1 Internal Name : 绿色IPA安装器.exe Original Filename : 绿色IPA安装器.exe Product Name : 绿色IPA安装器 Product Version : 1.0.0.1

文件的内部名称为" 绿色IPA安装器"。这应该是用来在iOS设备上安装IPA文件的程序。

程序中暴露了一条调试路径:

E:\lifei\libimobiledevice-win32-master_last\Release\appinstaller.pdb

程序包含了两个IPA(Apple程序应用文件),一个叫做"AVPlayer",另一个叫做"apps"。

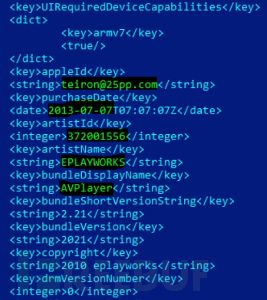

AVPlayer.app似乎是一个正规的iOS应用,被攻击者用来伪装。

这是程序的icon图标:

AVPlayer似乎是由一位"[email protected]"开发者开发的。

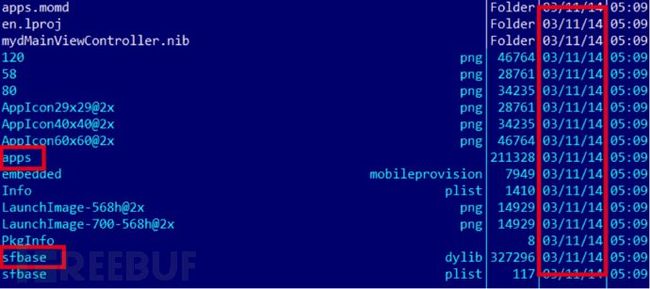

第二个IPA程序更加有趣:

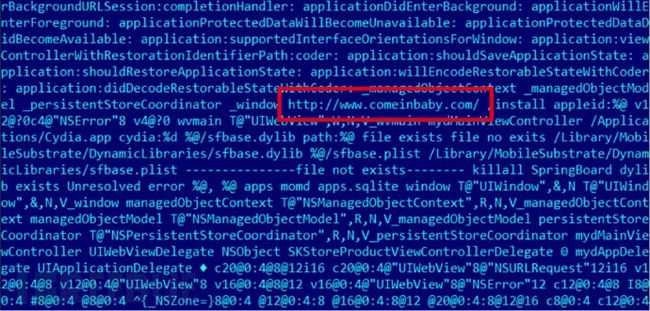

程序似乎是于2014年3月创建。"apps"程序与臭名昭著的"comeinbaby[.]com"进行通信:

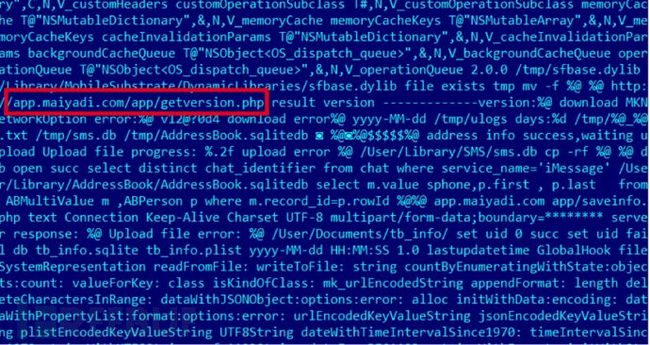

而sfbase.dylib与另一个C&C进行通信:

这个Win32程序的目的是应该就是为了确保Windows用户也会将恶意软件感染到iOS设备。

KSN检测到的情况

卡巴斯基安全网络(KSN)是卡巴斯基的用来收集、检测可疑程序的数据库。下图显示的是在OSX上检测到的WireLurker:

如图所示,超过6成的感染来自中国。

总结

这次事件又是一记警钟,提醒我们无论使用的是什么平台,使用盗版(非正规)软件依旧存在风险。从非官方来源下载应用程序,比如从别的应用市场,文件分享网站或者通过种子或其他P2P文件分享网络下载都会增加感染恶意软件的风险。

在Mac OS X设备中也应该要安装反病毒软件,不仅是Mac OS X设备可能被感染病毒,WireLurker的案例中,病毒能从你的Mac传播到你的iPhone。

作为第一道防线,Mac OS X用户们应该检查” 安全性与隐私”中的设置是安全的。建议开启Gatekeeper功能(”系统偏好设置”>”安全性与隐私”,在”允许从以下位置下载的应用程序”中,选中”App Store和被认可的开发者”,更加详细的信息 参见此)。

您亦可参考卡巴斯基对Mac安全的指导: 关于Mac安全的10条小贴士

更多信息:

C&C服务器:

app.maiyadi[.]com comeinbaby[.]com 61.147.80.73 124.248.245.78

MD5校验值:

3fa4e5fec53dfc9fc88ced651aa858c6 5b43df4fac4cac52412126a6c604853c 88025c70d8d9cd14c00a66d3f3e07a84 9037cf29ed485dae11e22955724a00e7 a3ce6c8166eec5ae8ea059a7d49b5669 aa6fe189baa355a65e6aafac1e765f41 bc3aa0142fb15ea65de7833d65a70e36 c4264b9607a68de8b9bbbe30436f5f28 c6d95a37ba39c0fa6688d12b4260ee7d c9841e34da270d94b35ae3f724160d5e dca13b4ff64bcd6876c13bbb4a22f450 e03402006332a6e17c36e569178d2097 fb4756b924c5943cdb73f5aec0cb7b14

[参考信息来源 Securelist,Sphinx翻译并有适量删改,转载请注明来自Freebuf.COM]