H3CSE园区-端口接入控制

PS:本篇仅挑选作者认为重要的模块,并不全面仅供复习参考,具体请自行查阅相关书籍。设有H3CNE-H3CTE学习博客专栏,敬请关注。

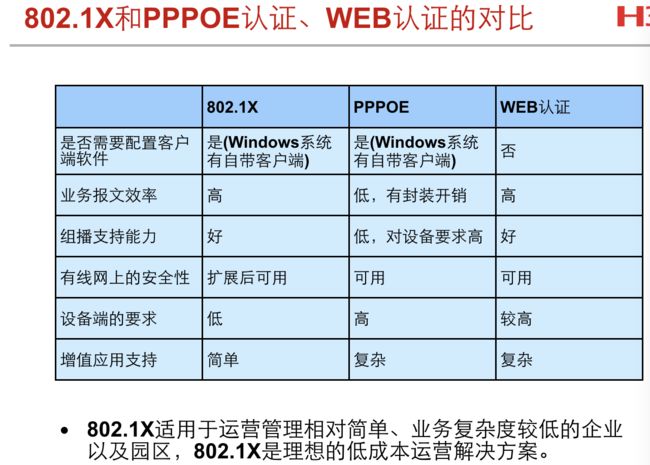

1.端口接入控制的主要目的是为了验证接入用户身份的合法性(认证),及对以及在认证的基础上对用户的网络接入行为进行认证授权和计费。

2.端口接入控制协议包括802.1X认证、MAC地址认证、端口安全认证。

802.1X概述:

802.1X协议是一种基于端口的网络接入控制协议(Port-Based Network Access Control Protocol)

802.1X认证在2层交换口下开启!!!

体系架构:

客户端------------------------设备端--------------------------3A服务器

客户端:安装了802.1X客户端软件的PC

设备端:开启了802.1X认证的交换机

物理交换口开启802.1X认证,该物理口上存在2个逻辑口

(1)非受控端口:永远打开,处理802.1X协议消息(EAP)

(2)非受控端口:根据用户认证结果判断是否能够开启授权状态(打开),处理用户数据

802.1X基本概念:

受控/非受控端口:

受控端口、非受控端口

授权/非授权状态:

强制授权模式、强制非授权模式、自动识别模式

受控方向:

单向受控、双向受控

端口接入控制方式:

基于端口、基于MAC

802.1X认证触发方式:

1.客户端主动触发

2.设备端主动触发

802.1X认证方式:根据设备端对来自客户端EAP协议处理方式的不同,分为

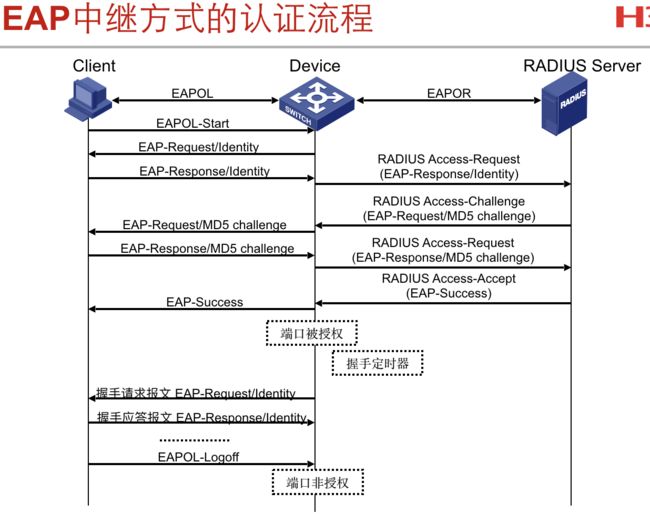

1.EAP中继方式(包括EAP-MD5/EAP-TLS/EAP-TTLS/PEAP)

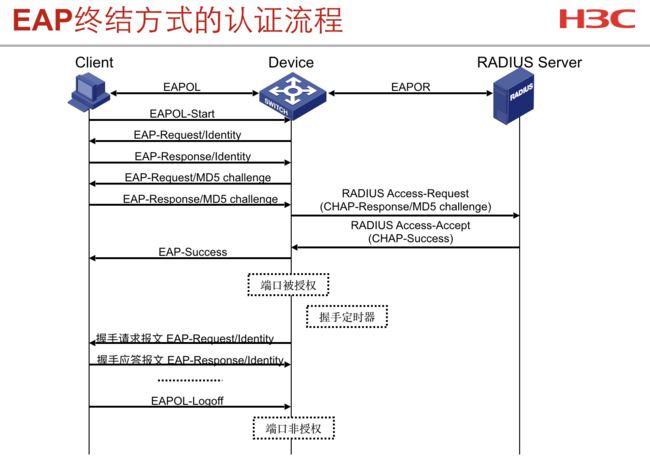

2.EAP终结方式(包括PAP/CHAP)

挑战的随机数由服务器生成,设备并不解析客户端发来的应答消息。

设备对用户发起挑战并解析回复,之后转发给服务器。

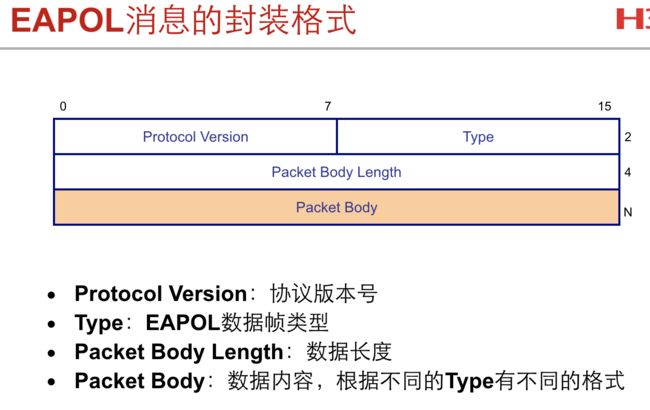

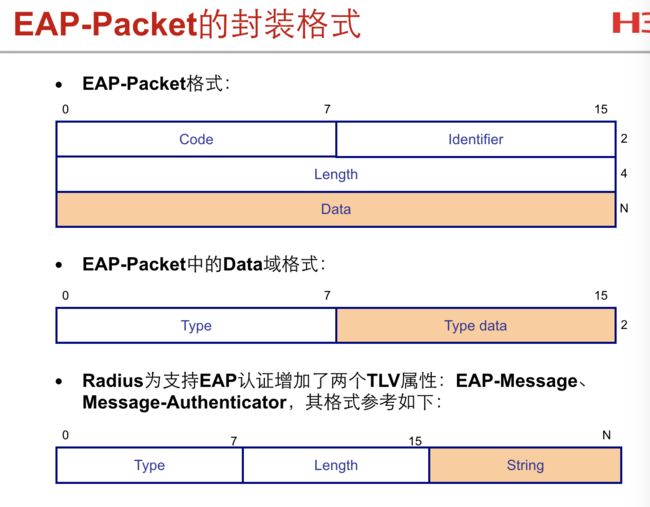

EAPOL帧:专门开发出来用于承载EAP消息的,使协议消息可在局域网传递。

以太帧中的以太类型字段:

0x888e EAPoL

0x8100 携带vlan标签的802.1q帧

0x0800 承载IP数据的以太帧

Packet Body携带EAP消息。

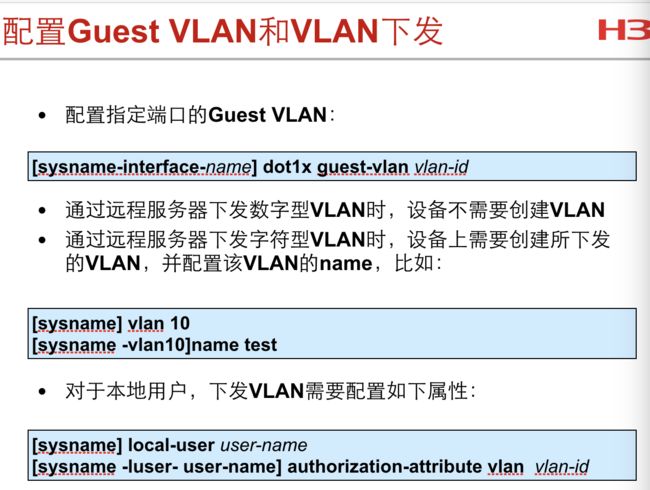

Dynamic VLAN:

802.1X用户在服务器上通过认证时,服务器会把授权信息传送给设备端。如果服务器上配置了下发VLAN功能,设备将根据授权信息中含有授权下发的VLAN信息将端口加入下发的VLAN中 。

Guest VLAN:

Guest VLAN功能允许用户在未认证或者认证失败的情况下,可以访问Guest VLAN中的资源,比如通过访问Update服务器来获取客户端软件,升级客户端或执行其他一些用户升级程序。

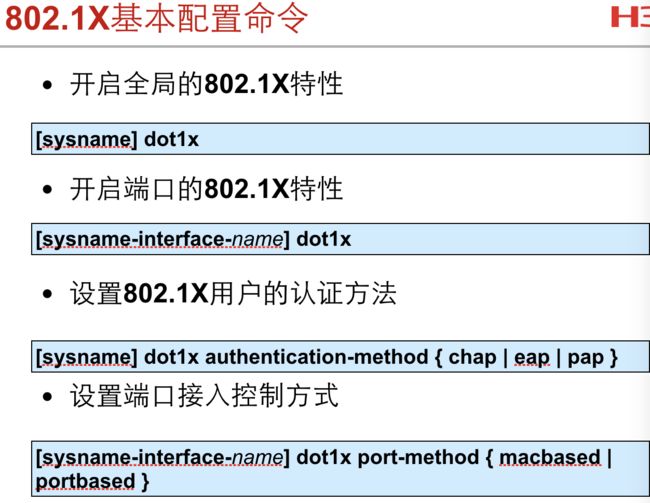

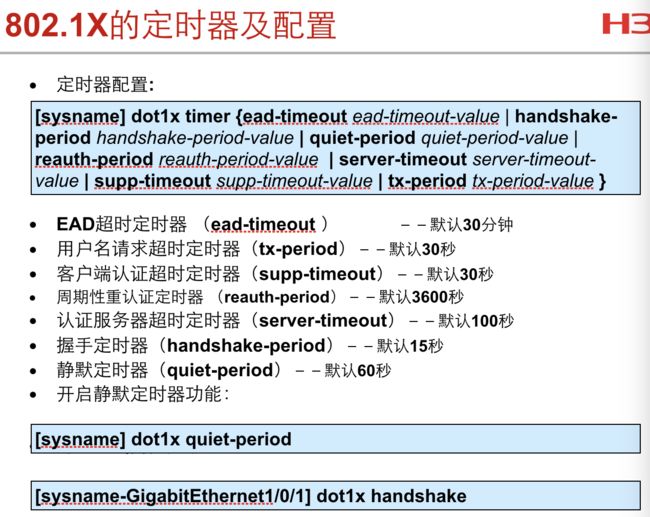

配置:

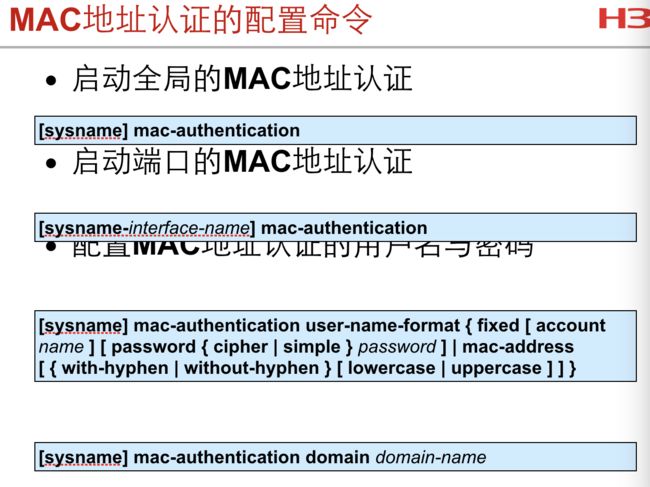

MAC地址认证概述:

MAC地址认证是一种基于端口和MAC地址对用户的网络访问权限进行控制的认证方法,它不需要用户安装任何客户端软件,也不需要用户手动输入用户名或者密码。

MAC地址认证方式:

远程RADIUS认证

本地认证

MAC地址认证用户名类型:

MAC地址用户名

固定用户名

配置:

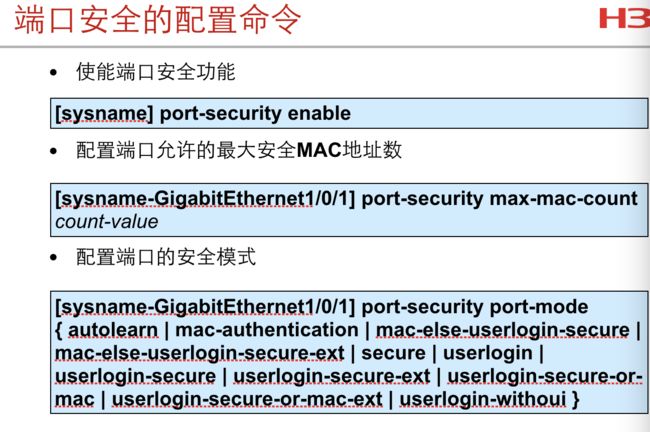

端口安全概述:

端口安全:

端口安全(Port Security)是一种基于MAC地址对网络接入进行控制的安全机制,是对已有的802.1X认证和MAC地址认证的扩充

端口安全模式:

端口安全的主要功能是通过定义各种端口安全模式,让设备学习到合法的源MAC地址,以达到相应的网络管理效果

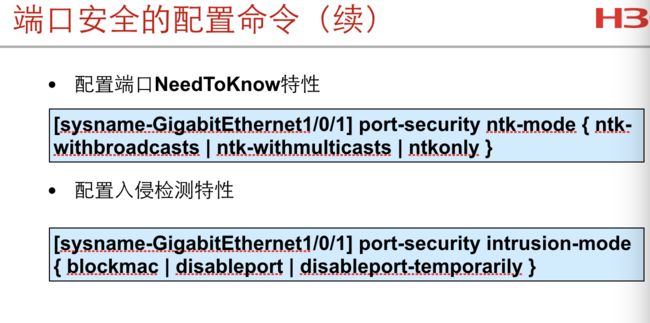

端口安全的特性 :

NeedToKnow特性

入侵检测(IntrusionProtection)特性

端口安全模式(具体请自行查阅相关书籍):每一种模式的差异要知道

MAC地址学习类型:

noRestrictions、autolearn、secure

802.1X认证类型:

userLogin、userLoginSecure、 userLoginSecureExt、 userLoginWithOUI

MAC地址认证及与802.1X认证组合类型:

macAddressWithRadius、macAddressOrUserLoginSecure、 macAddressOrUserLoginSecureExt、 macAddressElseUserLoginSecure、 macAddressElseUserLoginSecureExt

配置: