信息安全原理及应用笔记(熊平主编) 第二章 密码学基础

第一章https://blog.csdn.net/Maria_dreamer/article/details/105770751

第二章 密码学基础

第二章

1.密码学是第三方存在下的安全通信技术的研究与实践。

2.1949年之前 密码学还称不上一门科学

1949~1975年《保密系统的通信理论》香农 1949年密码学成为科学

1976年以后 密码学的新方向——公钥密码学

私钥:加密解密相同

公钥:加密可公开,解密不能公布

信息熵

- 密码学是一门研究秘密信息的隐写技术的学科;密码学技术可以使消息的内容对(除发送者和接收者以外的)所有人保密;可以使接收者验证消息的正确性;是解决计算机与通信安全问题重要技术。

4.1概念1密码技术的基本思想是伪装信息。

伪装就是对数据施加一种可逆的数学变换,伪装前的数据称为明文,伪装后的数据称为密文,伪装的过程称为加密,去掉伪装恢复明文的过程称为解密。加密和解密的过程要在密钥的控制下进行。

4.2概念2:密码学(Cryptology):研究信息系统安全保密的科学。它包含两个分支

h4.2.1.密码编码学(Cryptography),研究各种加密方案的学科,是对信息进行编码实现隐蔽信息的一门学问。加密方案则被称为密码体制或者密码 。

4.2.2.密码分析学(Cryptanalytics),研究破译密码的学科,是研究分析破译密码的学问。

5明文(消息)(Plaintext) :被隐蔽消息。

密文(Ciphertext)或密报(Cryptogram):明文经密码变换成的一种隐蔽形式。

加密(Encryption):将明文变换为密文的过程。

解密(Decryption):加密的逆过程,即由密文恢复出原明文的过程。

加密员或密码员(Cryptographer):对明文进行加密操作的人员。

加密算法(Encryption algorithm):密码员对明文进行加密时所采用的一组规则。

接收者(Receiver):传送消息的预定对象。

解密算法:接收者对密文进行解密时所采用的一组规则。

密钥(Key):控制加密和解密算法操作的数据处理,分别称作加密密钥和解密密钥。

截收者(Eavesdropper):在信息传输和处理系统中的非受权者,通过搭线窃听、电磁窃听、声音窃听等来窃取机密信息。

6.一个密码系统,通常简称为密码体制,由5部分组成:

明文空间M, 密文空间C,密钥空间K

加密算法E(一组由M到C的加密变换),

加密算法D(一组由C到M的解密变换)

- 加密: C = E(M,Ke) 解密: M = D(C, Kd)

M------明文 C------密文

Ke-----加密密钥 Kd-----解密密钥

E-------加密算法 D------解密算法

8.数据安全基于密钥而不是算法的保密

9.密码系统的分类:

9.1根据密钥的使用方式分类

对称密码体制(秘密钥密码体制)

用于加密数据的密钥和用于解密数据的密钥相同,或者二者之间存在着某种明确的数学关系。

加密:EK(M)=C

解密:DK(C)=M

对称密码体制分为两类。--次只对明文中的单个位或字节加密称为序列密码或流密

码。另一类对称密码是对明文的--组位进行加密,这些位组称为分组(block),这种方式叫

作分组密码。

非对称密码体制(公钥密码体制)

用于加密的密钥与用于解密的密钥是不同的,而且从加密的密钥无法推导出解密的密钥。

用公钥KP对明文加密可表示为:EKP(M)=C

用相应的私钥KS对密文解密可表示为:DKS(C)=M

9.2根据明文和密文的处理方式分类

分组密码体制(Block Cipher)

设M为明文,分组密码将M划分为一系列明文块Mi,通常每块包含若干字符,并且对每一块Mi都用同一个密钥Ke进行加密。

M=(M1, M2,… ,Mn) ,C=(C1, C2 , … ,Cn,),其中Ci=E(Mi,Ke), i=1,2…,n。

序列密码体制(Stream Cipher)

将明文和密钥都划分为位(bit)或字符的序列,并且对明文序列中的每一位或字符都用密钥序列中对应的分量来加密。

M=(M1, M2,… ,Mn) , Ke=(ke1, ke2,…,ken),C=(C1, C2,…,Cn),其中Ci=E(mi,kei)

9.3.根据加密算法是否变化分类

设E为加密算法,K0, K1,…,Kn,为密钥,M0,M1,…,Mn为明文,C为密文

固定算法密码体制

C0=E(M0,K0), C1=E(M1,K1),..., Cn=E(Mn,Kn)

变化算法密码体制

C0=E1 (M0,K0), C1=E2 (M1,K1),..., Cn=En (Mn,Kn)

密码分析

攻击密码体制:密码分析和穷举攻击

10.密码设计和密码分析是共生的、又是互逆的

11.密码分析方法:

确定性分析法:利用一个或几个已知量(比如,已知密文或明文-密文对)用数学关系式表示出所求未知量(如密钥等)。

统计分析法:利用明文的已知统计规律进行破译的方法

12.攻击类型 攻击者拥有的资源

惟密文攻击: 加密算法 截获的部分密文

已知明文攻击:加密算法,截获的部分密文和相应的明文

选择明文攻击:加密算法,加密黑盒子,可加密任意明文得到相应的密文

选择密文攻击: 加密算法,解密黑盒子,可解密任意密文得到相应的明文

13密码分析方法--穷举破译法

- 经典密码学

古典密码运用的两种基本技术:代换法(把明文替换成其他字母),置换法(原有字母打乱)

14.1代换法,是将明文字母替换成其他字母、数字或符号的方法。Caesar密码(已知的最早的代换密码)

4种代换法:简单代换密码,多名代换密码,字母代换密码,多表代换密码

代换密码:凯撒密码,单表代换密码,多表代换密码,一次一密

- 多表代换密码:Playfair密码,Hill密码,Vigenere密码

- Playfair算法基于使用一个5×5字母矩阵,该矩阵使用一个关键词构造。从左至右、从上至下填入该关键词的字母(去除重复字母),然后再以字母表顺序将余下的字母填入矩阵剩余空间。字母I和J 被算作一个字母。

属于相同对中的重复的明文字母将用一个填充字母进行分隔,比如x:因此,词balloon将被加密为ba lx lo on。

属于该矩阵相同行的明文字母将由其右边的字母替代,而行的最后一个字母由行的第一个字母代替。例如,ar被加密为RM。

属于相同列的明文字母将由它下面的字母代替,而列的最后一个字母由列的第一个字母代替。例如,mu被加密为CM否则,他所在的行是该字母所在行,列则是另一个字母所在列。因此,hs成为BP,ea成为IM(或JM,这可根据加密者的意愿而定)。

- 维吉尼亚密码选择一个词组作为密钥,密钥中每个字母用来确定一个代换表,每个密钥字母用来加密一个明文字母

明文为attack begins at five,密钥为cipher,

attack begins at five 明文

+ cipher cipher ci pher 密钥

----------------------------------------------

= cbihgb dmvprj cb upzv 密文

去除空格后为cbihgbdmvprjcbupzv

18.代换技术与置换技术通常结合使用。

一般地,可先利用代换技术加密,再用置换技术将密文再次加密。

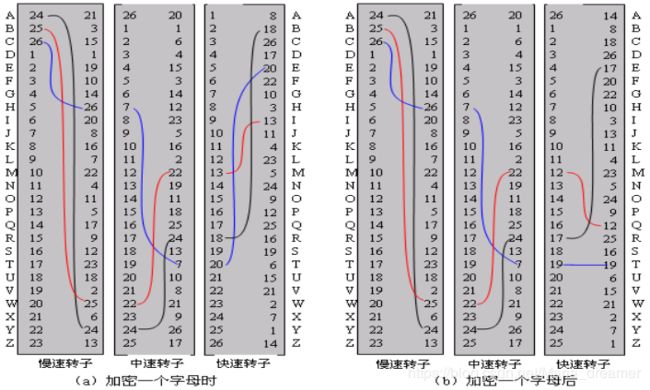

19.古典密码(机械阶段)---转轮机

转轮机的工作原理

每一个旋转轮代表一个单表代换系统,旋转一个引脚,再转变为另一个单表代换系统。

为使机器更安全,可把几种转轮和移动的齿轮结合起来。因为所有转轮以不同的速度移动,n个转轮的机器的周期是26n,即个单表代换系统。

最后一个转轮转完一圈之后,它前面的转轮就旋转一个引脚,有点像时钟的齿轮。