防火墙入侵于检测——————2、思科安全技术和特性

防火墙

什么是防火墙

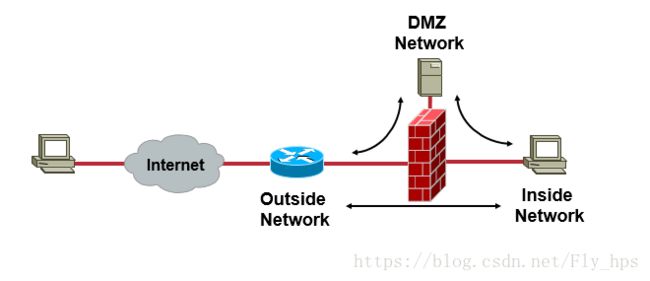

防火墙代表一个系统或一组系统,执行两个或多个网络间的访问控制策略,通常用于网络的边界或边缘,防止外部威胁。也可用于内部网络,防止内部威胁。

防火墙技术类型

有以下三种技术的防火墙

- 包过滤

- 代理服务器

- 状态包过滤

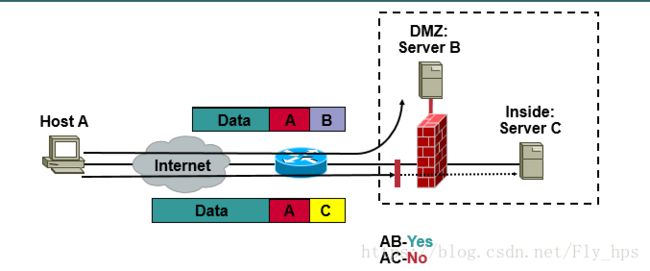

包过滤防火墙分析网络流量,通常是针对网络层和传输层信息进行分析,基于既定的策略,限制进入或离开一个网络的信息,或者限制信息在同一个网络的不同网段(Segment)之间传递。它依靠 ACL,根据包的类型或者其他变量,允许或者拒绝数据包的访问。

根据信息的原地址和目的地址来控制信息

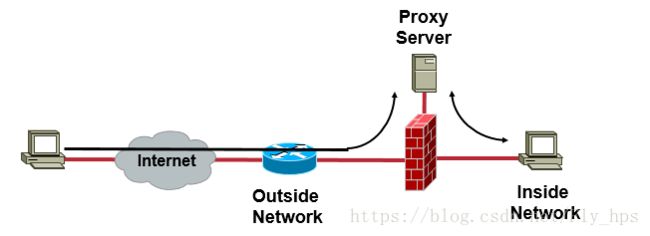

代理服务器

代理服务器防火墙工作在 OSI 4 到 7 层。开销比包过滤防火墙大,代理服务器式的防火墙要求用户通过代理和安全系统进行通信,从而隐藏有价值的数据。用户经过建立会话状态,通过认证及授权以后,才能访问到受保护的网络。用户通过运行在网关上的应用程序(代理)连接到外部的服务,网关与外部不受保护的区域相连。

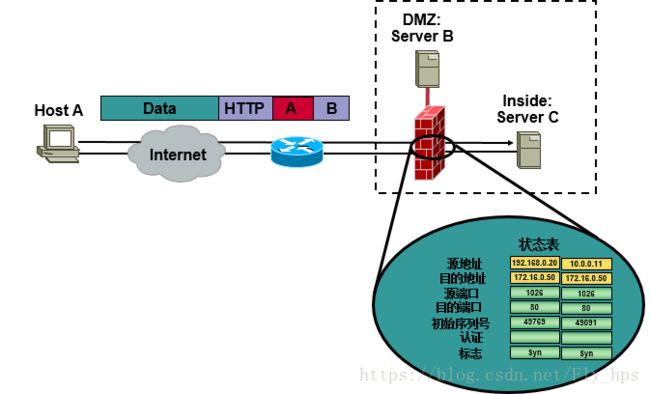

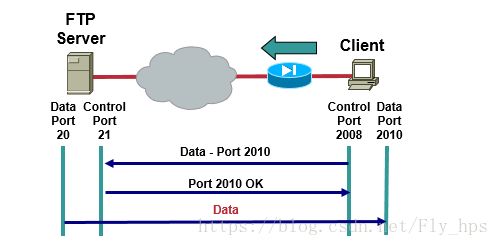

状态包过滤结合了代理服务器和包过滤设备的优点,避免了他们的很多缺点。这种防火墙保持完整的会话状态。每当一个TCP 或 UDP 连接建立的时后,不管出去的连接,还是进来的连接,这些信息都被记录在一个基于状态的会话流表中。

不仅通过信息的源和目的地址控制信息,而且根据状态表的内容

防火墙技术特性

安全工具特性

Ciscosecurity appliances deliver enterprise-class security for small-to-medium-sizedbusiness and enterprise networks in a modular, purpose-built appliance.

思科安全工具的一些特点:

私有操作系统

去除了多用途操作系统的缺点

Finesse是 Cisco的私有的操作系统,既非Unix,也非 Windows NT,而是类似 IOS 的操作系统。使用 Finesse,可以减少通用操作系统带来的风险。该操作系统具有卓越的性能,可以同时处理 50 万个连接―――比任何基于 Unix 的防火墙的性能都高得多。

(FWSM,FirewallService Modual)目前可以处理 100 万的同时连接。

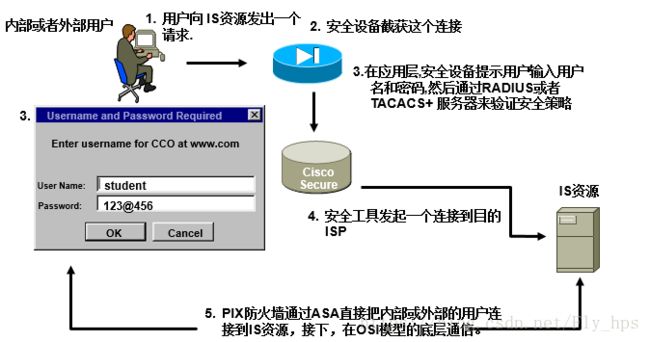

Cut-Through代理工作原理

直通代理透明地验证用户身份,确定允许还是据绝对基于 TCP 或 UDP 应用的访问,也被称为基于用户的出入连接认证方式。

应用感知监控

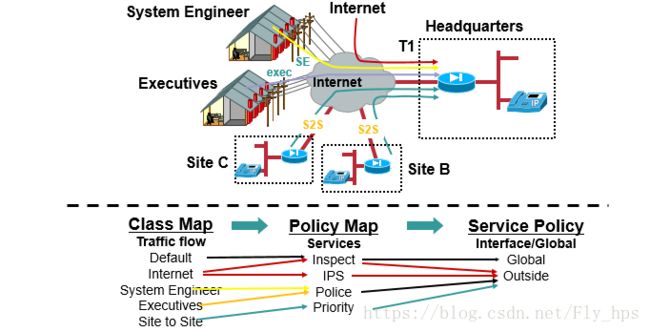

模块化策略

基于流策略的构建:

虚拟专用网

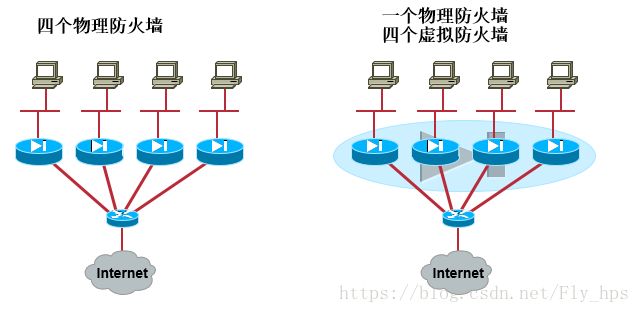

安全上下文(VirtualFirewall)

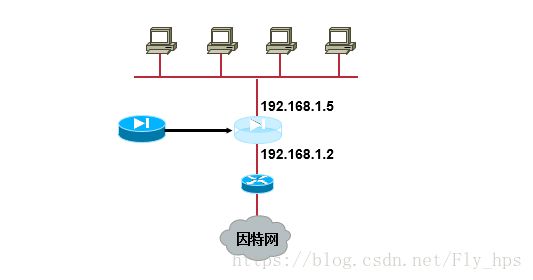

容错能力:Active/Standby, Active/Active, and Stateful Failover

hot standby.

透明防火墙

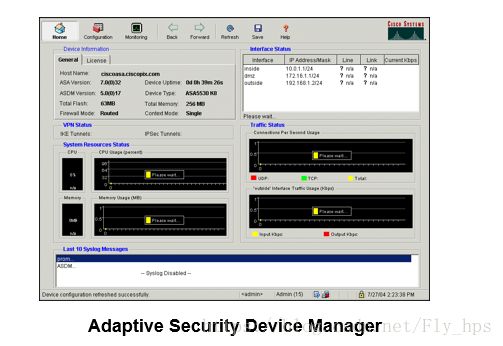

基于Web管理解决方案

汇总

参考:Cisco