- 本文目录 -

1. 补丁集修复漏洞说明

1.1 Oracle WebLogic 10.3.6.0.190716

1.2 Oracle WebLogic 12.1.3.0.190716

1.3 Oracle WebLogic 12.2.1.3.190522

2. WLS 内核组件漏洞说明

3. 漏洞修复方案

3.1 WebLogic 10.3.6.0

3.1.1 停应用进程

3.1.2 环境备份

3.1.3 冲突补丁检测

3.1.4 卸载冲突补丁

3.1.5 安装最新补丁

3.1.6 核心业务测试

3.2 WebLogic 12.1.3.0

3.2.1 停应用进程

3.2.2 环境备份

3.2.3 安装最新补丁

3.2.4 核心业务测试

3.3 WebLogic 12.2.1.3

3.3.1 停应用进程

3.3.2 环境备份

3.3.3 升级opatch组件

3.3.4 安装最新补丁

3.3.5 核心业务测试

Oracle官方于2019年7月16日(2019年第三季度)发布了三个主流版本的WebLogic中间件的漏洞修复补丁,本次补丁修复的漏洞中有两个(CVE-2019-2824、CVE-2019-2827)涉及WebLogic Server的核心组件。另外,受影响的WebLogic中间件版本如下:

- Oracle WebLogic Server 10.3.6.0

- Oracle WebLogic Server 12.1.3.0

- Oracle WebLogic Server 12.2.1.3

1. 补丁集修复漏洞说明

1.1 Oracle WebLogic 10.3.6.0.190716

该补丁合集修复了下面新增的安全漏洞:

- 29585099 THE BACKPORT OF 27057023 CONTAINS AN ERROR

- 23071867 AGL DS XA AFFINITY NOT HONORED IN SOME TX LOCAL RESOURCE ASSIGNMENT SCENARIOS

- 29448643 JAVA.IO.INVALIDCLASSEXCEPTION: FILTER STATUS: REJECTED

- 29671623 CVE-2019-2725

- 26403575 CVE-2016-7103

- 29667975 CVE-2019-2824

- 29726561 CVE-2019-2729

- 29701537 CVE-2019-2827

1.2 Oracle WebLogic 12.1.3.0.190716

该补丁合集修复了下面新增的安全漏洞:

- 29667975: CVE-2019-2824

- 29671623: CVE-2019-2725

- 26403575: CVE-2016-7103

- 29701537: CVE-2019-2827

- 29870012: WLDATASOURCE.GETCONNECTIONTOINSTANCE(STRING INSTANCE) CAN FAIL IF NO CONNECTIONS TO INSTANCE HAVE BEEN PROCESSED

- 29448643: JAVA.IO.INVALIDCLASSEXCEPTION: FILTER STATUS: REJECTED

- 29312272: WSDL ERROR MUST ATTRIBUTE 'NAME' NOTFOUND IN ELEMENT 'BINDING

- 23071867: AGL DS XA AFFINITY NOT HONORED IN SOME TX LOCAL RESOURCE ASSIGNMENT SCENARIOS

- 29726561: CVE-2019-2729

1.3 Oracle WebLogic 12.2.1.3.190522

该补丁合集修复了下面新增的安全漏洞:

- 25369207: JAVA.LANG.OUTOFMEMORY ERROR HAPPENS WHEN INITIALIZING AN APPLICATION

- 29338121: CVE-2019-2799

- 29448643: JAVA.IO.INVALIDCLASSEXCEPTION: FILTER STATUS: REJECTED

- 29312272: WSDL ERROR MUST ATTRIBUTE 'NAME' NOTFOUND IN ELEMENT 'BINDING

- 26987594: ALLOW SUPRESSING CROSS COMPONENT WIRING PROCESSING DURING PROVISIONING

- 27010571:

- 26075541: .APPMERGEGEN_$DIGIT DIR REMAIN EVERY TIME BY DEPLOYING A EAR ON WLS 12.2.1

- 27823500: REGRESSION BUG WHICH INTRODUCED BY THE BUG FIXING OF 27678101

- 27248932: TRACKING BUG FOR 26941603 FOR WLS

- 25294832: WLS 12.2.1.2 DEPLOYMENT ERRORSMETHOD _JSPSERVICE EXCEEDS 65535 BYTES LIMIT

- 26131085: IMPROVE CORRUPT STORE RECOVERY

- 27659077: JSPS ARE GETTING RECOMPILED ON EVERY REQUEST

- 26403575: CVE-2016-7103

- 29667975: CVE-2019-2824

- 28278427: VERSION ADDED TWICE WHEN SAVING A SECURITY POLICY

- 29726561: CVE-2019-2729

- 29701537: CVE-2019-2827

- 29411629: CVE-2019-2856

- 29789769: FIXED AN ISSUE WITH XMLDECODER

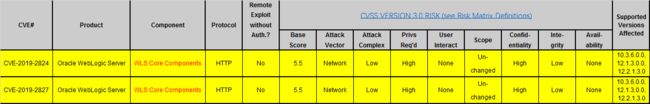

2. WLS 内核组件漏洞说明

以上列出来的安全漏洞中有两个(漏洞编号分别为:CVE-2019-2824、CVE-2019-2827)涉及WebLogic Server核心组件(Core Components),而且影响了包括WebLogic Server 10.3.6.0、12.1.3.0、12.2.1.3这三个主流版本,基础评分为5.5,即中危。因此,建议线上生产环境的Oracle WebLogic 10.3.6.0、12.1.3.0分别安装Oracle WebLogic 10.3.6.0.190716、Oracle WebLogic 12.1.3.0.190716补丁合集,Oracle WebLogic 12.2.1.3安装Oracle WebLogic 12.2.1.3.190522这个补丁合集。

说明:

1) WebLogic 11g在补丁更新前需要删除(参数:-remove)之前安装的补丁集以及部分独立的补丁;

2) WebLogic 12c(12.1.3.0、12.2.1.3)可以直接安装覆盖之前的补丁;

3) WebLogic 12.2.1.3在安装补丁之前需要升级optach组件版本到13.9.4.2.0。

3. 漏洞修复方案

3.1 WebLogic 10.3.6.0

3.1.1 停应用进程

将当前主机下的所有weblogic 10.3.6.0中间件启动的Java进程都停掉。

3.1.2 环境备份

将weblogic安装程序,以及应用域做tar包备份。

3.1.3 冲突补丁检测

安装7月份最新补丁,安装钱会自动检测冲突的补丁。

以下为示例:

| $ ./bsu.sh -install -patchlist=MXLE -prod_dir=/weblogic/Oracle/Middleware/wlserver_10.3 -verbose 检查冲突.. 检测到冲突 - 解决冲突情形并重新执行补丁程序安装 下面是冲突情形详细资料: 补丁程序 MXLE 与以下补丁程序互相排斥且不能共存: U5I2,6JJ4 |

3.1.4 卸载冲突补丁

以下为示例:

| $ ./bsu.sh -remove -patchlist=6JJ4 -prod_dir=/weblogic/Oracle/Middleware/wlserver_10.3 -verbose |

| $ ./bsu.sh -remove -patchlist=U5I2 -prod_dir=/weblogic/Oracle/Middleware/wlserver_10.3 -verbose |

备注:卸载顺序可能会影响到卸载是否成功。

3.1.5 安装最新补丁

以下为示例:

| $ ./bsu.sh -install -patchlist=MXLE -prod_dir=/weblogic/Oracle/Middleware/wlserver_10.3 -verbose |

补丁包:p29633432_1036_Generic.zip

安装完成后,到下面的目录下,删除风险组件:uddiexplorer.war

/weblogic/Oracle/Middleware/wlserver_10.3/server/lib

安装补丁后,记得使用weblogic安装用户,将weblogic目录重新授权。

| $ chmod -R 755 ./Oracle |

使用下面的命令,可以查看安装补丁后的最新补丁版本信息:

| $ source ${WLS_HOME}/wlserver/server/bin/setWLSEnv.sh $ java weblogic.version |

3.1.6 核心业务测试

启动weblogic应用进程,注意进程是否可以成功启动,启动过程中是否有异常报错,进程启动后对核心业务做测试。

3.2 WebLogic 12.1.3.0

3.2.1 停应用进程

参考:3.1.1章节

3.2.2 环境备份

参考:3.1.2章节

3.2.3 安装最新补丁

将补丁包上传到WebLogic中间件所在主机的目录下,解压zip包。

补丁包:p29633448_121300_Generic.zip

cd切换目录到解压后的补丁包的文件夹下,然后执行下面的命令:

| $ ${WLS_HOME}/OPatch/opatch apply -jdk ${JAVA_HOME} |

安装补丁后,记得使用weblogic安装用户,将weblogic目录重新授权。

| $ chmod -R 755 ./Oracle |

使用下面的命令可以查看补丁后的版本:

| $ ${WLS_HOME}/OPatch/opatch lspatches |

3.2.4 核心业务测试

参考:3.1.6章节

3.3 WebLogic 12.2.1.3

3.3.1 停应用进程

参考:3.1.1章节

3.3.2 环境备份

参考:3.1.2章节

3.3.3 升级opatch组件

将下载的opatch最新版本压缩包上传到安装了weblogic 12.2.1.3中间件的主机,解压压缩包(p28186730_139400_Generic.zip),然后进入到目录最里层,执行下面的命令即可升级optach组件。示例:

| $ java -jar /weblogic/6880880/opatch_generic.jar -silent oracle_home=/weblogic/Oracle/Middleware/Oracle_Home |

升级完成后,可以用下面的命令查看opatch的版本号

| $ /weblogic/Oracle/Middleware/Oracle_Home/OPatch/opatch version |

3.3.4 安装最新补丁

将最新的补丁包上传到weblogic 12.2.1.3中间件所在主机的目录下,解压压缩包,然后切换到解压后的目录下,执行下面的命令即可:

| $ cd /weblogic/29814665 $ /weblogic/Oracle/Middleware/Oracle_Home/OPatch/opatch apply -jdk ${JAVA_HOME} |

安装补丁后,记得使用weblogic安装用户,将weblogic目录重新授权。

| $ chmod -R 755 ./Oracle |

安装完成以后,执行下面的命令可以查看最新的补丁版本

| $ /weblogic/Oracle/Middleware/Oracle_Home/OPatch/opatch lspatches |

3.3.5 核心业务测试

参考:3.1.6章节

关于补丁下载:请使用Oracle官方授权给合作伙伴的MOS账号,登录 https://support.oracle.com/ 进行补丁下载。

ORACLE官方资料参考:https://www.oracle.com/technetwork/security-advisory/cpujul2019-5072835.html

--------------------------------------------------------------------------------------------------------------------------------------------

原创文章,转载请务必注明原文地址:https://www.cnblogs.com/cnskylee/p/11200191.html

否则将保留依法追究著作权的权利.

2019年7月17日 12:21 于 安徽 合肥

--------------------------------------------------------------------------------------------------------------------------------------------