标准ACL(访问列表)和扩展ACL(访问列表)的配置

标准

ACL

(访问列表)和扩展

ACL

(访问列表)的配置

访问控制列表分为标准访问控制列表和扩展访问控制列表:

标准

ACL

检查源地址

通常允许、拒绝的是完整的协议

扩展

ACL

检查源地址和目的地址

通常允许、拒绝的是某个特定的协议

下面我们就来配置一下这两种访问控制列表:

标准访问控制列表:

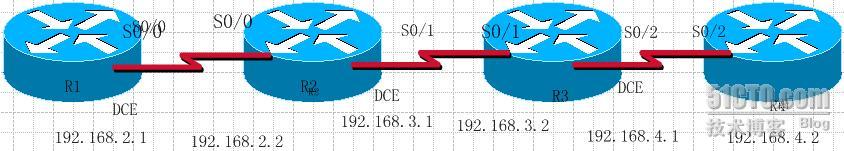

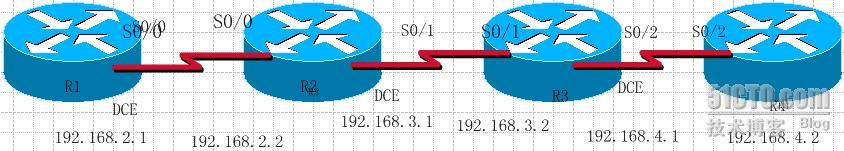

实验要求:利用标准访问控制列表

禁止

192.168.2.1ping192.168.4.2

其它主机都允许对

192.168.4.2

做

ping

操作

实验步骤:

1

按照试验拓扑,给各接口分配

IP

,在路由器上配置

EIGRP

协议,配置

EIGRP

协议。

2

设置标准访问控制列表:

R4(config)#access-list 1 deny host 192.168.2.1

R4(config)#access-list 1 permit 0.0.0 .0. 255.255.255.255

R4config)#int s0/2

R4(cinfig-if)#ip access-group 1 in

Ok

标准

ACL

配置完成。

接下来我们来验证

R1#ping 192.168.4.2

Type escape sequence to abort

Sending5,100-byte ICMP echos to 192.168.4.2,timeout is 2 seconds

U.U.U

R2#ping 192.168.4.2

Type escape sequence to abort

Sending5,100-byte ICMP echos to 192.168.4.2,time is 2 seconds

!!!!!

Success rate is 100 percent (5/5),round-trip min/avg/max=432/577/664ms

R3#ping 192.168.4.2

Type escape sequence to abort

Seending5,100-byte ICMP echos to 192.168.4.2,timeout is 2 seconds

!!!!!

Success rate is 100 percent (5/5),round-trip min/avg/max=72/219/448ms

验证结果表明:

r1ping

不通

192.168.4.2

而

r2r3

能

ping192.168.4.2

验证完成并且成功了!

扩展访问控制列表

实验要求

;

拒绝

192.168.4.2ping192.168.2.1

禁止

192.168.3.2telnet192.168.2.1

其他访问都允许。

下面开始配置试验

;

R1

;

Router>en

Router#conf t

Enter configuration commands, .e per line. End with CNTL/Z.

Router(config)#host r1

Enable password cisco

R1(config)#line vty 0 4

R1(config-line)#password ccna

R1(config-line)#login

R1(config-line)#exit

R1(config-if)#ip addr 192.168.1=2.1 255.255.255.0

R1(config-if)#no shut

R1(config-if)#exit

R1(config)#route eigrp 100

R1(config-route)#network 192.168.2.0

R2

:

Router>en

Router#conf t

Enter configuration commands, .e per line. End with CNTL/Z.

Router(config)#host r2

r2(config)#enable password cisco

r2(config)#line vty 0 4

r2(config-line)#password ccna

r2(config-line)#login

r2(config-line)#exit

r2(config)#int s0/0

r2(config-if)#ip addr 192.168.2.2 255.255.255.0

r2(config-if)#no shut

r2(config-if)#exit

r2(config)#int s0/1

r2(config-if)#ip addr 192.168.3.1 255.255.255.0

r2(config-if)#no shut

r2(config-if)#exit

r2(config)#router eigrp 100

r2(config-router)#network 192.168.2.0

r2(config-router)#network 192.168.3.0

r2(config-router)#exit

R3:

Router>en

Router#conf t

Enter configuration commands, .e per line. End with CNTL/Z.

Router(config)#host r3

r3(config)#enable password cisco

r3(config)#line vty 0 4

r3(config-line)#password ccna

r3(config-line)#login

r3(config-line)#exit

r3(config)#int s0/

r3(config-if)#ip addr 192.168.3.2 255.255.255.0

r3(config-if)#no shut

r3(config-if)#exit

r3(config)#int s0/2

r3(config-if)#ip addr 192.168.4.1 255.255.255.0

r3(config-if)#no shut

r3(config-if)#exit

r3(config-router)#network 192.168.3.0

r3(config-router)#network 192.168.4.0

r3(config-router)#exit

R4:

Router>en

Router#conf t

Enter configuration commands, .e per line. End with CNTL/Z.

Router(config)#host r4

r4(config)#enable password cisco

r4(config)#line vty 0 4

r4(config-line)#password ccna

r4(config-line)#login

r4(config-line)#exit

r4(config)int s0/2

r4(config)ip addr 192.168.4.2 255.255.255.0

r4(config-if)#no shut

r4(config-if)#exit

r4(config)#router eigrp 100

r4(config-router)#network 192.168.4.0

配置完成!

下面配置扩展

ACL

(访问列表)

R2

(

config

)

#access-list 100 deny icmp 192.168.4.2 0.0.0 .0 192.168.2.1 0.0.0.0 echo

R2

(

config

)

#access-list 100 deny icmp 192.168.4.2 0.0.0 .0 192.168.2.1 0.0.0.0 echo-repy

R2

(

config

)

#access-list 100 deny icmp 192.168.4.2 0.0.0 .0 192.168.2.1 0.0.0.0 eq 23

R2

(

config

)

#access-list 100 permit ip any any

R2(config)#int s0/0

R2(config)#ip access-group 100 out

配置完成了!

验证

R4#ping 192.168.2.1

Type escape sequence to abort

Sending 5,100-byte ICMP Echos to 192.168.2.1 timeout is 2 seconds

U.U.U

Success rate is 0 percent(0/5)

R4#telnet 192.168.2.1

Trying 192.168.2.1…open

User Access Verifcation

Password

R1>

R4

不能

ping

通

R1

,但是能

Telnet

上

R1

R3#ping192.168.2.1

Type escape sequence to abort

Sending 5,100-byte ICMPechos to 192.168.2.1,timeout is 2 seconds

!!!!!

Success rate is 100 percent(5/5),round-trip min/avg/max=284/369/436 ms

R3#telnet 192.168.2.1

Trying 192.168.2.1…

%Destination unreachable: fateway or host dewn

R3

能

ping

通

R1

但是却

Telnet

不上

R1

OK

,标准

ACL

和扩展

ACL

配置完成并且试验成功!