用xfrm创建手工SA并加密,使用wireshark查看解密后的报文。

首先使用xfrm命令创建SA信息。

![]()

![]()

![]()

![]()

![]()

PC1:

ip xfrm state add src 192.168.233.150 dst 192.168.233.151 proto esp spi 0x00000301 mode tunnel auth md5 0x96358c90783bbfa3d7b196ceabe0536b enc des3_ede 0xf6ddb555acfd9d77b03ea3843f2653255afe8eb5573965df

ip xfrm state add src 192.168.233.151 dst 192.168.233.150 proto esp spi 0x00000302 mode tunnel auth md5 0x99358c90783bbfa3d7b196ceabe0536b enc des3_ede 0xffddb555acfd9d77b03ea3843f2653255afe8eb5573965df

ip xfrm policy add src 192.168.233.150 dst 192.168.233.151 dir out ptype main tmpl src 192.168.233.150 dst 192.168.233.151 proto esp mode tunnel

ip xfrm policy add src 192.168.233.151 dst 192.168.233.150 dir in ptype main tmpl src 192.168.233.151 dst 192.168.233.150 proto esp mode tunnel

PC2:

ip xfrm state add src 192.168.233.150 dst 192.168.233.151 proto esp spi 0x00000301 mode tunnel auth md5 0x96358c90783bbfa3d7b196ceabe0536b enc des3_ede 0xf6ddb555acfd9d77b03ea3843f2653255afe8eb5573965df

ip xfrm state add src 192.168.233.151 dst 192.168.233.150 proto esp spi 0x00000302 mode tunnel auth md5 0x99358c90783bbfa3d7b196ceabe0536b enc des3_ede 0xffddb555acfd9d77b03ea3843f2653255afe8eb5573965df

ip xfrm policy add src 192.168.233.150 dst 192.168.233.151 dir in ptype main tmpl src 192.168.233.150 dst 192.168.233.151 proto esp mode tunnel

ip xfrm policy add src 192.168.233.151 dst 192.168.233.150 dir out ptype main tmpl src 192.168.233.151 dst 192.168.233.150 proto esp mode tunnel

PC1 ping PC2:

ping 192.168.233.151 -p ABCD

通过-p指定具体报文信息,方便抓包验证

wireshark查看报文(版本1.12.1)

首先,在Edit->preferences里设置protocols,选择ESP,勾选对应选项:

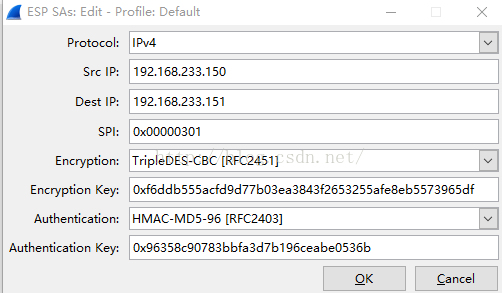

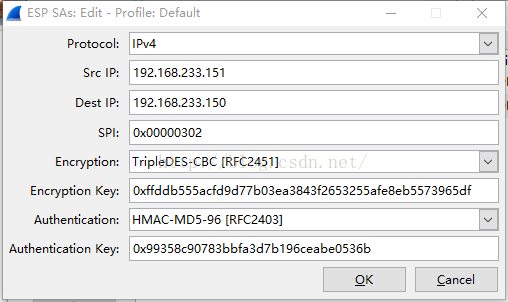

然后Edit SA,增加新的SA信息:

注意,SPI一定要填对,不能省略里面的0,此外如果用*进行全匹配,只能匹配第一个SA,即只能解密一个。

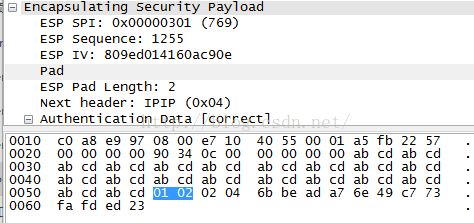

此后看wireshark里,已经如下所示:

可以看到报文已经是解密后的ping报文,注意下面有个Decrypted Data。点击具体的报文信息,可以看到如下:

正是设置的ABCD的内容。

附:wiki的使用介绍:

https://wiki.wireshark.org/ESP_Preferences