原创作品,允许转载,转载时请务必以超链接形式标明文章 原始出处 、作者信息和本声明。否则将追究法律责任。 http://eskystar.blog.51cto.com/730/72364

关于Cisco控制器的操作系统为IOS系统,初始配置如同Cisco交换机和路由器一样,我们可以使用Console线缆接到WLC(WLAN Ctroller)Console端口对其进行初始化配置,然后再使用GUI的方式进行深入功能的配置。

1

、基本配置

(1)、配置控制器管理接口

配置步骤:

Ø

show interface detailed management

*/显示管理接口的设置信息

*/显示管理接口的设置信息

Ø

config wlan disable wlan-number

*/关闭设备上所有WLAN

*/关闭设备上所有WLAN

Ø

config interface address management ip-addr ip-netmask gateway

*/配置管理接口的地址、掩码、网关

*/配置管理接口的地址、掩码、网关

config interface vlan management {vlan-id | 0}

*/配置管理接口VLAN,0代表untagged VLAN,非0值代表tagged VLAN,而思科控制器只识别tagged VLAN。

config interface port management physical-ds-port-number

*/配置管理接口的物理目的端口

config interface dhcp management ip-address-of-primary-dhcp

[

ip-address-of-secondary-dhcp-server

]

*/配置管理接口的主DHCP服务器和次DHCP服务器。

config interface acl management access-control-list-name

*/配置管理接口的ACL(控制列表)

Ø

save config

*/保存配置

*/保存配置

Ø

show interface detailed management

*/显示管理接口的设置信息

*/显示管理接口的设置信息

(2)、配置AP管理接口

配置步骤:

Ø

show interface summary

*/显示接口汇总信息

Ø

show interface detailed ap-manager

*/显示AP管理接口设置信息

*/显示AP管理接口设置信息

Ø

config wlan disable

wlan-number

*/关闭该接wlan通讯

*/关闭该接wlan通讯

Ø

config interface address ap-manager ip-addr ip-netmask gateway

*/配置AP管理接口的IP地址、掩码、网关

config interface vlan ap-manager {vlan-id | 0}

*/配置AP管理接口的VLAN,0代表untagged VLAN,非0值代表tagged VLAN,而思科控制器只识别tagged VLAN。

*/配置AP管理接口的VLAN,0代表untagged VLAN,非0值代表tagged VLAN,而思科控制器只识别tagged VLAN。

config interface port ap-manager physical-ds-port-number

*/配置AP管理接口的物理目的端口

config interface dhcp ap-manager ip-address-of-primary-dhcp

[

ip-address-of-secondary-dhcp-server

]

*/配置AP管理接口的主DHCP服务器和次DHCP服务器。

config interface acl ap-manager access-control-list-name

*/配置AP管理接口的ACL(控制列表)

Ø

save config

*/保存配置

*/保存配置

Ø

show interface detailed ap-manager

*/显示AP管理接口的设置信息

*/显示AP管理接口的设置信息

(3)、开启/关闭802.11频段

Ø

config {802.11a | 802.11b} enable network

*/开启802.11a或者802.11b/g频段网络

*/开启802.11a或者802.11b/g频段网络

Ø

config {802.11a | 802.11b} disable network

*/关闭802.11a或者802.11b/g频段网络

*/关闭802.11a或者802.11b/g频段网络

(4)、配置用户名和密码

Ø

config mgmtuser add username password read-write

*/创建读/写权限的用户名和密码

*/创建读/写权限的用户名和密码

Ø

config mgmtuser add username password read-only

*/ 创建只读权限的用户名和密码

注意:用户名和密码由24 ASCII字符组成,区分大小写,并且不能有空格。

*/ 创建只读权限的用户名和密码

注意:用户名和密码由24 ASCII字符组成,区分大小写,并且不能有空格。

(5)、配置Bridge参数

第一步查看 802.3 bridging 状态:

show network

第二步开启或者关闭全局802.3桥接功能(默认是关闭的)

config network 802.3-bridging {enable | disable}

第三步保存配置

save config

(6)、配置RADIUS参数

第一步配置Radius服务器计费IP地址

config radius acct ip-address

第二步配置Radius服务器计费UDP端口

config radius acct port

第三步配置Radius服务器计费密钥

config radius acct secret

第四步开启Radius服务器计费(默认是关闭状态)

config radius acct enable

第五步配置Radius服务器认证地址

config radius auth ip-address

第六步配置Radius服务器认证UDP端口

config radius auth port

第七步配置Radius服务器认证密钥

config radius auth secret

第八步开启Radius服务器认证(默认是关闭的)

config radius auth enable

第九步查看计费、认证信息

show radius acct statistics

show radius auth statistics

2、高级配置

第三步:如果WLC成员比较多,我们还可以成员的信息批量添加到漫游域中,点击Controller | Mobility Management | Mobility Groups 中的Edit All按钮,如图配置:

(1)、配置漫游特性:

当由多个WLAN控制器组成无线网络,并要求在多个控制器之间实现漫游时,我们需要配置统一的漫游域,在同一个漫游域中的控制器的名称必须是相同的。如图:

我们可以查看其它各WLC的MAC地址和IP地址等信息,以便将其他的WLC增加到本地该漫游域中,如下图操作,点击其他WLC GUI页面按钮Controller | Mobility Groups:

步骤:

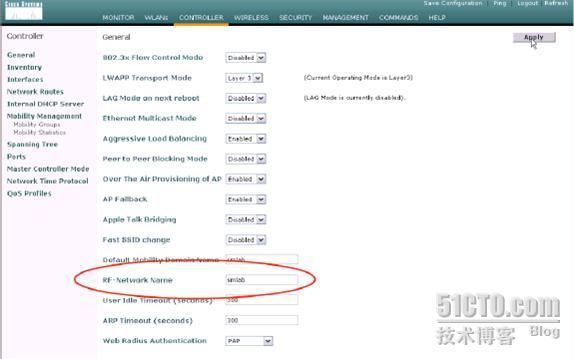

在GUI配置比较简单,如图下图首先创建一个RF域,可以将AP加入到该RF域中实现统一管理,可以简单的配置所有WLC为统一的名称,在General界面上RF

–

Network Name

区域,其它的配置跟漫游类似。

为了使配置清晰简捷一些,我们使用CLI方式对WLC进行RRM的常用配置,步骤如下:

第一步:配置RF域名:

config network rf-network-name

第二步:关闭 802.11a 或者802.11b/g 网络

config {802.11a | 802.11b} disable

第三步:配置802.11a 或802.11b/g的信道,有以下几种情况:

•

根据可用性和干扰性,自动设置802.11a 或802.11b/g通道

config {802.11a | 802.11b} channel global auto

•

根据可用性和干扰性,一次性重新设置802.11a 或802.11b/g通道:

config {802.11a | 802.11b} channel global once

•

使用动态信道分配(DCA)指定信道:

config advanced {802.11a | 802.11b} channel {add | delete} channel_number

第四步:使用以下命令配置DCA 算法参数:

•

在经常变化的环境中为了控制DCA 的敏感性,可以按照以下命令配置,这个命令允许根据环境变化通过DCA算法对信道进行敏感控制,譬如受到信号、装载、噪声等干扰因素时, 以确定是否改变信道。

config advanced {802.11a | 802.11b} channel dca sensitivity {low | medium | high}

•

定义DCA启动时间:

config advanced {802.11a | 802.11b} channel dca anchor-time hour

参数:hour=12:00 a.m. to 11:00 p.m.

•

定义DCA运行的频次:

config advanced {802.11a | 802.11b} channel dca interval value

参数:value =0, 1, 2, 3, 4, 6, 8, 12, or 24,其中 0 代表10分钟是默认值。其它的值代表小时。如value=8则代表8小时。

第五步:配置功率

•

自动周期性设置802.1a或者802.11b/g无线功率

config {802.11a | 802.11b} txPower global auto

•

一次性设置802.1a或者802.11b/g无线功率

config {802.11a | 802.11b} txPower global once

•

手动改变缺省功率-70 dBm设置:

config advanced {802.11a | 802.11b} tx-power-control-thresh threshold

参数:threshold值范围在 -50 到 -80 dBm,增加该值(在-50 dBm和-65 dBm之间)可以使AP工作在更高功率下,而减少该值则降低AP的工作功率。

第六步:开启802.11a or 802.11b/g网络:

config {802.11a | 802.11b} enable

第七步:保存配置:

save config

另外,在RRM配置中,我们还可以对恶意AP及干扰源的***进行防护:

配置步骤如下:

第一步:首先确定在同一个RF域中的controller配置了相同的名称,因为这个名称是来验证IE浏览器的,如果名称不相同,系统将会报警。

第二步:配置AP为本地模式或监控(监听)模式:

config ap mode local Cisco_AP

或者 config ap mode monitor Cisco_AP

第三步:保存配置:

save config

第四步: 重复第二步和第三步对所有AP配置到控制器

第五步:最后开启恶意AP***保护功能

config wps ap-authentication

第六步:配置发生恶意AP事件时产生报警:

config wps ap-authentication threshold

参数:threshold 值是由合法AP的数量构成的阀值,附有有效IE验证功能,如果超出这个阀值或者检测周期,将会产生报警。范围是1到255,默认是1,但为了减少假报警事件,可以将该值设置高一些。

第七步:保存配置:

save config

第八步:重复第五步和第七步,对在同一RF域的控制器进行配置。

另外,除了在WLC上进行配置外,我们还可以使用WCS进行统一的配置和管理,如图:

本文出自 “ 万空星阁” 博客,请务必保留此出处 http://eskystar.blog.51cto.com/730/72364