- 考研·教育学|第3章 教育与社会发展 3.1复习笔记

静观纪世

一、教育的社会制约性1.生产力对教育的制约(1)生产力制约着教育事业发展的规模和速度;(2)生产力的发展水平制约着人才的培养规格和教育结构;(3)生产力的发展促进着内容、教学方法和教学组织形式的发展和改革。2.社会经济政治制度对教育的制约(1)社会经济政治制度的性质制约教育的性质;(2)社会经济政治制度制约教育的宗旨和目的;(3)社会经济政治制度制约教育的领导权;(4)社会经济政治制度制约受教育权

- 2019-10-21

李明妤

《人类简史》读书笔记DAY8宗教:神祗只是为自己国家服务传统宗教在现代社会发挥着怎样的作用?神职人员曾经扮演着祈雨者,医生,与神沟通等角色,但在现代科技社会,人类开始求助于科学,医学,经济学,宗教在大多数时候变成了现代科学的理论副手。在身份认同问题上,宗教的作用依然不可低估。人类需要群众合作,合作又需要打造身份认同,宗教则可以判断谁是我们,谁是他们。日本是现代化工业和宗教传统结合最为成功的国家之一

- 《前端基础核心知识笔记:HTML、CSS、JavaScript 及 BOM/DOM》

萌新小白的逆袭

前端笔记htmljavascript

html前端三剑客的介绍:HTML:页面内容的载体Css:用来美化和指定页面的显示效果JavaScript:页面显示的过程中,可以动态改变页面的内容重点属性type="text"文本输入type="password"密码输入SerlvertC超链接type="radio"value="值"单选框type="checkbox"value="值"多选框在作用设置编码格式 action是跳转的界面met

- 数据结构自学笔记(二):时间复杂度与空间复杂度

时间复杂度和空间复杂度知识点一、知识点描述时间复杂度核心定义:描述算法时间开销随问题规模nnn增长的趋势,用大O符号表示(忽略常数、低阶项和系数)。大O规则:只看最高阶项(如O(n2+n)→O(n2)O(n^2+n)\rightarrowO(n^2)O(n2+n)→O(n2))。忽略系数(如O(5n3)→O(n3)O(5n^3)\rightarrowO(n^3)O(5n3)→O(n3))。常数项记

- 数据结构自学笔记(四):单链表,双链表,循环链表和静态链表

根据提供的图片内容,整理链表核心知识点笔记如下:一.单链表定义:通过指针串联节点的线性结构,每个节点包含数据域和指向后继节点的指针。typedefstructLNode{ElemTypedata;//数据域structLNode*next;//指针域(指向后继结点)}LNode,*LinkList;//LinkList为单链表头指针类型特性:带头结点:空表判断L->next==NULL,操作统一不

- 2022-03-23

成长_3a8a

2022年3月23日中原焦点团队刘永利分享923天。咨询伦理第1课学习笔记。第1课:绪论、价值观与多元文化。一、专业伦理的意义。专业伦理系指心理咨询师在执行业务时能够节制自己的专业特权和个人欲望,遵循伦理守则和执业标准,提供个案最好的专业服务,以增进个案的福祉。伦理可以分为个人伦理和专业伦理两种。专业伦理又可分为两大类,一类是强制性伦理,另一类是理想性伦理。强制性能力是最低标准,理想性伦理目前可能

- 富爸爸--应对未知的未来 读书笔记

俗世迷途小書僮

1、法律调整意味着未来的改变2、我要要的是一个与今天不一样的明天,他们则想要一个与今天别无二致的明天。3、我永远不会让无知、自大和畏惧阻碍自己过上应有的生活。4、财务报表上的这些数据实际上在向我们传达一个信息,那就是要掌管资金的人具有什么样的人格。5、真正的投资人不论股市涨跌都能赚钱6、股市大崩盘爆发之前,股市上会出现小规模的牛市和熊市交替,那是将来大的繁荣与萧条的前奏。7、公司倒闭就像万事万物的

- 《杜诗详注》读书笔记140:白水崔少府十九翁高斋三十韵

九曲奔流

【鹤注】天宝十五载夏,公自奉先来依舅氏崔十九,故首曰:“客从南县来”、“况当朱炎赫。”【钱笺】“元和郡县志:白水,汉衙县地,春秋秦晋战于彭衙是也。后魏置白水郡,南临白水,因以为名,唐属同州。客从南县来,浩荡无与适。旅食白日长,况当朱炎赫。高斋坐林杪,信宿游衍阒。清晨陪跻攀,傲睨俯峭壁。崇冈相枕带,旷野回咫尺。始知贤主人,赠此遣愁寂。危阶根青冥,曾冰生淅沥。上有无心云,下有欲落石。泉声闻复息,动静随

- 中医笔记1-悟道修身、生命的认识、神通

【该部分笔记主要是记录梁平师傅传授及其他网络资料讲述中医的精华知识】悟道修身:探索人的精神世界,只能依靠生命本身,生命的源头是无极大道,极少数经络敏感型的人通过修气脉,打通全身经络,尤其是任督、中脉,冲开天眼突破三维时空限制,强大的精气精能量能内视到一团光,随着能量不断增加,光的波长不断缩短,亮度不断增加,当内视到金光时,波长为零,与生命的本体无极大道相合,成为宇宙的最高级生命即是佛。我们的灵魂来

- Compose笔记(三十六)--SearchBar

ljt2724960661

Android基础笔记androidjetpack

这一节主要了解一下Compose中的SearchBar,在JetpackCompose中,SearchBar是Material3组件库提供的一种搜索组件,它结合了文本输入框和下拉结果列表的功能,提供了良好的搜索体验,简单总结如下:APIquery:当前搜索查询文本onQueryChange:查询文本变化时的回调onSearch:用户提交搜索时的回调active:搜索栏是否处于活动状态(展开状态)o

- 自学中医笔记(一)

牧子与羊

笔记中医

我的中医自学笔记Q&A自学原因:最开始我也不太信中医,我室友也说中医太玄学了。由于我从小一直都很瘦,吃饭每次都吃得少,上大学那会儿171cm最多也才101斤,而且一年胃病要犯好几次,后来无意中收获了一篇中医调理脾胃的方子,后来食欲变好了,大学毕业时候终于上了110斤,胃病之后就没有再复发过,所以也是从这里开始改变了我对中医的看法,使我产生了极大的兴趣。学记录笔记之前我也基本了解过一些中医中的术语,

- pattern of distributed system 读书笔记- Patterns of Data Partitioning

1FixedPartitions1.1Problem1.1.1requirementsformappingdatatotheclusternodes.Thedistributionshouldbeuniform.Itshouldbepossibletoknowwhichclusternodestoresaparticulardataitemwithoutmakingarequesttoallthe

- 20210629听书笔记:《暗店街》

幸运星小燕子

与《暗店街》一起进入到龚古尔奖最后一轮评审的作品,有一部叫《人生拼图版》,作者是法国作家佩雷克。佩雷克也是乌力波的主力成员之一,他的作品主要通过文字游戏来探讨迷失和身份。佩雷克的写作主题,听上去是不是和莫迪亚诺很相似?这还不止,莫迪亚诺之所以起《暗店街》这个书名,就是为了致敬佩雷克的另一部作品《暗店》。什么是暗店?真有一条暗店街吗?莫迪亚诺笔下的地名,通常都有据可查,暗店街当然也不例外,不过,这条

- Python从入门到弃坑学习笔记——第一章 Python入门

youweilong033

Python学习学习笔记pythonpycharm

笔主趁着假期闲的蛋疼,打算开始学习一下Python,主要是之前就有很多朋友问我Python问题,甚至还有新闻学专业的,但我Python从没学过,还挺尴尬的。打算从现在开坑写一系列的Python学习笔记(flag立下了,乐。毕竟是从零开始学,在我的系列文章中,你将会看到包括但不限于:根据自己的想法命名东西,各种概念胡言乱语,shi一样的排版,某网课上的内容拿来主义。希望大佬们海涵,批评指正,有问题可

- 每日精进100/200 2020-04-09

回归自己的成长

对商务人士而言,所谓学习只有学以致用才有意义,单纯的增加知识量的学习方式只是一种徒劳。《经营者养成笔记》每天三件事202004081.工作上:事项沟通;人员面试;新员工入职;与生产进行培训资料梳理;盖章;其他协调。2.陪伴家人:一起晚餐,聊天,看书,陪孩子洗刷。3.各类打卡:早起,keep运动,英语读诗,单词,口语学习,美图搜集,语音打卡,三件事,每日精进发布,文章点评,完成。小确幸:1.跟领导沟

- 亲子日记2018年9月11日星期二晴(290)

逆风飞的会更高

中午闲来无事我在书桌前看了儿子的英语笔记,不错!书写工整,重点标明!我又随手看了看儿子的日记,这几天的日记,真是越看越生气,他的日记真是的,这几天很明显的就是应付。可是我觉得他最近挺好的,不管是家庭作业,还是回家的每日古诗,听英语,写日记儿子都很积极!没见儿子表现出什么不好的情绪呀。我自己也想了想原因,可能是儿子好长时间没上学,适应的比较慢吧。等儿子回来的时候,我装做若无其事的样子和他聊天“宝贝,

- 借助AI学习开源代码git0.7之编译和使用

余很多之很多

源码学习git学习

如何学习优秀的开源代码?目前大部分的优秀开源代码,代码量都已经非常庞大,比如git。以git为例,git最新版本代码有279814行,而git0.7版本已经大部分实现了现在git版本的基本功能,而代码量却只有4950行,借助ai工具帮忙分析和整理,加上自己的代码阅读和学习验证,就可以从这些开源大神的代码中学到很多,从而提高自己。学习源码之前,先编译和研究下现有编译的程序的使用。编译本人使用的笔记本

- 《认知觉醒》有效关联新知识的三个方面

读书写作羊十五

《认知觉醒》视觉笔记-06有效关联新知识的三个方面读书写作羊十五在书中第五章第四节关于建立个人认知体系的内容中,作者介绍了建立个人知识和认知体系的重要。“个人成长的目的已经不是知道和理解了,而是判断和选择。所以,在个人成长领域,没有最优最确定最权威的认知体系,而只有最适合当前状态的认知体系。那么,如何有效关联新知识更好的建立个人认知体系呢?作者介绍了三个方面。1、用自己的语言重新解释新知识。这是促

- 2022年回顾,2023年计划

阳阳一雪

回顾和计划2022年马上就要结束了,大家的年度目标都实现了吗?最近我也在回顾一年的目标。这一年,我的收获很多,得到了很多意料之外的进步,也有一些目标没有实现。比如,我的读书目标没有实现。年初大胆地给自己定下了读完50本书的目标,不过目前只读完了25本。对照目标,看似没有完成,但是我在读书的输出方面有了质的进步,每读完一本书,我都有读书笔记的输出。这是一个非常大的突破。另外,开始了写作,虽然写的不好

- 《设计模式之禅》笔记摘录 - 1.六大设计原则

使二颗心免于哀伤

《设计模式之禅》笔记摘录笔记设计模式

文章目录单一职责原则单一职责原则的定义最佳实践里氏替换原则里氏替换原则的定义最佳实践依赖倒置原则依赖倒置原则的定义最佳实践接口隔离原则接口隔离的定义最佳实践迪米特法则迪米特法则的定义最佳实践开闭原则开闭原则的定义最佳实践单一职责原则单一职责原则的定义单一职责原则的英文名称是SingleResponsibilityPrinciple,简称是SRP。SRP的原话解释是:Thereshouldnever

- Django学习笔记:(五)模板过滤器

码农葫芦侠

Djangodjango学习笔记

模板过滤器1简介2语法3常见过滤器3.1add3.2addslashes3.3center3.4cut3.6date3.6default3.7default_if_none3.8dictsort3.9dictsortreversed3.10lower3.11filesizeformat3.12upper3.13first3.14last3.15floatformat3.16iriencode3.1

- 《一线带班》读书笔记(四)

河南张俊红

第四章抓作业做为一线老师,花时间最多的不是课堂教学,而是作业、作业。每天可能最头疼的就是学生的作业了,对于优秀生来说,老师布置的作业不算什么,三下五除二,一会儿就写好了,而对于班里个别的学困生来说,简直就是一场灾难,从早上磨蹭到晚上,却很难完成,有什么好办法吗?管老师的经验是:六问。第一问:作业要求怎么安排?可以分“三个阶段”整体考虑,第一阶段:及时+工整,人生及时第一,工整第二。优等生工整第一,

- STM32+w5500+TcpClient学习笔记

结城明日奈是我老婆

嵌入式stm32学习笔记

文章目录参考文章本地和远程IP连接的配置(重点)TCP发送参考文章注意:SPI的CSRST脚这些都是通过cubeMX自定义的可以自行修改。用的是SPI1项目地址//MyTcpClient.h#ifndefMYTCPCLIENT_H#defineMYTCPCLIENT_H#include"main.h"#include"w5500.h"#include"socket.h"#include"wizch

- 第四期【践行总结】第9周—适度

荷语微光

践行时间:20181105——20181111本周践行适度:避免极端,避免别人对你产生怨恨。【目标】1.保持平和的沟通态度。2.刻意反思自己是否过于要求他人而不要求自己。3.宽容对人,宽容对己,不因琐事产生怨恨。【行动】1.得到每日学习计划完成2.删除照片83张。3.每日练声+得到打卡4.每日深蹲5.专栏输出:第36周正义之心思维导图及知识笔记6.文章输出:【精力管理4】睡得好,能提升你的决策水平

- pyQT学习笔记——Qt常用组件与绘图类的使用指南

tt555555555555

Qtpyqt学习笔记

Qt常用组件与绘图类的使用指南一、大小策略(SizePolicy)1.1大小策略概述1.2具体参数1.3其他常见策略1.4伸展值的作用二、常用组件的使用2.1QSpinBox和QComboBox示例代码2.2QDialog示例代码2.3QTableView示例代码三、QPainter类介绍3.1QPainter的使用示例代码3.2QPainter的功能一、大小策略(SizePolicy)1.1大小

- Java基础入门(传智)暑期预习笔记(一)7.18

wssgakki

Javajava

Java的基本语法【修饰符】class类名{程序代码}publicclassHelloword{publicstaticvoidmain(String[]args){System.out.printIn(”你好呀");}注意大小写、排版问题{左大括号里面的第一行代码要有缩进ctrl+shift+F键快速格式化代码一个连续的字符串不能分开在两行中书写即同一个双引号里面的内容不能分两行写。Java中的

- 【0314践行笔记】创造多样性,你的世界因此会变得与众不同

正本

学习一件新鲜事物,是要经过了解、熟悉、精致、深入拓展这一系列步骤。是一个逐渐探索、积累、完善循序渐进的过程。学习的越深入,就越会感觉到乐趣兴趣信心所在,也会与已有认知建立起一套完整的思维网络,这些网络充斥在头脑中,我们经常称之为“智慧”。我们判断一个人学习成效如何,主要是看他是否主动拓展自己的知识面以及是否有多样性的新想法。那么用何种办法提高学习成效?今天就与大家探讨三点,希望能给予你帮助。001

- PyQt5学习笔记,带例子源码

一、很程序员,都喜欢开发windows桌面应用系统,基于python3开发,效率高二、PyQt5开发的桌面应用系统是可以跨平台的,可以在Mac上、Window上、Linux桌面系统上运行,以下为学习笔记及总级三、源码下载登录后复制1、QDateTimeEdit日期输入框setCalendarPopup弹出日期选择框setDisplayFormat("yyyy-MM-ddHH:mm:ss")设置展示

- PyQt5学习笔记

Shane1111111

qt学习笔记

来源:王铭东老师的B站教程链接:PyQt5快速入门_哔哩哔哩_bilibili基本控件QRadioButtonQLineedit#清空xxx.clear()#插入新内容到最右光标处xxx.insert("内容")布局1.水平布局创建组#hobby主要是保证他们是一个组。hobby_box=QGroupBox("爱好")设置hobby_box的布局将组中内容添加到该组的容器中将组hobby_box添

- PyQT5 新手入门学习笔记

UncleShuShuShu

python的坑pythonpyqt5

一、PyQt5的起点第一个简单的pyqt程序#创建一个label程序(QLabel模块)importsysfromPyQt5.QtWidgetsimportQApplication,QLabelif__name__=='__main__':app=QApplication(sys.argv)label=QLabel('helloworld')#label的setText方法:label=Qlabe

- 继之前的线程循环加到窗口中运行

3213213333332132

javathreadJFrameJPanel

之前写了有关java线程的循环执行和结束,因为想制作成exe文件,想把执行的效果加到窗口上,所以就结合了JFrame和JPanel写了这个程序,这里直接贴出代码,在窗口上运行的效果下面有附图。

package thread;

import java.awt.Graphics;

import java.text.SimpleDateFormat;

import java.util

- linux 常用命令

BlueSkator

linux命令

1.grep

相信这个命令可以说是大家最常用的命令之一了。尤其是查询生产环境的日志,这个命令绝对是必不可少的。

但之前总是习惯于使用 (grep -n 关键字 文件名 )查出关键字以及该关键字所在的行数,然后再用 (sed -n '100,200p' 文件名),去查出该关键字之后的日志内容。

但其实还有更简便的办法,就是用(grep -B n、-A n、-C n 关键

- php heredoc原文档和nowdoc语法

dcj3sjt126com

PHPheredocnowdoc

<!doctype html>

<html lang="en">

<head>

<meta charset="utf-8">

<title>Current To-Do List</title>

</head>

<body>

<?

- overflow的属性

周华华

JavaScript

<!DOCTYPE html PUBLIC "-//W3C//DTD XHTML 1.0 Transitional//EN" "http://www.w3.org/TR/xhtml1/DTD/xhtml1-transitional.dtd">

<html xmlns="http://www.w3.org/1999/xhtml&q

- 《我所了解的Java》——总体目录

g21121

java

准备用一年左右时间写一个系列的文章《我所了解的Java》,目录及内容会不断完善及调整。

在编写相关内容时难免出现笔误、代码无法执行、名词理解错误等,请大家及时指出,我会第一时间更正。

&n

- [简单]docx4j常用方法小结

53873039oycg

docx

本代码基于docx4j-3.2.0,在office word 2007上测试通过。代码如下:

import java.io.File;

import java.io.FileInputStream;

import ja

- Spring配置学习

云端月影

spring配置

首先来看一个标准的Spring配置文件 applicationContext.xml

<?xml version="1.0" encoding="UTF-8"?>

<beans xmlns="http://www.springframework.org/schema/beans"

xmlns:xsi=&q

- Java新手入门的30个基本概念三

aijuans

java新手java 入门

17.Java中的每一个类都是从Object类扩展而来的。 18.object类中的equal和toString方法。 equal用于测试一个对象是否同另一个对象相等。 toString返回一个代表该对象的字符串,几乎每一个类都会重载该方法,以便返回当前状态的正确表示.(toString 方法是一个很重要的方法) 19.通用编程:任何类类型的所有值都可以同object类性的变量来代替。

- 《2008 IBM Rational 软件开发高峰论坛会议》小记

antonyup_2006

软件测试敏捷开发项目管理IBM活动

我一直想写些总结,用于交流和备忘,然都没提笔,今以一篇参加活动的感受小记开个头,呵呵!

其实参加《2008 IBM Rational 软件开发高峰论坛会议》是9月4号,那天刚好调休.但接着项目颇为忙,所以今天在中秋佳节的假期里整理了下.

参加这次活动是一个朋友给的一个邀请书,才知道有这样的一个活动,虽然现在项目暂时没用到IBM的解决方案,但觉的参与这样一个活动可以拓宽下视野和相关知识.

- PL/SQL的过程编程,异常,声明变量,PL/SQL块

百合不是茶

PL/SQL的过程编程异常PL/SQL块声明变量

PL/SQL;

过程;

符号;

变量;

PL/SQL块;

输出;

异常;

PL/SQL 是过程语言(Procedural Language)与结构化查询语言(SQL)结合而成的编程语言PL/SQL 是对 SQL 的扩展,sql的执行时每次都要写操作

- Mockito(三)--完整功能介绍

bijian1013

持续集成mockito单元测试

mockito官网:http://code.google.com/p/mockito/,打开documentation可以看到官方最新的文档资料。

一.使用mockito验证行为

//首先要import Mockito

import static org.mockito.Mockito.*;

//mo

- 精通Oracle10编程SQL(8)使用复合数据类型

bijian1013

oracle数据库plsql

/*

*使用复合数据类型

*/

--PL/SQL记录

--定义PL/SQL记录

--自定义PL/SQL记录

DECLARE

TYPE emp_record_type IS RECORD(

name emp.ename%TYPE,

salary emp.sal%TYPE,

dno emp.deptno%TYPE

);

emp_

- 【Linux常用命令一】grep命令

bit1129

Linux常用命令

grep命令格式

grep [option] pattern [file-list]

grep命令用于在指定的文件(一个或者多个,file-list)中查找包含模式串(pattern)的行,[option]用于控制grep命令的查找方式。

pattern可以是普通字符串,也可以是正则表达式,当查找的字符串包含正则表达式字符或者特

- mybatis3入门学习笔记

白糖_

sqlibatisqqjdbc配置管理

MyBatis 的前身就是iBatis,是一个数据持久层(ORM)框架。 MyBatis 是支持普通 SQL 查询,存储过程和高级映射的优秀持久层框架。MyBatis对JDBC进行了一次很浅的封装。

以前也学过iBatis,因为MyBatis是iBatis的升级版本,最初以为改动应该不大,实际结果是MyBatis对配置文件进行了一些大的改动,使整个框架更加方便人性化。

- Linux 命令神器:lsof 入门

ronin47

lsof

lsof是系统管理/安全的尤伯工具。我大多数时候用它来从系统获得与网络连接相关的信息,但那只是这个强大而又鲜为人知的应用的第一步。将这个工具称之为lsof真实名副其实,因为它是指“列出打开文件(lists openfiles)”。而有一点要切记,在Unix中一切(包括网络套接口)都是文件。

有趣的是,lsof也是有着最多

- java实现两个大数相加,可能存在溢出。

bylijinnan

java实现

import java.math.BigInteger;

import java.util.regex.Matcher;

import java.util.regex.Pattern;

public class BigIntegerAddition {

/**

* 题目:java实现两个大数相加,可能存在溢出。

* 如123456789 + 987654321

- Kettle学习资料分享,附大神用Kettle的一套流程完成对整个数据库迁移方法

Kai_Ge

Kettle

Kettle学习资料分享

Kettle 3.2 使用说明书

目录

概述..........................................................................................................................................7

1.Kettle 资源库管

- [货币与金融]钢之炼金术士

comsci

金融

自古以来,都有一些人在从事炼金术的工作.........但是很少有成功的

那么随着人类在理论物理和工程物理上面取得的一些突破性进展......

炼金术这个古老

- Toast原来也可以多样化

dai_lm

androidtoast

Style 1: 默认

Toast def = Toast.makeText(this, "default", Toast.LENGTH_SHORT);

def.show();

Style 2: 顶部显示

Toast top = Toast.makeText(this, "top", Toast.LENGTH_SHORT);

t

- java数据计算的几种解决方法3

datamachine

javahadoopibatisr-languer

4、iBatis

简单敏捷因此强大的数据计算层。和Hibernate不同,它鼓励写SQL,所以学习成本最低。同时它用最小的代价实现了计算脚本和JAVA代码的解耦,只用20%的代价就实现了hibernate 80%的功能,没实现的20%是计算脚本和数据库的解耦。

复杂计算环境是它的弱项,比如:分布式计算、复杂计算、非数据

- 向网页中插入透明Flash的方法和技巧

dcj3sjt126com

htmlWebFlash

将

Flash 作品插入网页的时候,我们有时候会需要将它设为透明,有时候我们需要在Flash的背面插入一些漂亮的图片,搭配出漂亮的效果……下面我们介绍一些将Flash插入网页中的一些透明的设置技巧。

一、Swf透明、无坐标控制 首先教大家最简单的插入Flash的代码,透明,无坐标控制: 注意wmode="transparent"是控制Flash是否透明

- ios UICollectionView的使用

dcj3sjt126com

UICollectionView的使用有两种方法,一种是继承UICollectionViewController,这个Controller会自带一个UICollectionView;另外一种是作为一个视图放在普通的UIViewController里面。

个人更喜欢第二种。下面采用第二种方式简单介绍一下UICollectionView的使用。

1.UIViewController实现委托,代码如

- Eos平台java公共逻辑

蕃薯耀

Eos平台java公共逻辑Eos平台java公共逻辑

Eos平台java公共逻辑

>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>

蕃薯耀 2015年6月1日 17:20:4

- SpringMVC4零配置--Web上下文配置【MvcConfig】

hanqunfeng

springmvc4

与SpringSecurity的配置类似,spring同样为我们提供了一个实现类WebMvcConfigurationSupport和一个注解@EnableWebMvc以帮助我们减少bean的声明。

applicationContext-MvcConfig.xml

<!-- 启用注解,并定义组件查找规则 ,mvc层只负责扫描@Controller -->

<

- 解决ie和其他浏览器poi下载excel文件名乱码

jackyrong

Excel

使用poi,做传统的excel导出,然后想在浏览器中,让用户选择另存为,保存用户下载的xls文件,这个时候,可能的是在ie下出现乱码(ie,9,10,11),但在firefox,chrome下没乱码,

因此必须综合判断,编写一个工具类:

/**

*

* @Title: pro

- 挥洒泪水的青春

lampcy

编程生活程序员

2015年2月28日,我辞职了,离开了相处一年的触控,转过身--挥洒掉泪水,毅然来到了兄弟连,背负着许多的不解、质疑——”你一个零基础、脑子又不聪明的人,还敢跨行业,选择Unity3D?“,”真是不自量力••••••“,”真是初生牛犊不怕虎•••••“,••••••我只是淡淡一笑,拎着行李----坐上了通向挥洒泪水的青春之地——兄弟连!

这就是我青春的分割线,不后悔,只会去用泪水浇灌——已经来到

- 稳增长之中国股市两点意见-----严控做空,建立涨跌停版停牌重组机制

nannan408

对于股市,我们国家的监管还是有点拼的,但始终拼不过飞流直下的恐慌,为什么呢?

笔者首先支持股市的监管。对于股市越管越荡的现象,笔者认为首先是做空力量超过了股市自身的升力,并且对于跌停停牌重组的快速反应还没建立好,上市公司对于股价下跌没有很好的利好支撑。

我们来看美国和香港是怎么应对股灾的。美国是靠禁止重要股票做空,在

- 动态设置iframe高度(iframe高度自适应)

Rainbow702

JavaScriptiframecontentDocument高度自适应局部刷新

如果需要对画面中的部分区域作局部刷新,大家可能都会想到使用ajax。

但有些情况下,须使用在页面中嵌入一个iframe来作局部刷新。

对于使用iframe的情况,发现有一个问题,就是iframe中的页面的高度可能会很高,但是外面页面并不会被iframe内部页面给撑开,如下面的结构:

<div id="content">

<div id=&quo

- 用Rapael做图表

tntxia

rap

function drawReport(paper,attr,data){

var width = attr.width;

var height = attr.height;

var max = 0;

&nbs

- HTML5 bootstrap2网页兼容(支持IE10以下)

xiaoluode

html5bootstrap

<!DOCTYPE html>

<html>

<head lang="zh-CN">

<meta charset="UTF-8">

<meta http-equiv="X-UA-Compatible" content="IE=edge">

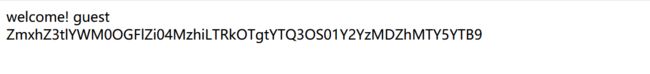

思路:

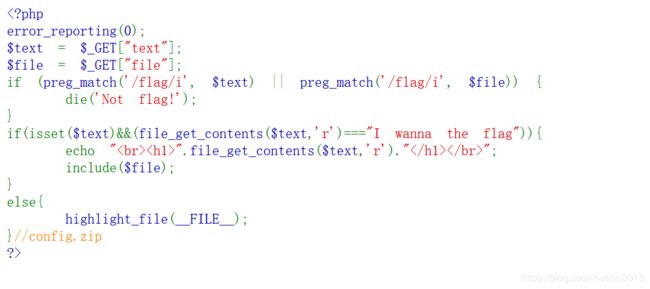

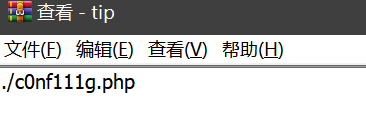

思路: base64解码:

base64解码: 打开这个php,发现(毫无用处)

打开这个php,发现(毫无用处)