信息安全基础综合实验-基于中国剩余定理的秘密共享方案

最近没有什么事情,打算把之前的作业整理一下发出来,有需要的学弟学妹们可以参考一下。

相关:某电的密码学实验,信安专业必选实验

实验题目:基于中国剩余定理的秘密共享方案

实验目的

(包括实验环境、实现目标等等)

实验环境:

Windows 10

Visual studio 2017

Miracl库

实验目标:

1.通过算法编程,熟悉使用miracl库的基本函数操作

2.通过编程实现基于中国剩余定理的秘密共享方案,加深对于中国剩余定理的理解与运用

3.体会密码学与数论的紧密联系,将数论的知识运用于密码学的方案设计中

4.提高逻辑思维能力与实践能力

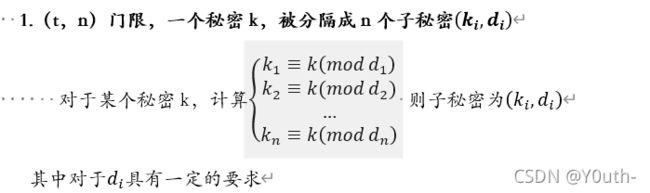

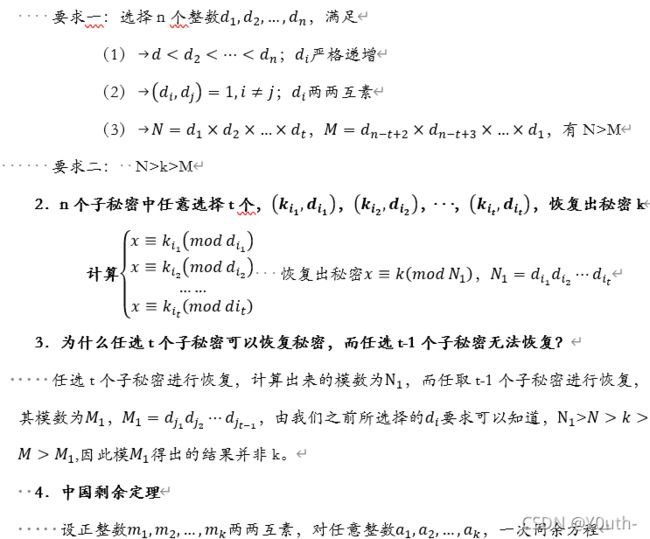

方案设计

方案实现

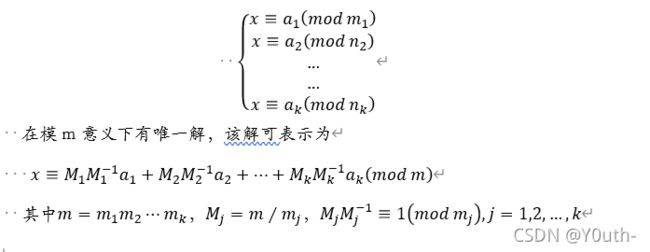

3.1 算法流程图

3.2 主要函数

(1)egcd()

函数原型:int egcd(x,y,z)

参数类型:big x,y,z;

功能:用来计算两个大数的最大公约数, 即z=gcd(x,y)。

(2)mr_compare()

函数原型:int mr_compare(x,y)

参数类型:big x; big y

函数功能:比较两个大数的大小

返回值:x>y时返回+1, x=y时返回0, x

函数原型:void multiply(x,y,z)

参数类型:big x,y,z

功能:计算两个大数的乘积,即z=x*y。

(4)xgcd()

函数原型:int xgcd(x,y,xd,yd,z)

参数类型: big x,y,xd,yd,z;

功能: 计算两个大数的扩展最大公约数,也可以用来计算模逆,这个函数比mad函数运算速度稍慢。z=gcd(x,y)=x.xd+y.yd,在此算法实现中,我选择此函数来进行模逆运算。

(5)add()

函数原型:void add(x,y,z)

参数类型:big x,y,z

功能:计算两个大数的和,即z=x+y。

(6)powmod()

函数原型:void powmod(x,y,z,w)

参数类型:big x,y,z,w;

功能:用来进行模幂运算,用表达式表示为w=x^y mod z。

(7)bigdig()

函数原型:void bigdig(n,b,x)

参数类型:int n,b; big x

功能:产生一个指定长度的进制的随机数,该函数使用内置的随机数发生器,初始化种子调用irand函数

(8)isprime()

函数原型:BOOL isprime(x)

参数类型:big x;

功能:判断一个大数是否为素数,使用概率测试算法

返回值:x为素数返回TRUE,否则返回FALSE

3.3算法实现的代码

/*1 3,5)门限秘密共享 t=3,n=5

2 500位左右的大整数,作为秘密,验收时给,每个放到一个txt文件中

3 随机生成5个d值

4 中间数据显示在屏幕上,包括5个d值,N值,M值,以及最后恢复了的秘密值

5 最后恢复秘密k,利用compare()函数,验证是否跟给的秘密相同*/

#include数据分析

通过测试老师验收时所给的多组数据,来验证编写算法代码的正确性

当秘密为secret0.txt时

通过多组实验数据验证,可以确定程序的正确性没有问题,能够将秘密成功划分为多个子秘密,并且在t个子秘密下可以恢复秘密,而在t-1个子秘密下无法恢复。