防火墙双通道协议、NAT、双机热备、IDS问题总结

目录

1. 防火墙如何处理双通道协议?

2. 防火墙如何处理nat?

3. 防火墙支持那些NAT技术,主要应用场景是什么?

4. 当内网PC通过公网域名解析访问内网服务器时,会存在什么问题,如何解决?请详细说明

5. 防火墙使用VRRP实现双机热备时会遇到什么问题,如何解决?详细说明

6. 防火墙支持那些接口模式,一般使用在那些场景?

7. 什么是IDS?

8. IDS和防火墙有什么不同?

9. IDS工作原理?

10. IDS的主要检测方法有哪些详细说明?

11. IDS的部署方式有哪些?

12. IDS的签名是什么意思?签名过滤器有什么作用?例外签名配置作用是什么?

1. 防火墙如何处理双通道协议?

双通道:控制和传输是分离的,符合双进程的

主要有FTP RTSP DNS QQ MSN 微信

控制进程与传输进程分离,意味着控制进程的协议和端口与传输进程的协议和端口不一致

多通道协议无法用安全策略表去解决如果强行解决会导致安全策略的颗粒度过大,防火墙防御失

效。

ASPF可以抓取并分析 根据ASPF分析控制进程特殊报

多通道协议的控制报文 文找到传输进程的报文参数,

并找到传输进程所需的 生成server-map表,放行传

详细网络参数(多通道 --------------------》 输进程报文。

协议都是通过控制进程 传输进程匹配server-mao表

报文协商处理传输进程 后生成会话表,传输进程后

网络参数) 续报文匹配会话表。

2. 防火墙如何处理nat?

在路由器上nat针对多通道协议也会像防火墙那样抓取控制进程中协商传输进程网络参数的报文,进而生 成传输进程返回的nat映射。

ALG Application Level Gateway 应用网关,用来处理上述应用层数据在NAT场景转换问题。 这也是导致交换机一般没有nat的主要原因。

ALG 在nat会 抓包,生成一个返回的映射,重新算校验

三层交换机和路由器的区别:

看有无nat技术

三层交换机 nat的活很重,没有特殊的硬件支撑,内存和cup能力是比较薄弱的

路由器:内存大,cup能力强。

nat其实就是对数据包做一次大的手术,地址的转换,校验重新计算,多通道协议的分析,动态生成一个返回的映射,工作繁重。

3. 防火墙支持那些NAT技术,主要应用场景是什么?

源NAT 主要应用于私网用户访问公网的场景

server nat 主要应用于公网用户访问私网服务的场景

双向NAT 双向NAT主要应用在同时有外网用户访问内部服务器和私网用户访问内部服务器的场景

4. 当内网PC通过公网域名解析访问内网服务器时,会存在什么问题,如何解决?请详细说明

私网进行回包 来回路径不一致

解决方案

防火墙上做域内双转

给域内架一台dns服务器

5. 防火墙使用VRRP实现双机热备时会遇到什么问题,如何解决?详细说明

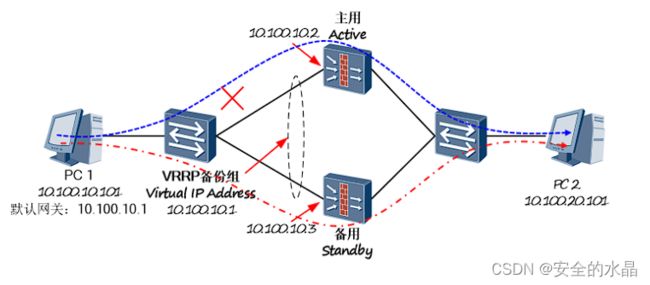

双机热备:防火墙部署在网络出口位置时,为了防止发生故障影响业务,部署两台防火墙组成双机热备,两台防火墙的型号、类型、数量都要相同。

存在问题:

- 当主防火墙坏掉,自动选择备用,但不会进入会话表,因为会话表是由首保机制建立解决方案: 关闭流量监测,使用非首包建立会话表。

- 当防火墙的线路有一条断开,并不会切换到另外一台防火墙。解决:备份组

6. 防火墙支持那些接口模式,一般使用在那些场景?

部署透明模式(L2):适用于用户不希望改变现有网络规划和配置的场景

部署路由模式(L3):适用于需要防火墙提供路由和NAT功能的场景

部署混合模式(L1):适用于防火墙在网络中即有二层接口,又有三层接口的场景

部署旁路模式(Tap):适用于用户希望试用防火墙的监控、统计、入侵防御等功能,暂时不将防火墙直连在网络里

7. 什么是IDS?

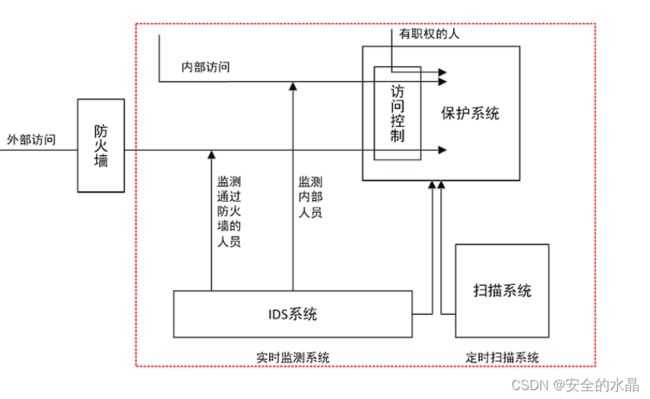

IDS(入侵检测系统):入侵检测是防火墙的合理补充,帮助系统对付网络攻击,扩展了系统管理员的安全管理能力,提高了信息安全基础结构的完整性。主要针对防火墙涉及不到的部分进行检测。

入侵检测主要面对的三类用户:

- 合法用户

- 伪装用户

- 秘密用户

8. IDS和防火墙有什么不同?

防火墙是针对黑客攻击的一种被动的防御,旨在保护;IDS则是主动出击寻找潜在的攻击者,发现入侵行为。

防火墙可以允许内部的一些主机被外部访问,IDS则没有这些功能,只是监视和分析用户和系统活动。

防火墙是设置在保护网络(本地网络)和外部网络之间的一道防御系统。

防火墙只是防御为主,通过防火墙的数据便不再进行任何操作,IDS则进行实时的检测,发现入侵行为即可做出反应,是对防火墙弱点的修补。

9. IDS工作原理?

识别入侵者

识别入侵行为

检测和监视已成功的入侵

为对抗入侵提供信息与依据,防止时态扩大

10. IDS的主要检测方法有哪些详细说明?

异常检测模型**(Anomaly Detection)

首先总结正常操作应该具有的特征(用户轮廓),当用户活动与正常行为有重大偏离时即被认为是 入侵。

误用检测模型**(Misuse Detection)

收集非正常操作的行为特征,建立相关的特征库,当检测的用户或系统行为与库中的记录相匹配时,系 统就认为这种行为是入侵,误用检测模型也称为特征检测(Signature-based detection)。

11. IDS的部署方式有哪些?

共享模式和交换模式:从HUB上的任意一个接口,或者在交换机上做端口镜像的端口上收集信息。

隐蔽模式:在其他模式的基础上将探测器的探测口IP地址去除,使得IDS在对外界不可见的情况下正常工作

Tap模式:以双向监听全双工以太网连接中的网络通信信息,能捕捉到网络中的所有流量,能记录完整的状态信息使得与防火墙联动或发送Reset包更加容易

In-Iine模式:直接将IDS串接在通信线路中,位于交换机和路由器之间。这种模式可以将威胁通信包丢弃,以实时阻断网络攻击

混合模式:通过监听所有连接到防火墙的网段,全面了解网络状况。

12. IDS的签名是什么意思?签名过滤器有什么作用?例外签名配置作用是什么?

IDS的签名:入侵防御签名用来描述网络中存在的攻击行为的特征,通过将数据流和入侵防御签名进行比较来检测和防范攻击。如果某个数据流匹配了某个签名中的特征项时,设备会按照签名的动作来处理数据流。入侵防御签名分为预定义和自定义签名。

签名过滤器作用:由于设备升级签名库后会存在大量签名,而这些签名没有进行分类,且有些签名所包含的特征本网络中不存在,需要设置签名过滤器对其进行管理,并过滤掉。

签名过滤器的动作:

阻断:丢弃命中签名的报文,并记录日志

告警:对命中签名的报文放行,但记录日志。

采用签名的缺省动作,实际动作以签名的缺省动作为准

例外签名:

作用:由于签名过滤器会批量过滤出签名,且通常为了方便管理会设置为统一的动作。如果管理员需要将某些 签名设置为与过滤器不同的动作时,可将这些签名引入到例外签名中,并单独配置动作。

动作:

阻断:丢弃命中签名的报文并记录日志

告警:对命中签名的报文放行,但记录日志

放行:对命中签名的报文放行,且不记录日志。

--------------------------------------------------------------------------------------------------------

ftp

如果选择主动模式(PORT)

客户端端口号(客户端提供的)为客户端向服务器发送的六个数字最后两个=一个数字乘256+第二个数字

服务端的端口号为20,服务器主动给客户端

被动模式(pasv)

服务器端口号(服务器提供的)为服务器向客户端发送的六个数字最后两个=一个数字乘256+第二个数字

例如 8*256+5