- TCP/IP端口大全

weixin_34326558

网络操作系统数据库

1tcpmuxTCP端口服务多路复用5rje远程作业入口7echoEcho服务9discard用于连接测试的空服务11systat用于列举连接了的端口的系统状态13daytime给请求主机发送日期和时间17qotd给连接了的主机发送每日格言18msp消息发送协议19chargen字符生成服务;发送无止境的字符流20ftp-dataFTP数据端口21ftp文件传输协议(FTP)端口;有时被文件服务协

- Cortex-M3基础

guanjianhe

stm32Cortex-M3stm32f1

Cortex-M3有15个通用寄存器R0-R15,其中R0-R7所有指令都能访问它们。R8-R12这5个寄存器32位的所有指令都能访问,16位指令只有少部分能访问。R13是堆栈指针,又可分为两种:MSP(主堆栈指针)和PSP(进程堆栈指针)。R14是连接寄存器,用于在调用子程序时存储返回地址。R15时程序计数器。控制寄存器(CONTROL)是Cortex-M3内核的特殊功能寄存器之一。bit3-b

- 解锁数字化转型的双引擎:MSP和CMP的力量

联蔚盘云

网络大数据人工智能数字化MSPCMP云计算

随着企业数字化转型的深入,云计算已经成为现代企业IT基础设施的重要组成部分。为了高效地管理和优化多云环境,企业通常会依赖管理服务提供商(ManagedServiceProviders,MSP)和云管理平台(CloudManagementPlatforms,CMP)。本文将探讨MSP和CMP的定义、功能、优势及如何选择适合自己企业的解决方案。什么是管理服务提供商(MSP)?管理服务提供商(MSP)是

- 2024年电赛H题全开源

fighter_shi

单片机嵌入式硬件

当题目出来的的那一刻,看到了M0芯片,我们实验室只有一块板子,并且我没有接触过M0,电赛只准备了TI的MSP430f5529。但是我并没有放弃,决然的选择了H题。基本上将四问全做出来,可是测试由于使用了感为科技的寻迹模块,因此只测试了题目的第一问。一、元器件选择小车底盘我们选择了轮趣科技的MG310电机,加48mm的轮子。控制MCU选择M0G3507寻迹感为科技的寻迹角度传感器采用JY61PPCB

- MSP430与STM32微控制器的性能对比分析

嵌入式杂谈

stm32嵌入式硬件单片机

在微控制器领域,MSP430和STM32是两款非常受欢迎的产品,它们各自有着独特的特点和优势。本文将对MSP430微控制器进行介绍,并与STM32进行性能对比,以帮助读者更好地理解这两款微控制器的特点和适用场景。引言微控制器(MCU)是嵌入式系统的核心,广泛应用于各种电子产品和智能设备中。MSP430和STM32是两个不同厂商生产的微控制器系列,分别由德州仪器(TI)和意法半导体(STMicroe

- msp430g2533之uart

wuweiwangyao

嵌入式msp430

好久之前做的,贴上来分享下#include"msp430g2533.h"volatileintj;voidUART0_send_byte(unsignedchardata)//发送一位{for(j=10000;j>0;j--);UCA0TXBUF=data;}voidUART0_send_str(char*s)//发送字符串{while(*s!='\0'){UART0_send_byte(*s++

- msp430g2533之iic(硬件iic)

wuweiwangyao

嵌入式msp430

#include#includeunsignedintRxByteCtr;unsignedintRxWord;volatileintj;floattemp;voidUART0_send_byte(unsignedchardata){for(j=10000;j>0;j--);UCA0TXBUF=data;}voidUART0_send_str(char*s){while(*s!='\0'){UART

- MSP432E401Y-用定时器中断控制LED闪烁

丢萌

ccsmsp

一、初始化以及初始化配置要使用GPTM(GPIO_TIMER),必须先配置对应的RCGCTIMER寄存器中的TIMERn(分配时钟需求),如果同时信号要从对应的引脚输出则需要同时配置对应的RCGCGPIO寄存器(参考前几篇)。如果启用了GPIO则需要配置GPIOTCTL寄存器中的PMCn,用于将CCP信号分给对应的引脚。二、模式以及模式配置技术手册一共罗列了五种功能的配置方案:1.One-shot

- Ableton Live 连接 Arduino 教程

Kidult

你有没有想过,用Arduino做一个简单的MIDIcontroller,控制AbletonLive中的参数?如果想实现两者的连接,以前的解决方案比较复杂,需要基于Max/MSP,用Maxuino实现,还需要在Arduino上安装对应的固件。有没有更简单的方法呢?ConnectionKit好消息是,Ableton已经提供了官方的ConnectionKit,其中包含了与流行的外接设备的连接工具如Ard

- HAL库 MspInit()函数相关说明

枫-琳

stm32嵌入式硬件单片机学习

HAL_xxx_MspInit()函数是HAL库中的一个回调函数,它会被对应的HAL_xxx_Init()函数调用,是一个弱函数,它的作用是存放GPIO、CLOCK、NVIC、DMA等外设的初始化代码。例如,用STM32CubeMX配置TIM生成的代码:正点原子基本定时器HAL库例程代码:两者类比起来看。Msp:MCUSpecificPackage,即MCU特定程序包,也称MCU具体方案。HAL_

- (1)短距离(<10KM)

EmotionFlying

【遥测无线电】开源无人机遥测无线电CopterArduPilot

文章目录1.1Bluetooth1.2CUAVPW-Link1.3ESP8266wifitelemetry1.4ESP32wifitelemetry1.5FrSkytelemetry1.6Yaapu双向遥测地面站1.7HOTTtelemetry1.8MSP(MultiWii串行协议)(4.1版)1.9MSP(version4.2)1.10SiKRadiov11.11SiKRadiov21.12Si

- 27-基于stm32单片机心率血氧血压检测报警系统程序代码原理图元件清单

C51_STM32

数据库mongodb心率血压检测

功能介绍:采用stm32单片机作为主控CPU,采用MAX30102模块采集心率和血氧,采用MSP20血压传感器采集血压,OLED显示相关数据,并且通过蓝牙模块HC-05上传到手机APP,当心率低于50或者血氧低于90%,蜂鸣器进行报警,MAX30102是一种集成了红外发光二极管和光电检测器的传感器模块,其主要应用于心率和血氧饱和度监测。该模块可以通过红外LED和红外光电二极管检测到血液中的脉搏波,

- MSP432P401R快速上手

刘景贤

单片机嵌入式硬件

一,准备(环境安装)用的keil5环境安装视频https://www.bilibili.com/video/BV1z4411u76P/?spm_id_from=333.337.search-card.all.click&vd_source=c66e6183ead1715d20c8afce53b0923b略Code:指令部分,RO-data:只读数据RW-data:全局变量ZI-data:初始化为0

- 基于国产CH32V307单片机的图像混沌加密

Onward and upward445

FPGA混沌系统单片机5G嵌入式硬件

技术报告基于国产CH32V307单片机的图像混沌加密作者:夏明李佩冉学校:南京信息工程大学时间:2022年12月18日目录第一章开发应用背景1.1混沌图像加密、混沌系统简介1.2国内外研究现状以及发展趋势第二章开发理论基础与理论验证第三章CH32V307单片机开发的可视化操作3.1CH32V307单片机图像混沌加密开发硬件设备3.1.1CH32V307开发板3.1.2LCD显示屏MSP18033.

- Cotex-M3中断处理的具体行为(状态保存以及恢复机制等)

唐·柯里昂798

Cotex-M3内核知识stm32mcu单片机笔记经验分享

layout:posttitle:“中断的具体行为”date:2024-1-1715:39:08+0800tags:Cotex-M3Cotex-M3权威指南中断的具体行为入栈:把8个寄存器的值压入栈取向量:从向量表中找出对应的服务程序入口地址选择堆栈指针MSP/PSP,更新堆栈指针SP,更新连接寄存器LR,更新程序计数器PC入栈自动保存现场的必要部分:依次把xPSR,PC,LR,R12以及R3-R

- 服务器端口大全

anderyu

网络编程服务器端口

1tcpmuxTCP端口服务多路复用5rje远程作业入口7echoEcho服务9discard用于连接测试的空服务11systat用于列举连接了的端口的系统状态13daytime给请求主机发送日期和时间17qotd给连接了的主机发送每日格言18msp消息发送协议19chargen字符生成服务;发送无止境的字符流20ftp-dataFTP数据端口21ftp文件传输协议(FTP)端口;有时被文件服务协

- RT-Thread: STM32F103的DAC 操作、DAC驱动

软饭硬吃666

RT-ThreadSTM32stm32嵌入式硬件单片机RT-Thread

说明:文档记录基于RT-Thread的STM32F103外设DAC操作。1.DAC的GPIO配置函数位于drivers\stm32f1xx_hal_msp.c//DAC底层驱动,时钟配置,引脚配置//此函数会被HAL_DAC_Init()调用//hdac:DAC句柄voidHAL_DAC_MspInit(DAC_HandleTypeDef*hdac){GPIO_InitTypeDefGPIO_In

- bootrom是什么?

qxqxa

Linux内核之启动流程单片机stm32嵌入式硬件

其实像arm32的单片机是不需要bootrom,通过拨码开关,去找到该在那种介质上启动;不同的启动模式对应的不同的启动pc地址,比如stm32:会在0x00000000处取出栈指针MSP的初始值(存储的是栈顶地址__initial_sp);会在0x00000004处取出程序指针PC的初始值(存储的是首条指令Reset_Handler的地址);如下图对应不同启动模式的不同sp,pc值,这个是由硬件决

- 聊一聊我是怎么学习单片机的

莫听穿林打叶声儿

学习单片机嵌入式硬件

1、我先聊一下我接触过的单片机有stc89c51、stm32、atmel51、msp430,大概就这么几种,水平很菜但是摸索一下应该很快就会上手做些简单的程序;2、首先需要对电子设计,程序设计要有兴趣,不然没什么动力,如果你觉得学这个赚的多,你也可以尝试学习;3、可能我跟大多数人一样51入门,在学校里面课本上就是什么寄存器,汇编之类的,反正听得云里雾里,最后可能能学会个汇编控制LED闪烁,仅此而已

- 基于单片机的烟草干燥温度控制系统设计

电气_空空

毕业设计单片机嵌入式硬件

摘要:烟草干燥研究一直备受国内外烟草工作者的重视,在烟草干燥的方法中热风管处理法是利用热空气对流使烟草达到干燥的效果,这样可以控制烟草干燥时的温度,使烟草能够更好更快地干燥,因此温度的检测和控制是很重要的。本文基于单片机和外部传感器及模数转换器设计了烟草温度检测与控制装置。将铂电阻PT100作为温度传感器检测温度,通过模数转换器AD7705对数据进行模数转换,并传给MSP430F149单片机处理,

- 不要用BLE了好吧(续)(2017-04-11 23:35)

沧海一声笑的DIY宇宙

非常奇怪的问题,发送MSP_IDENT,能收到飞控应答数据。但是发送MSP_SET_RAW_RC,却没有任何回答。但是看MWC源代码,它应该回一个收到的消息啊。一开始考虑是校验码不正确,因为java的byte是带符号的,怀疑是^操作结果和飞控的c代码结果不同。但是写代码测了下是一样的。没办法打算用arduino+另外一个BLE模块搭建一个测试环境来测试。忽然又想把MSP_SET_RAW_RC和MS

- hal库串口详解

养一只哈士奇

网络

HAL库外设初始化MSP回调机制HAL_PPP_Init()PPP是任意外设,会自动调用MSP回调函数~>HAL_PPP_MspInit()HAL_PPP_MspInit()配置外设,如USART1PA9,PA10,可以重新定义,因为weak是弱定义如果HAL_PPP_Init()被调用3次,则HAL_PPP_MspInit()也被调用3次,要根据外设寄存器基地址来区分HAL库外设初始化MSP回调

- MSP430使用__delay_cycles实现延时1ms和1us

sdhdwyx

msp430msp430延时

在这里,我来讨论一下关于MSP430单片机使用__delay_cycles延时的问题.IARforMSP430编译器提供了一个编译器内联的精确延时函数(并非真正的函数)以提供用户精确延时使用,该函数原型是:__intrinsicvoid__delay_cycles(unsignedlong__cycles);该内部函数实现__cycles个CPU周期的延时,但对于该参数的设置,我要陈述一下:__c

- c语言编程实现超声波测距项目实战

Mr_bd1e

本实验是基于MSP430利用HC-SR04超声波传感器进行测距,测距范围是3-65cm,讲得到的数据显示在LCD1602液晶屏上。模块工作原理如下(1)采用IO触发测距,给至少10us的高电平信号;(2)模块自动发送8个40khz的方波,自动检测是否有信号返回;(3)有信号返回,通过IO输出一高电平,高电平持续的时间就是超声波从发射到返回的时间(4计算测试距离测试距离=(高电平时间*声速(340M

- MSP、CSP、BSP这三个缩写的具体意义

struggle_success

单片机嵌入式硬件

MSP单片机支援包(MCUSupportPackage):是单片机底层的代码,同款芯片可以共享。BSP可使用MSP的代码。我们要初始化和MCU无关的东西:例如串口协议,波特率,奇偶校验,停止位…,这些设置和使用什么样的MCU没有任何关系。所以就把串口抽像成为一个“串口”。有了抽像的串口,这个“串口”就要在MCU上进行承载,例如用STM32进行承载,PA9为发送,PA10为接收,MSP就是要初始化P

- 通过MSP430定时器实现led灯的闪烁

d36a3fd5b3e4

姓名:杨汉雄学号:19011210569【嵌牛导读】MSP430系列单片机是美国德州仪器(TI)1996年开始推向市场的一种16位超低功耗、具有精简指令集(RISC)的混合信号处理器(MixedSignalProcessor)。定时器模块是MSP430单片机中非常重要的资源,可以用来实现定时控制、频率测量、脉宽测量以及PWM等信号产生。MSP430单片机定时器资源包括看门狗定时器(WDT)、通用定

- MSP帮助台软件自动化计费提高工作效率

Zoho_Manager

运维自动化运维MSP帮助台软件

于MSP及其客户来说,复杂的计费过程既昂贵又令人沮丧。随着MSP业务的增长,由于多种因素,该过程变得更加复杂,例如:-不同的记录保存系统,通常会导致不正确的计费-IT服务台工具中的自动计费功能不可用-手动计费,增加了人为错误的风险-缺乏自动化,阻碍了跟踪和计费客户使用的各种服务的能力ZylkerCorp.是一家不断发展的MSP,由于推荐和值得信赖的声誉,它正在获得新客户。Zylker的增长如此之快

- 学习笔记-CCS-MSP430F5529[快速入门篇二]

syh_satck

单片机mcu驱动开发

由于2021的全国电赛延期了,从今天开始打算好好整理一下使用CCS编程的经验,本篇笔记会好好整理一下我备赛期间用CCS写的程序,包括外部中断,定时器部分的定时中断,定时器输入捕获,PWM波输出,UART,OLED(IIC),MPU6050,内容涵盖了硬件和软件部分。鉴于笔者水平有限和能力不足,文中有不到之处还请看者多包涵,我的工程源代码链接会在文章末尾贴出。先贴一张peripheral图,MSP4

- STM32F103C8驱动MPU6050姿态与tofsense报警 (四)

weixin_46290197

stm32嵌入式硬件单片机

通过上面mpu6050.c文件配置好数据下面通过两个文件获取欧拉角u8mpu_dmp_get_data(float*pitch,float*roll,float*yaw)主要原理是利用mpu自带的dmp库实现(具体是inv_mpu.h与inv_mpu.c实现)这两自文件主要是mpu6050公司提供的,不过公司针对采用MSP430的驱动(移植到STM32F1)/*$License:Copyright

- betaflight 代码结构

shanggl8

嵌入式单片机stm32嵌入式硬件

.betaflight代码结构如下表所示betaflight体系结构应用层CMSosd调参FlightfailsafegpsrescuePIDMixer抽象基础功能config飞控配置信息读写以内置flash模拟eepromFC飞控核心控制事件循环MSCusb-storage、fat等文件系统交互MSP管理协议OSD字幕叠加telemetry遥测回传相关RX接收机相关交互a7105、cc2500、

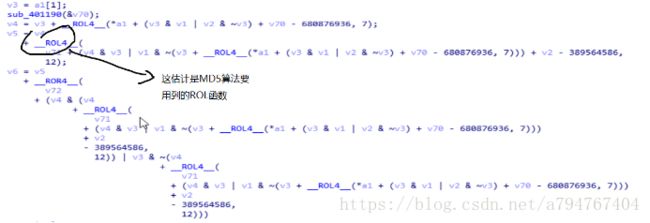

- 关于旗正规则引擎中的MD5加密问题

何必如此

jspMD5规则加密

一般情况下,为了防止个人隐私的泄露,我们都会对用户登录密码进行加密,使数据库相应字段保存的是加密后的字符串,而非原始密码。

在旗正规则引擎中,通过外部调用,可以实现MD5的加密,具体步骤如下:

1.在对象库中选择外部调用,选择“com.flagleader.util.MD5”,在子选项中选择“com.flagleader.util.MD5.getMD5ofStr({arg1})”;

2.在规

- 【Spark101】Scala Promise/Future在Spark中的应用

bit1129

Promise

Promise和Future是Scala用于异步调用并实现结果汇集的并发原语,Scala的Future同JUC里面的Future接口含义相同,Promise理解起来就有些绕。等有时间了再仔细的研究下Promise和Future的语义以及应用场景,具体参见Scala在线文档:http://docs.scala-lang.org/sips/completed/futures-promises.html

- spark sql 访问hive数据的配置详解

daizj

spark sqlhivethriftserver

spark sql 能够通过thriftserver 访问hive数据,默认spark编译的版本是不支持访问hive,因为hive依赖比较多,因此打的包中不包含hive和thriftserver,因此需要自己下载源码进行编译,将hive,thriftserver打包进去才能够访问,详细配置步骤如下:

1、下载源码

2、下载Maven,并配置

此配置简单,就略过

- HTTP 协议通信

周凡杨

javahttpclienthttp通信

一:简介

HTTPCLIENT,通过JAVA基于HTTP协议进行点与点间的通信!

二: 代码举例

测试类:

import java

- java unix时间戳转换

g21121

java

把java时间戳转换成unix时间戳:

Timestamp appointTime=Timestamp.valueOf(new SimpleDateFormat("yyyy-MM-dd HH:mm:ss").format(new Date()))

SimpleDateFormat df = new SimpleDateFormat("yyyy-MM-dd hh:m

- web报表工具FineReport常用函数的用法总结(报表函数)

老A不折腾

web报表finereport总结

说明:本次总结中,凡是以tableName或viewName作为参数因子的。函数在调用的时候均按照先从私有数据源中查找,然后再从公有数据源中查找的顺序。

CLASS

CLASS(object):返回object对象的所属的类。

CNMONEY

CNMONEY(number,unit)返回人民币大写。

number:需要转换的数值型的数。

unit:单位,

- java jni调用c++ 代码 报错

墙头上一根草

javaC++jni

#

# A fatal error has been detected by the Java Runtime Environment:

#

# EXCEPTION_ACCESS_VIOLATION (0xc0000005) at pc=0x00000000777c3290, pid=5632, tid=6656

#

# JRE version: Java(TM) SE Ru

- Spring中事件处理de小技巧

aijuans

springSpring 教程Spring 实例Spring 入门Spring3

Spring 中提供一些Aware相关de接口,BeanFactoryAware、 ApplicationContextAware、ResourceLoaderAware、ServletContextAware等等,其中最常用到de匙ApplicationContextAware.实现ApplicationContextAwaredeBean,在Bean被初始后,将会被注入 Applicati

- linux shell ls脚本样例

annan211

linuxlinux ls源码linux 源码

#! /bin/sh -

#查找输入文件的路径

#在查找路径下寻找一个或多个原始文件或文件模式

# 查找路径由特定的环境变量所定义

#标准输出所产生的结果 通常是查找路径下找到的每个文件的第一个实体的完整路径

# 或是filename :not found 的标准错误输出。

#如果文件没有找到 则退出码为0

#否则 即为找不到的文件个数

#语法 pathfind [--

- List,Set,Map遍历方式 (收集的资源,值得看一下)

百合不是茶

listsetMap遍历方式

List特点:元素有放入顺序,元素可重复

Map特点:元素按键值对存储,无放入顺序

Set特点:元素无放入顺序,元素不可重复(注意:元素虽然无放入顺序,但是元素在set中的位置是有该元素的HashCode决定的,其位置其实是固定的)

List接口有三个实现类:LinkedList,ArrayList,Vector

LinkedList:底层基于链表实现,链表内存是散乱的,每一个元素存储本身

- 解决SimpleDateFormat的线程不安全问题的方法

bijian1013

javathread线程安全

在Java项目中,我们通常会自己写一个DateUtil类,处理日期和字符串的转换,如下所示:

public class DateUtil01 {

private SimpleDateFormat dateformat = new SimpleDateFormat("yyyy-MM-dd HH:mm:ss");

public void format(Date d

- http请求测试实例(采用fastjson解析)

bijian1013

http测试

在实际开发中,我们经常会去做http请求的开发,下面则是如何请求的单元测试小实例,仅供参考。

import java.util.HashMap;

import java.util.Map;

import org.apache.commons.httpclient.HttpClient;

import

- 【RPC框架Hessian三】Hessian 异常处理

bit1129

hessian

RPC异常处理概述

RPC异常处理指是,当客户端调用远端的服务,如果服务执行过程中发生异常,这个异常能否序列到客户端?

如果服务在执行过程中可能发生异常,那么在服务接口的声明中,就该声明该接口可能抛出的异常。

在Hessian中,服务器端发生异常,可以将异常信息从服务器端序列化到客户端,因为Exception本身是实现了Serializable的

- 【日志分析】日志分析工具

bit1129

日志分析

1. 网站日志实时分析工具 GoAccess

http://www.vpsee.com/2014/02/a-real-time-web-log-analyzer-goaccess/

2. 通过日志监控并收集 Java 应用程序性能数据(Perf4J)

http://www.ibm.com/developerworks/cn/java/j-lo-logforperf/

3.log.io

和

- nginx优化加强战斗力及遇到的坑解决

ronin47

nginx 优化

先说遇到个坑,第一个是负载问题,这个问题与架构有关,由于我设计架构多了两层,结果导致会话负载只转向一个。解决这样的问题思路有两个:一是改变负载策略,二是更改架构设计。

由于采用动静分离部署,而nginx又设计了静态,结果客户端去读nginx静态,访问量上来,页面加载很慢。解决:二者留其一。最好是保留apache服务器。

来以下优化:

- java-50-输入两棵二叉树A和B,判断树B是不是A的子结构

bylijinnan

java

思路来自:

http://zhedahht.blog.163.com/blog/static/25411174201011445550396/

import ljn.help.*;

public class HasSubtree {

/**Q50.

* 输入两棵二叉树A和B,判断树B是不是A的子结构。

例如,下图中的两棵树A和B,由于A中有一部分子树的结构和B是一

- mongoDB 备份与恢复

开窍的石头

mongDB备份与恢复

Mongodb导出与导入

1: 导入/导出可以操作的是本地的mongodb服务器,也可以是远程的.

所以,都有如下通用选项:

-h host 主机

--port port 端口

-u username 用户名

-p passwd 密码

2: mongoexport 导出json格式的文件

- [网络与通讯]椭圆轨道计算的一些问题

comsci

网络

如果按照中国古代农历的历法,现在应该是某个季节的开始,但是由于农历历法是3000年前的天文观测数据,如果按照现在的天文学记录来进行修正的话,这个季节已经过去一段时间了。。。。。

也就是说,还要再等3000年。才有机会了,太阳系的行星的椭圆轨道受到外来天体的干扰,轨道次序发生了变

- 软件专利如何申请

cuiyadll

软件专利申请

软件技术可以申请软件著作权以保护软件源代码,也可以申请发明专利以保护软件流程中的步骤执行方式。专利保护的是软件解决问题的思想,而软件著作权保护的是软件代码(即软件思想的表达形式)。例如,离线传送文件,那发明专利保护是如何实现离线传送文件。基于相同的软件思想,但实现离线传送的程序代码有千千万万种,每种代码都可以享有各自的软件著作权。申请一个软件发明专利的代理费大概需要5000-8000申请发明专利可

- Android学习笔记

darrenzhu

android

1.启动一个AVD

2.命令行运行adb shell可连接到AVD,这也就是命令行客户端

3.如何启动一个程序

am start -n package name/.activityName

am start -n com.example.helloworld/.MainActivity

启动Android设置工具的命令如下所示:

# am start -

- apache虚拟机配置,本地多域名访问本地网站

dcj3sjt126com

apache

现在假定你有两个目录,一个存在于 /htdocs/a,另一个存在于 /htdocs/b 。

现在你想要在本地测试的时候访问 www.freeman.com 对应的目录是 /xampp/htdocs/freeman ,访问 www.duchengjiu.com 对应的目录是 /htdocs/duchengjiu。

1、首先修改C盘WINDOWS\system32\drivers\etc目录下的

- yii2 restful web服务[速率限制]

dcj3sjt126com

PHPyii2

速率限制

为防止滥用,你应该考虑增加速率限制到您的API。 例如,您可以限制每个用户的API的使用是在10分钟内最多100次的API调用。 如果一个用户同一个时间段内太多的请求被接收, 将返回响应状态代码 429 (这意味着过多的请求)。

要启用速率限制, [[yii\web\User::identityClass|user identity class]] 应该实现 [[yii\filter

- Hadoop2.5.2安装——单机模式

eksliang

hadoophadoop单机部署

转载请出自出处:http://eksliang.iteye.com/blog/2185414 一、概述

Hadoop有三种模式 单机模式、伪分布模式和完全分布模式,这里先简单介绍单机模式 ,默认情况下,Hadoop被配置成一个非分布式模式,独立运行JAVA进程,适合开始做调试工作。

二、下载地址

Hadoop 网址http:

- LoadMoreListView+SwipeRefreshLayout(分页下拉)基本结构

gundumw100

android

一切为了快速迭代

import java.util.ArrayList;

import org.json.JSONObject;

import android.animation.ObjectAnimator;

import android.os.Bundle;

import android.support.v4.widget.SwipeRefreshLayo

- 三道简单的前端HTML/CSS题目

ini

htmlWeb前端css题目

使用CSS为多个网页进行相同风格的布局和外观设置时,为了方便对这些网页进行修改,最好使用( )。http://hovertree.com/shortanswer/bjae/7bd72acca3206862.htm

在HTML中加入<table style=”color:red; font-size:10pt”>,此为( )。http://hovertree.com/s

- overrided方法编译错误

kane_xie

override

问题描述:

在实现类中的某一或某几个Override方法发生编译错误如下:

Name clash: The method put(String) of type XXXServiceImpl has the same erasure as put(String) of type XXXService but does not override it

当去掉@Over

- Java中使用代理IP获取网址内容(防IP被封,做数据爬虫)

mcj8089

免费代理IP代理IP数据爬虫JAVA设置代理IP爬虫封IP

推荐两个代理IP网站:

1. 全网代理IP:http://proxy.goubanjia.com/

2. 敲代码免费IP:http://ip.qiaodm.com/

Java语言有两种方式使用代理IP访问网址并获取内容,

方式一,设置System系统属性

// 设置代理IP

System.getProper

- Nodejs Express 报错之 listen EADDRINUSE

qiaolevip

每天进步一点点学习永无止境nodejs纵观千象

当你启动 nodejs服务报错:

>node app

Express server listening on port 80

events.js:85

throw er; // Unhandled 'error' event

^

Error: listen EADDRINUSE

at exports._errnoException (

- C++中三种new的用法

_荆棘鸟_

C++new

转载自:http://news.ccidnet.com/art/32855/20100713/2114025_1.html

作者: mt

其一是new operator,也叫new表达式;其二是operator new,也叫new操作符。这两个英文名称起的也太绝了,很容易搞混,那就记中文名称吧。new表达式比较常见,也最常用,例如:

string* ps = new string("

- Ruby深入研究笔记1

wudixiaotie

Ruby

module是可以定义private方法的

module MTest

def aaa

puts "aaa"

private_method

end

private

def private_method

puts "this is private_method"

end

end