stix/taxii威胁情报分析2(工作模式)

原文参考链接:How to use STIX for Automated Sharing and Graphing of Cyber Threat Data

本文不打算进行翻译操作,只讲重点和我个人的看法。原文是我最近读过的文章中思路最清晰,或者说我最能看懂的一篇…………

STIX Overview

STIX itself is a set of XML schemas which together comprise a language for describing cyber threat information in a standardized manner. This is important because cyber threat sharing currently occurs manually between trusted parties; with a standardized way of describing the data, automated threat sharing becomes possible. For this purpose MITRE has also developed TAXII to share STIX data over HTTP and HTTPS.

stix/taxii概念的提出是出于共享的存在。各个机构之间的威胁情报格式不一,如果想要共享,就必须有一套标准,大家都能看的懂。从另一方面而言,标准的建立有助于机读,自动化分析存储 的完成。

总的来说,标准的提出有两个目的,差不多和协议是类似的:

- 共享

- 计算机自动化操作

如果把stix看成数据结构,那么taxii就是这些炮弹的传输方式,在haliataxii.com 上仅仅是用http 传输,但这只是个demo 的测试,因此为了安全,肯定是https 的天下。

STIX Benefits

STIX can be used to characterize indicators, TTPs, exploit targets, and other aspects of a cyber threat. STIX takes advantage of another MITRE schema, CybOX, to represent Observables, and can be extended to utilize existing schemas, such as CAPEC or OpenIOC.

STIX的数据结构中,对于表象特征(Obsevables),使用CybOX 来描述。但不等同于stix==Cybox 。不同威胁情报协议之间需要能够转换,github 上也提供了很多开源工具。

事实上有很多时候,数据处理使用的是json ,简洁高效。但是作为情报分析而言,有时候数据描述非常复杂,使用json 适得其反,xml 反倒有了优势。

为了更高级的应用,往往是使用python对应的框架如python-stix 等来描述情报内容,框架自动完成xml格式的存储。如果用户需要解读,使用对应的方法来从文件中读取数据即可。这样就避免了人为操作xml 的复杂性。

STIX can also be converted to HTML with the use of an XSLT transform

总而言之,为了支持stix 标准的实现,MITRE 组织也算是下了一番功夫,从在github 上的开源工具数目就可以看出来。然而这些框架都是验证性的demo,企业如果要实现,走的路还很长。

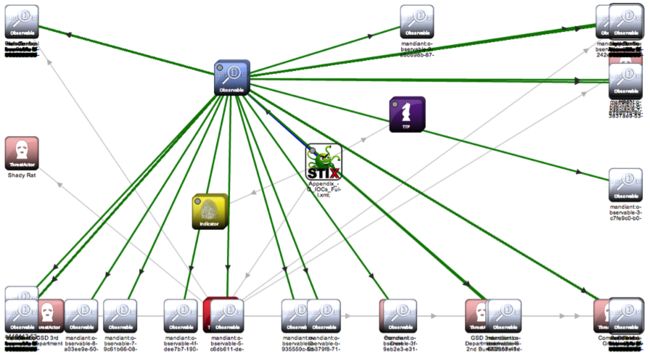

STIX Example

上图使用stix-viz 来实现。此工具的出现也是必然,从目前的趋势来讲,必然需要可视化的出现,帮助人解读。此程序在github上存在,目前安装非常简单,配置好jre即可运行。在这里吐槽一句,作者的图结构排的确实不好看。

个人对stix-viz 的看法是,这个工具目前是只能算的上雏形,在操作过程中有很多的不便,比如html版文字过于小,选项不多。但也基本上已经完成了可视化的要求。

STIX and Recorded Future

给这个标题 Recorded Future 点赞。

记录未来,正是所有安全威胁情报要做的事情。

By managing information security threat indicators in structured formats, like STIX, defenders can automate the process of finding connections between internal incidents and external sources. This can work bidirectionally: searching Recorded Future for more context around internally observed indicators, or testing trending indicators from open source reporting against internal datasets.

通过对威胁迹象的分析,可避免或者减轻威胁危害。如何关联分析,就是stix 做的事情。

- 从内部观察到的迹象去研究,比如过去是否有这样的行为发生等等。

- 从外部友商威胁情报处查询是否有诸如此类的情报,看是否知识库中有记录。

- 处理完成之后,若为新的威胁,需要最终将情报成文,并共享。