BUUCTF-Misc-1

金三胖

一张gif图,可以看到闪过了几部分的flag,用PS打开,一共有三个flag图层

得到flag{he11ohongke}

二维码

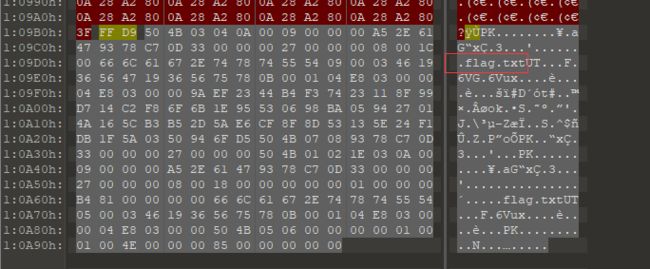

一张二维码,扫描得到secret is here,拖入010发现有一个4number.txt

用foremost分离一下,得到一个压缩包,里面是一个4number.txt的加密文件,根据文件名,想到是4位数字加密,用爆破工具爆破得到密码7639,解压得到CTF{vjpw_wnoei}

N种方法解决

一个exe文件,无法打开,拖入ida无果,拖进010发现一段伪协议

将内容用浏览器打开,得到一张二维码,扫描得到KEY{dca57f966e4e4e31fd5b15417da63269}

大白

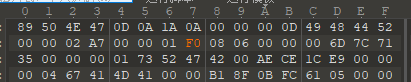

根据题目信息看不到图? 是不是屏幕太小了,想到是改图片宽高,改图片宽高有一个很好的办法,先查看图片信息,得到宽高像素值,再在010里面搜一下修改就好了,比如这里是679x256,679是02A7,256是0100,进入010搜索修改就好了

得到flag{He1l0_d4_ba1}

基础破解

一个压缩包,根据题目信息,4位数密码,爆破,得到密码2563,得到一段base64

ZmxhZ3s3MDM1NDMwMGE1MTAwYmE3ODA2ODgwNTY2MWI5M2E1Y30=

解码得到flag{70354300a5100ba78068805661b93a5c}

你竟然赶我走

一张图片,没有什么信息,拖入010,在文件尾发现flag{stego_is_s0_bor1ing}

乌镇峰会种图

同上,得到flag{97314e7864a8f62627b26f3f998c37f1}

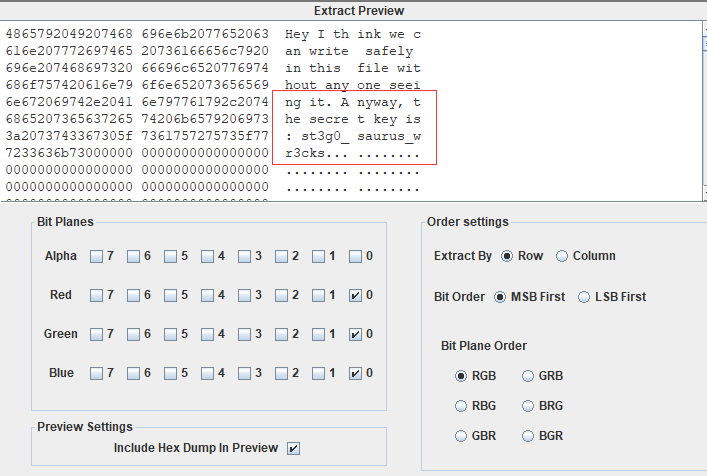

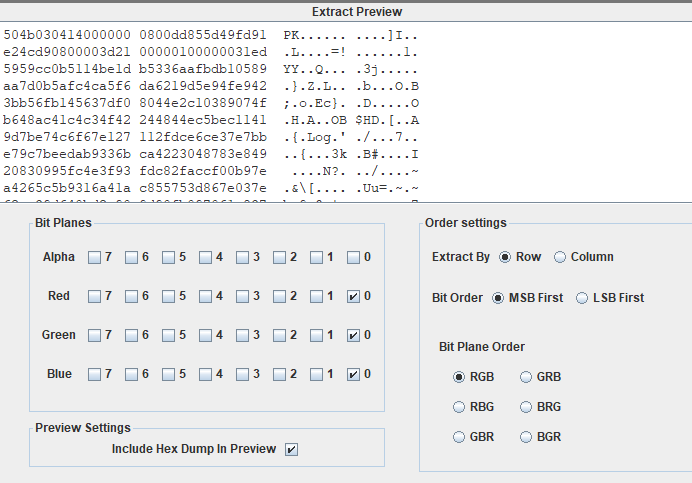

LSB

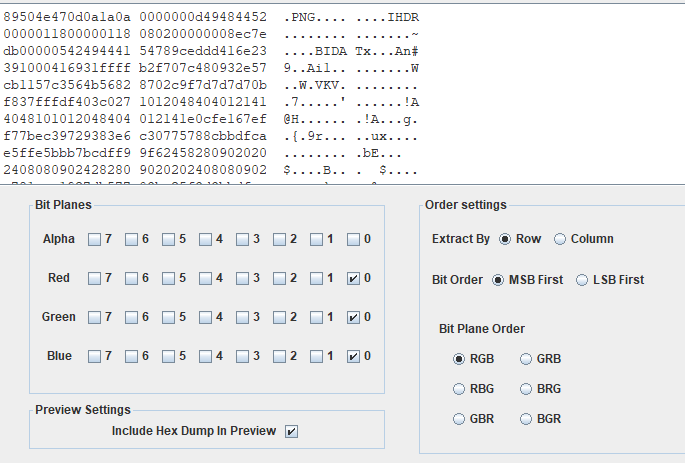

一看就知道老LSB隐写了,用Stegsolve工具打开图片,分析,发现一张png图片

保存,得到一张二维码,扫描得到cumtctf{1sb_i4_s0_Ea4y}

rar

根据题目信息,爆破,得到密码8795,解压得到flag{1773c5da790bd3caff38e3decd180eb7}

qr

扫描得到Flag{878865ce73370a4ce607d21ca01b5e59}

文件中的秘密

发现一段16进制字符串,就是flag了flag{870c5a72806115cb5439345d8b014396}

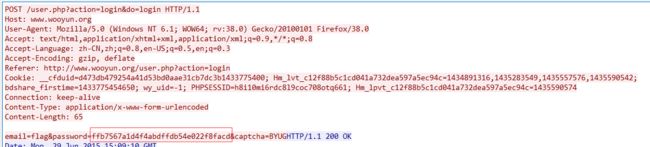

wireshark

导出http对象,发现有一个url应该是登录时候的

![]()

追踪http流,得到密码ffb7567a1d4f4abdffdb54e022f8facd

ningen

拖进010,发现有一个ningen.txt

用foremost分离一下,得到一个加密的压缩包,通过提示知道是4位数的密码,爆破得到密码8368,得到flag{b025fc9ca797a67d2103bfbc407a6d5f}

zip伪加密

伪加密,09改成00,得到flag{Adm1N-B2G-kU-SZIP}

镜子里面的世界

根据图片名称steg.png,用StegSolve工具看一下LSB隐写,得到st3g0_ saurus_wr3cks

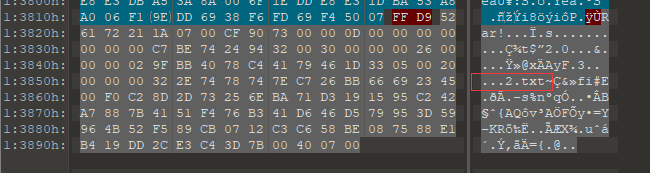

小明的保险箱

发现有一个2.txt,用foremost分离一下,得到一个加密过的压缩包,根据题目信息,爆破得到密码7869,解压得到flag{75a3d68bf071ee188c418ea6cf0bb043}

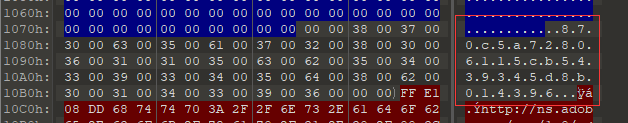

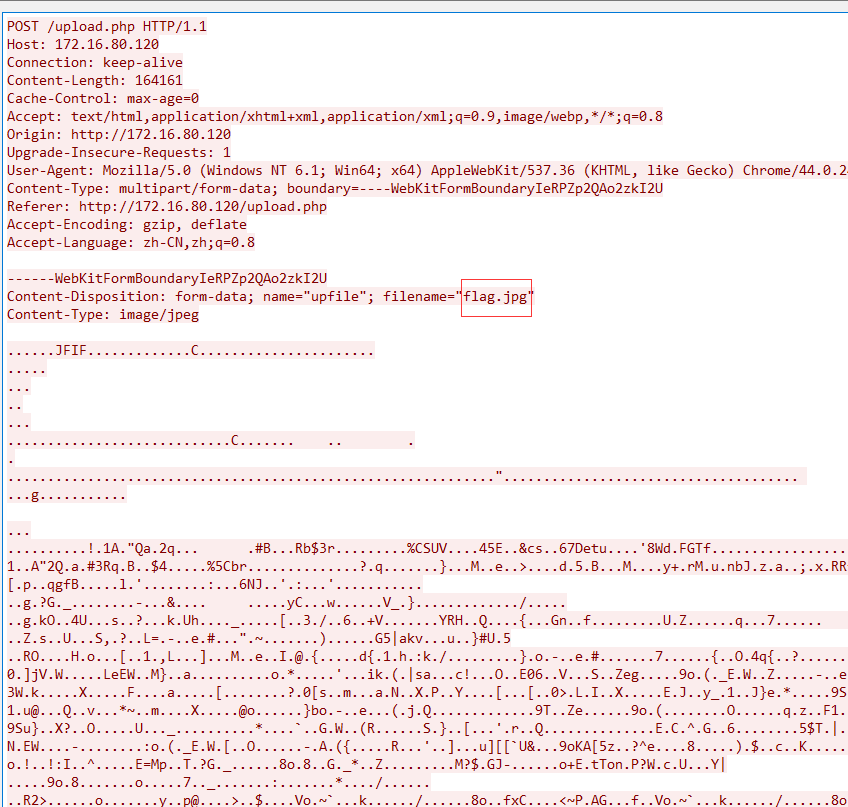

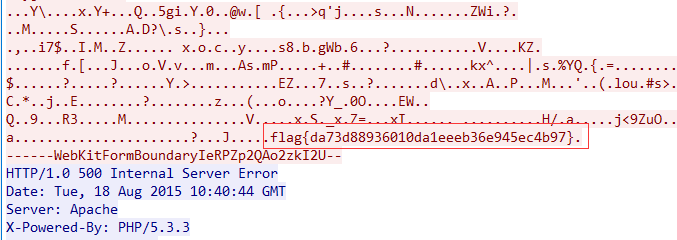

被嗅探的流量

到处http对象,发现有upload.php

上传了一张flag.png

发现flag在文件尾flag{da73d88936010da1eeeb36e945ec4b97}

爱因斯坦

在010里面发现一段字符串this_is_not_password

还发现一个flag.txt

用foremost分离一下,得到一个加密的压缩包,根据题名,爱因斯坦,猜测this_is_not_password就是密码,得到flag{dd22a92bf2cceb6c0cd0d6b83ff51606}

easycap

追踪TCP流得到FLAG:385b87afc8671dee07550290d16a8071

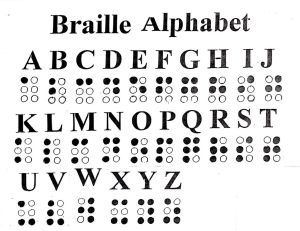

假如给我三天光明

一张图片和一个加密过了的压缩包,根据题目和图片信息判断出来,图片上面的内容是盲文

对照盲文表,得到kmdonowg

听这个音频猜到是莫斯密码,用audacity工具打开分析

得到

-.-. - ..-. .-- .--. . .. ----- ---.. --... ...-- ..--- ..--.. ..--- ...-- -.. --..

解码得到ctfwpei08732?23dz,我可能在.-对比的过程中有错误,因为BUU上面我已经提交过一次了,不能验证了,如果这类题目中发现错误,请联系我进行更改!

FLAG

没有什么信息,foremost分离无果,看看LSB隐写,得到一个压缩包

压缩包显示被损坏了,用rar自带的修复工具修复一下,得到一个elf文件,用010打开,发现hctf{dd0gf4c3tok3yb0ard4g41n~~~}

另外一个世界

文件后面发现一段二进制01101011011011110110010101101011011010100011001101110011,转文字得到koekj3s

隐藏的钥匙

在010里面发现

把里面的内容base64解码得到flag{377cbadda1eca2f2f73d36277781f00a}

[BJDCTF 2nd]最简单的misc-y1ng

压缩包伪加密,但是这里我没有分析出来是要改哪里,但是没有关系,用手机打开就好了,得到一个secret文件,发现是一个少了PNG文件头的PNG图片

加一个PNG文件头89 50 4E 47,得到一张图片,里面有一段16进制字符串,转文本得到BJD{y1ngzuishuai}

后门查杀

一个简单的办法,下载的时候先把win10的实时保护给关了

解压之后,打开实时保护,进入文件夹,后门就自己被找出来了

[BJDCTF 2nd]A_Beautiful_Picture

修改图片高度,得到BJD{PnG_He1ghT_1s_WR0ng}

来首歌吧

用audacity工具打开分析,发现一段莫斯密码

对应转换成.-再解码就好了

神秘龙卷风

一个加密的压缩包,根据题目信息,爆破得到密码5463吗,txt打开是这样的

Brainfuck解密,得到flag{e4bbef8bdf9743f8bf5b727a9f6332a8}

[BJDCTF 2nd]小姐姐-y1ng

一张美女图片,有一说一,确实感觉挺好看,图片中间发现好像断了

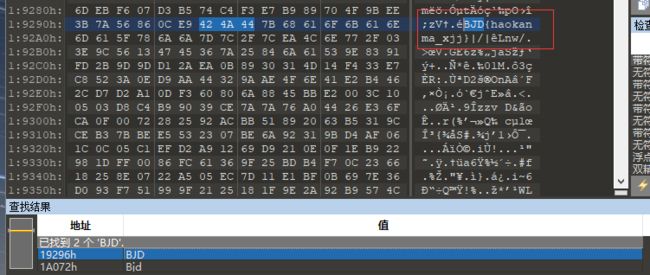

010打开分析,搜索BJD,得到BJD{haokanma_xjj}

九连环

发现存在压缩包

foremost分离一下,得到一个伪加密的压缩包,里面有一个图片和一个加密了的压缩包,图片没有得到什么信息,看了网上的博客发现是用steghide工具提取图片里面的信息

得到压缩包密码

然后解压得到flag

snake

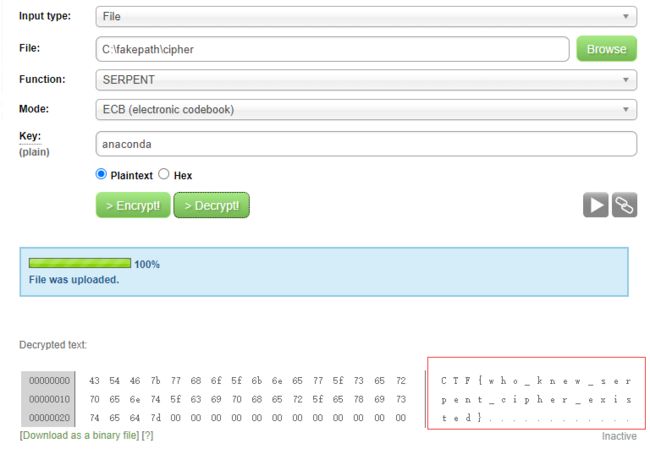

foremost分离得到一个压缩包,里面有key和cipher,key里面是一段base64

V2hhdCBpcyBOaWNraSBNaW5haidzIGZhdm9yaXRlIHNvbmcgdGhhdCByZWZlcnMgdG8gc25ha2VzPwo=

解码得到

What is Nicki Minaj's favorite song that refers to snakes?

百度之后得到,这首歌是anaconda,也就是密码,这个是Serprnt密码,在线解密得到

Serprnt密码在线加解密网站