SSL(Secure Sockets Layer (SSL) and Transport Layer Security (TLS))被设计为加强Web安全传输(HTTP/HTTPS/)的协议(事实上还有SMTP/NNTP等) ,默认使用443端口

1. openssl vs keytool

openssl 适用范围广。

keytool 单独针对 java application

- 需要安装 jre 之后才会有 keytool

- java只能用 Java Keystore,而它需要keytool 工具生成。

- keystore 可以把私钥和证书放一起,只用一个文件。

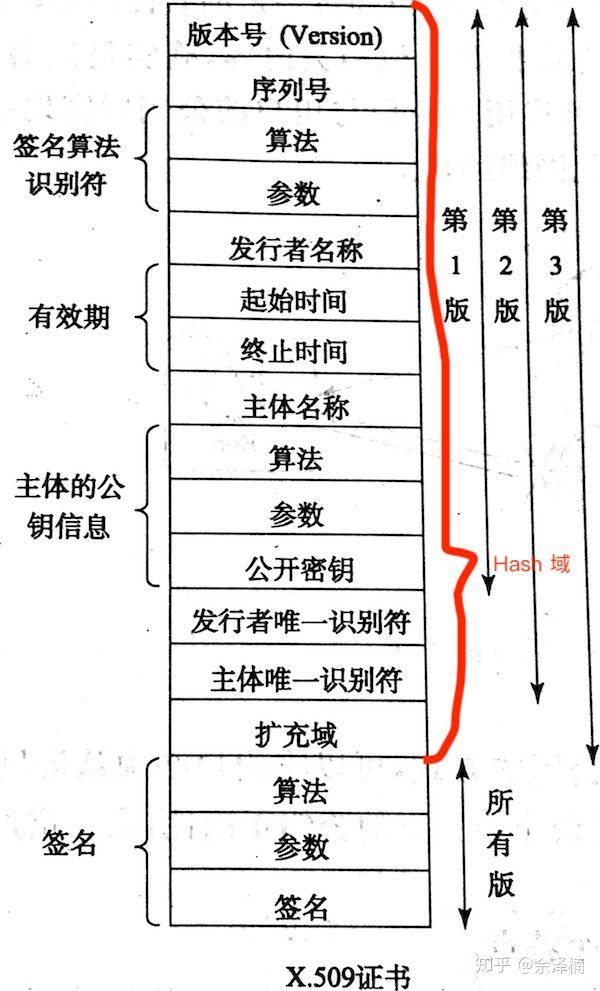

2. 什么是x509证书链

数字证书是现代互联网中个体间相互信任的基石。

如果没有了数字证书,那么也就没有了各式各样的电商平台以及方便的电子支付服务。目前我们所提到的数字证书都是基于 ITU 制定的 X.509 标准。

简单来说,数字证书就是一张附带了数字签名的信息表。

x509证书一般会用到三类文件,key,csr,crt。

Key是私用密钥,openssl格式,通常是rsa算法。

csr是证书请求文件(certificate signing request),用于申请证书。在制作csr文件的时候,必须使用自己的私钥来签署申请,还可以设定一个密钥。

crt是CA认证后的证书文件(certificate),签署人用自己的key给你签署的凭证。

3. openssl 方式

CA根证书的生成步骤

生成CA私钥(.key)-->生成CA证书请求(.csr)-->自签名得到根证书(.crt)(CA给自已颁发的证书)。

本质上就是用私钥去获取证书,然后把这两个文件一起放到server,以此来证明我就是我。

3.1 生成CA私钥(.key)

openssl genrsa -out ca.key 2048

$ openssl genrsa -out ca.key 2048

Generating RSA private key, 2048 bit long modulus

...+++

...........................................................................................+++

e is 65537 (0x10001)

3.2 生成CA证书请求(.csr)

openssl req -new -key ca.key -out ca.csr

$ openssl req -new -key ca.key -out ca.csr

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [AU]:CN

State or Province Name (full name) [Some-State]:Guangdong

Locality Name (eg, city) []:guangzhou

Organization Name (eg, company) [Internet Widgits Pty Ltd]:roytest

Organizational Unit Name (eg, section) []:unit name

Common Name (e.g. server FQDN or YOUR name) []:small-nginx

Email Address []:[email protected]

Please enter the following 'extra' attributes

to be sent with your certificate request

A challenge password []:

An optional company name []:

上面是交互式输入,非交互的方式如下

$ openssl req -new -key ca.key -out ca.csr -subj "/C=CN/ST=Guangdong/L=Guangzhou/O=roytest/CN=small-nginx"

3.3 自签名得到根证书(.crt)

openssl x509 -req -days 365 -in ca.csr -signkey ca.key -out ca.crt

$ openssl x509 -req -days 365 -in ca.csr -signkey ca.key -out ca.crt

Signature ok

subject=/C=CN/ST=Guangdong/L=guangzhou/O=roytest/OU=unit name/CN=small-nginx/[email protected]

Getting Private key

自签名是免费/测试的证书,浏览器默认不认可。

通常的方法是:提交CSR到证书公司(比如VeriSign,Inc),等对方发来证书。(当然这是要花钱的)

3.4 把证书放到web 服务器,并配置生效

比如Nginx服务器,把 ca.key 和 ca.crt 放到 /etc/nginx/certs 目录。修改/etc/nginx/nginx.conf

server {

listen 443 ssl http2 default_server;

.....

ssl_certificate "/etc/nginx/certs/ca.crt";

ssl_certificate_key "/etc/nginx/certs/ca.key";

重启服务生效

3.5 进阶:制作多域名的CSR文件

引入一个概念:SAN

SAN stands for “Subject Alternative Names” and this helps you to have a single certificate for multiple CN (Common Name).

Reduce SSL cost and maintenance by using a single certificate for multiple websites using SAN certificate

简而言之,用SAN是为了省钱,一个证书给多个网址使用。如果用之前的交互方式来申请证书,根本没有地方来输入SAN,要解决这问题,需用到配置文件。

配置cnf文件

[ req ]

default_bits = 2048

distinguished_name = req_distinguished_name

req_extensions = req_ext

prompt = no

[ req_distinguished_name ]

countryName = 所属国家

stateOrProvinceName = 省份

localityName = 城市

organizationName = 公司名称

organizationalUnitName = 部门

commonName = 域名

[ req_ext ]

subjectAltName = @alt_names

[alt_names]

DNS.1 = 域名 (注意,commonName 要在这里再写一次)

DNS.2 = 子域名1

DNS.3 = 子域名2

...

The entries in SAN certificate:

- CAN be a Fully Qualified Domain Name (FQDN).

- CAN be a wildcard domain name (i.e. *.domain.com or *.store.domain.com) but NOT a multiple-level wildcard (like *.*.domain.com).

生成CSR

Create new Private Key and Certificate Signing Request

生成 private key 和 生成 CSR 合并成一步

openssl req -out ca.csr -newkey rsa:2048 -nodes -keyout private.key -config san.cnf

例子

$ openssl req -out ca.csr -newkey rsa:2048 -nodes -keyout ca.key -config san.cnf

Generating a 2048 bit RSA private key

.....................+++

......+++

writing new private key to 'ca.key'

-----

于是 ca.csr ca.key 都生成了,csr 用于申请证书。

4. keytool 方式

Keytool 是一个Java数据证书的管理工具 , Keytool将密钥(key)和证书(certificates)存在一个称为keystore的文件中。

这是java专用方式,过程跟openssl 类似。

- 创建一个新的证书JKS(Java Key Store)文件(里面包含了一个新生成的服务器密钥)

- 生成证书请求 CSR(Certificate Signung Request)

- 获取签名(或者自签名)

- 导入一个签名后的证书文件到jks文件中 (Add Data to the Keystore)

服务器配置可以使用私钥+证书合并在一起的文件,如jks或者pkcs12文件,这类文件一般叫key.keystore。(openssl使用两个文件)

4.1 生成新的证书文件(Java Key Store)

keytool -genkeypair -keystore certificate.jks -alias roykey -storetype pkcs12 -keyalg RSA -keysize 2048

$ keytool -genkeypair -alias cdserver -keystore jenkins-cd.jks -keyalg RSA -keysize

2048 -storetype PKCS12

Enter keystore password:

Re-enter new password:

What is your first and last name?

[Unknown]: www.myexample.com

What is the name of your organizational unit?

[Unknown]: IT service

What is the name of your organization?

[Unknown]: commany name

What is the name of your City or Locality?

[Unknown]: Guangzhou

What is the name of your State or Province?

[Unknown]: Guangdong

What is the two-letter country code for this unit?

[Unknown]: CN

Is CN=www.myexample.com, OU=IT service, O=commany name, L=Guangzhou, ST=Guangdong, C=CN correct?

[no]: yes

4.2 生成一个CSR(Certificate Signung Request)证书申请文件

keytool -certreq -keystore certificate.jks -alias roykey -file server.csr

$ keytool -certreq -alias cdserver -keystore jenkins-cd.jks -file jenkins-cd.csr

Enter keystore password:

4.3 用CA对请求文件进行签名

(openssl 自签名参考上面)

测试阶段,也可以用keytool 来实现自签名(根据证书请求生成证书)。

keytool -gencert -keystore certificate.jks -alias roykey -infile server.csr -outfile ca.crt

$ keytool -gencert -keystore jenkins-cd.jks -alias cdserver -infile jenkins-cd.csr -outfile jenkins-cd.crt

Enter keystore password:

4.4 导入签名后的证书文件到jks文件中

keytool -importcert -alias roykey -file server.crt -keystore certificate.jks

$ keytool -importcert -alias cdserver -file jenkins-cd.crt -keystore jenkins-cd.jks

Enter keystore password:

Certificate reply was installed in keystore

4.5 配置java程序使用jks

用 jenkins 来举例

--httpsKeyStore=${JENKINS_CONF_DIR}/jenkins_certificate.jks --httpsKeyStorePassword=the_password_you_chose_for_the_keystore_earlier

4.6 其它keytool 命令

查看单个证书

keytool -printcert -v -file mydomain.crt

列出keystore存在的所有证书

keytool -list -v -keystore keystore.jks

使用别名查看keystore特定条目

keytool -list -v -keystore keystore.jks -alias mydomain

删除keystore里面指定证书

keytool -delete -alias mydomain -keystore keystore.jks

更改keysore密码

keytool -storepasswd -new new_storepass -keystore keystore.jks

导出keystore里面的指定证书

keytool -export -alias mydomain -file mydomain.crt -keystore keystore.jks

参考文档

https://docs.oracle.com/javase/8/docs/technotes/tools/unix/keytool.html